ログ管理のベストプラクティスを維持するには、テクノロジーの進歩を常に意識する必要があります。クラウドアプリケーションは単独で存在しておらず、それは良いことです。認証、接続、アクセス、エラーなどの情報は、運用効率の向上や最適なセキュリティ対策を判断するために不可欠なログデータです。

ただし、このような洞察は、ログが単一のプラットフォーム上で適切に管理、保存、分析されている場合にのみ得られます。最新のアプリとインフラのためのログ管理のベストプラクティスには、集中型ロギング、構造化ロギング、特定のプログラミング言語やネットワーク構造に対応した機能が含まれます。

現在では一般的に、ベストプラクティスには、DevOpsチームとセキュリティチーム全体の洞察を統合する ログ管理 手順とツールが含まれます。本記事では、今年以降もデータを活用できるように、さまざまな状況におけるベストプラクティスを取り上げます。

ロギングと監視のベストプラクティスとは?

ロギングと監視のベストプラクティスは、企業ごとに異なります。 最適なアプローチは、環境を構成するネットワーク、アプリケーション要素、デバイス、リソースによって異なります。そのため、 ログの集中管理 により、クラウド、マルチクラウド、ハイブリッド、オンプレミスなど、あらゆるタイプのネットワークのログ管理が簡素化されます。ログを機械学習による分析が可能な 構造化フォーマット に変換することで、あらゆる業界の企業が競争上の優位性を獲得できます。次のセクションでは、この2つのベストプラクティスと、アプリケーション固有の詳細について解説します。

集中型ロギングのベストプラクティス

集中型ロギングは、ITインフラ全体の多様なソースからデータを収集するツールを介して行われます。データはさまざまなソースからパブリッククラウドやサードパーティのストレージソリューションに移動します。DevOpsとセキュリティチームは、以下のような様々なソースからログを集約する必要があります:

- スイッチ、ルーター、アクセスポイントの設定ミスやその他の問題を特定します。

- ウェブサーバーのデータから、顧客の獲得と行動の詳細を明らかにします。

- 侵入検知システムやファイアウォールからのログなどのセキュリティデータにより、セキュリティリスクが問題となる前に特定および対処します。

- クラウドインフラとサービスのログにより、現在のリソースが適切かどうかを評価し、レイテンシーの問題やその他のニーズへの対処を支援します。

- アプリケーションレベルのログは、決済ゲートウェイ、アプリ内データベース、その他の機能など、エラーの解決に必要な箇所を特定するのに役立ちます。

- PostgreSQL、MongoDB、MySQLなどのデータベースのサーバーログから、ユーザーエクスペリエンスの問題やその他のパフォーマンス上の課題が明らかになります。

- KubernetesまたはDockerからのコンテナログは、動的な環境の綿密な監視を提供し、組織がリソース需要とコストのバランスを取り、問題に迅速に対処できるようにします。

集中型ロギングのメリットは?ログを集中管理ツールへ集約することで、情報のサイロ化が解消されます。その代わりに、単一のツール内でのログの相関、正規化、分析により、状況に即したインサイトが得られます。このような監視により、チームは、SLA、パフォーマンス問題、可用性問題への対処など、アプリケーション内の重要なニーズを事前に特定して対処することができます。

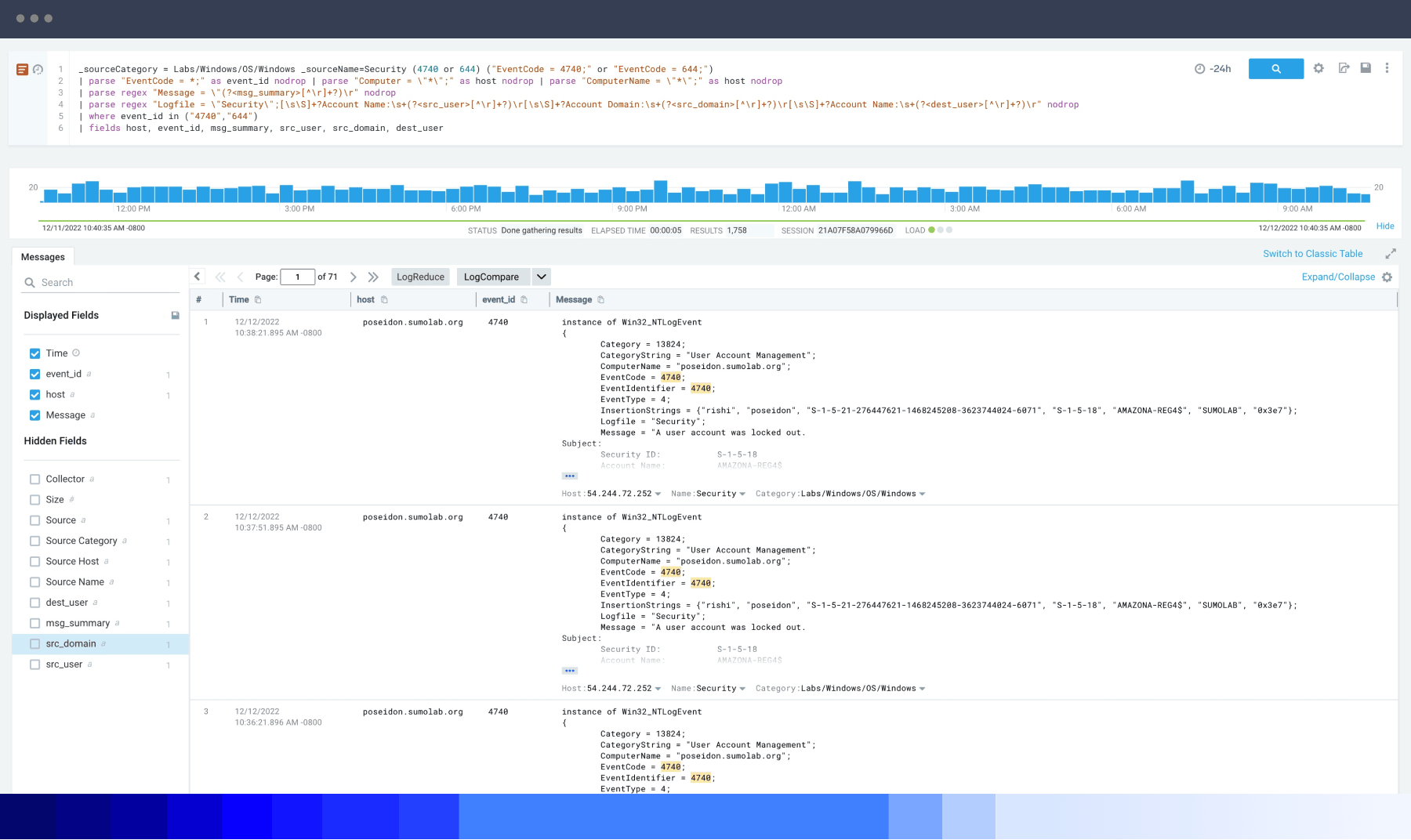

適切なログ管理プラットフォームは、この作業を大幅に簡素化します。Sumo Logicは、 LogReduce®および LogCompare を含む検出ツールを提供し、大量のデータから重要なインサイトを抽出します。強力な外れ値検出により、不要なノイズを排除し、システムに影響を与えている真の未知要素を検出することができます。自動サービスマッピングにより、特定の問題に関連する正確な依存関係およびトレースが明らかになり、 マイクロサービスインフラの健全性についての高度な全体像が生成されます。複数のクラウドや他社システムからログを取得する マイクロサービスアーキテクチャにおいて、ロギングにどのツールを使うか迷っているとします。その場合、Sumo Logicは集中型ロギングの主要な選択肢となります。

構造化ロギングのベストプラクティス

構造化ロギングとは、データを機械学習分析が可能な形式に変換することです。プレーンテキストファイルとしてのログデータは、クエリまたはフィルタリングによってインサイトを提供することはできません。XMLやJSON(JavaScript Object Notation)のような解析可能なフォーマットで構造化されたログは、監視、トラブルシューティング、調査に使用できます。

ログの中には、ベンダーからあらかじめ決められた構造で送られてくるものもあれば、社内で作成されたカスタムログもあります。これらのログをすべて一貫性のある形式で持つことは不可欠であり、この変換は、多くの開発者や組織にとって、ログ管理が実際に意味するものです。プラットフォームからのカスタムログが構造化されたフォーマットでエクスポートされたとしても、その他のログはデータを完全に利用するために更新や再フォーマットが必要です。

構造化ロギングにより、ログがより具体的になることでデータがより利用しやすくなります。ログ内で識別され命名された主要な値により、アルゴリズムはパターンを検出したり、結果をフィルタリングすることができます。ログの構成は、他の優れたレポートと同じように、「誰が、何を、どこで、いつ、なぜ」という5つの要素から得られます。

- 誰が: ログに関連付けられたユーザー名、またはその他のID

- 何を: エラーコード、影響レベル、送信元IPなど

- どこで: インフラ内の特定のゲートウェイまたはホスト名

- いつ: タイムスタンプ

- なぜ: これがログ管理プラットフォームが解決するものです!

ログはプレーンテキストで書かれたデータではありません。その代わりに、ログは人間と自動化の両方が理解できる特定のフォーマットで文書化されます。 構造化ログがあなたのログの意味をどのように明確にするか 、また構造化ログと非構造化ログの例を見るには、こちらをクリックしてください。

アプリケーションロギングのベストプラクティス

一般的に言えば、もう一つのハイレベルなロギングのベストプラクティスは、 ログを決して手動でファイルに書き込まないということです。構文解析ツールと組み合わせた自動出力は、ログを非構造化フォーマットから構造化フォーマットに変換するのに役立ちます。

特定のプログラミング言語、ネットワーク構造、またはアプリケーションに特化した、基本的なベストプラクティスについてもう少し簡単に説明します:

Cでのロギングのベストプラクティス

CまたはC#でロギングを行う場合、ログがコンソールではなくクラウドに送信されるようにします。将来のユーザーのコンテキストおよび診断データを保持するために、構造化ロギングを使用しましょう。

REST APIロギングのベストプラクティス

リソースのREST APIアセンブリは、システムがオンラインで情報を交換するのに役立ちます。JSONログ構造は、REST APIロギングに最適なアプローチと一般的に考えられています。

Node.jsのロギングのベストプラクティス

Node.jsはサーバーサイドプログラミング向けの関数を提供しており、効率的なロギングが時に難題となる場合があります。これらのログにタイムスタンプ、タグ、その他の情報を自動的に含めることができます。 Node.jsのロギングのベストプラクティスについてさらに学びましょう。

AWSの集中型ロギングのベストプラクティス

Amazon Web Services(AWS)のロギングのベストプラクティスは、ソフトウェアを効率的かつ安全に実行し続けるために、ログ、分析、およびセキュリティを一元化することから始まります。 AWSの監視およびロギングの詳細についてはこちらをご覧ください。

サイバーセキュリティにおけるログの種類

サイバーセキュリティにおけるログ管理とは?これは、予期せぬ出来事や事象を追跡して、リスクを特定および管理することを指します。ログ分析は、この記録をシステムのセキュリティと脅威に関する貴重な洞察に変えます。セキュリティログを定期的な間隔で分析し、場合によっては開発スプリントと組み合わせて洞察を提供し、対処すべきエラーを明らかにします。セキュリティ情報とイベント管理(SIEM)は、ハードウェアとソフトウェアからのリアルタイムのアラートを監視するサイバーセキュリティの専門分野です。ここでは、 管理と集中化が最も重要なセキュリティ(より具体的にはSIEMログ)の例をご紹介します。

- ファイアウォールのログ: 今日のファイアウォールは、脅威やマルウェア、アプリケーションの種類、コマンド&コントロール(C2)などに関する豊富なデータを提供します。内部と外部の両方のすべてのファイアウォールログを必ず監視してください。

- プロキシとウェブフィルタリングのログ: ファイアウォールにこれらのログが含まれていない場合、IP、URL、ドメイン情報を監視することが重要です。これは、脅威ハンターが悪意のある場所への接続を把握するのに役立ちます。ユーザーエージェントのログも、重大な違反や問題を解明する上で非常に貴重です。

- ネットワークセキュリティ製品: 侵入防止(IPS)、侵入検知(IDS)、ネットワークデータ損失防止(DLP)などの他のネットワークデータ用のスタンドアロンシステムがある場合は、これらのログを一元化して他の情報と一緒に分析します。

- ネットワークセンサー: Network Test Access Point(TAP)や Switched Port Analyzer(SPAN)のようなセンサーは、トラフィックフローに関するより詳細で具体的なデータを提供します。これらのログは、内部システムにおける脅威の横方向への移動など、他の方法では追跡できなかった事象を追跡するのに役立ちます。

- Windows認証: ユーザーのWindows認証を追跡することで、アクティビティの途中でIPアドレスを変更しても、システム内のイベントとユーザーを紐付けることが可能になります。

- エンドポイントセキュリティソリューション: ネットワークに接続された各デバイスからのSIEMデータにより、脅威ではないアラートをフォローアップする専門家の時間を節約できます。たとえば、OracleアラートがOracleを実行していないデバイスに起因する場合、このアラートを調査する必要がないことがわかるため、時間を節約できます。一方、1つ以上のエンドポイントからのアラートが他の異常と一致する場合、これは調査のためのより多くの情報を提供します。

- 脅威インテリジェンス: 脅威インテリジェンスには、他の組織における最近の脅威に関連するログやその他のデータが含まれます。無料でアクセスできるデータもありますが、有料のリストの方がより適切に管理されている場合があります。このデータをログ分析プラットフォームに導入することで、将来、同様のパターンや行動をより早く認識できるようにアルゴリズムを訓練します。

これらのログの慎重な保守と監視はベストプラクティスであり、米国連邦政府機関や請負業者にとっては、NIST 800-53のロギング要件の一部となる可能性があります。国立標準技術研究所(NIST)は、米国商務省の機関です。NISTの使命は、イノベーションと競争力を実現することです。NIST 800-53のロギングとモニタリングの要件は、このような成長が可能な安全で弾力性のあるシステムを構築するための制御の一部です。しかし、これだけではありません。 Sumo Logicのようなログ管理システムを使用することで、コンプライアンスに関する心配がなくなり 、組織の信頼性を標準に合わせることができます。当社は、FedRAMP Moderate認定を取得しているだけでなく、SOC 2準拠、HIPPA認定、PCI DSS準拠、ISO 27001認定も受けています。

ログ分析の5つのベストプラクティスとは?

ログ管理はログ分析を可能にし、改善します。ログの管理、整理、解析が完了したら、アナリティクスのベストプラクティスを適用することで、洞察と実行可能なステップを生み出し、その努力をより良いビジネス成果につなげることができます。データの一元化、自動タグ付け、パターン認識、相関分析、人為的な無視は、ログ分析のベストプラクティスのいくつかとして浮上しています。以下では、それぞれを基本レベルで説明します。

- データの一元化:全てのログを一元化されたプラットフォームにまとめます。

- 自動タグ付けと分類: ログを自動的に分類し、将来の分析のために順序付ける必要があります。

- パターン認識と実用的なレポート: 機械学習を使用してログのパターンを特定し、次に取るべき最適なステップに関する洞察を得ます。

- 機械学習主導型の相関分析: 異なるソースからのログを照合することで、各イベントの全体像を把握し、切断されたデータ間の接続を特定できます。

- 人為的な無視: 日常的なログを無視するように訓練されたツールを使用し、新しい事象が発生したとき、または予定された事象が予定どおりに発生しなかったときにアラートを送信します。

Sumo Logicは、これらのベストプラクティスが実装され、すぐに活用できるターンキー型SaaS分析プラットフォームを提供します。

Sumo Logicによるログデータの管理と分析

Sumo Logic は、企業がアプリケーションと運用の信頼性とセキュリティの目標を達成できるよう支援することを使命としています。何千ものグローバル企業に信頼され、最新の脅威から保護し、アプリケーションのパフォーマンスを向上させ、監視とトラブルシューティングを迅速に行うためのリアルタイムの洞察を提供します。Sumo Logic Cloud SIEMの詳細をご覧ください。

何百ものすぐに使えるネイティブ統合により、Sumo Logicはログファイルの管理と分析を容易にします。ログを一箇所に集中させることで、チームは信頼性やセキュリティを損なうことなく、イノベーションを加速させることができます。当社は30日間の無料トライアルと無料トレーニングを提供しています。クレジットカードは不要です。 デモをご覧になり、Sumoの動作をご確認ください。または、 今すぐ登録 してデータとログを使用してプラットフォームをご体験ください。