最新の脅威検知と調査を探る

Cloud SIEMにおける脅威検知、調査、対応(TDIR)にDojo AIの機能が統合され、ワークフローの全段階で説明可能なインテリジェンスを実現します。高度な分析、自動化、統合された脅威インテリジェンスにより、リスクの早期特定、調査の効率化、迅速な対応を推進します。

Dojo AI: セキュリティ判断の迅速化

Sumo Logic Dojo AIは、インテリジェントなセキュリティ運用とインシデント対応を実現するために構築されたマルチエージェントAIシステムです。人間のアナリストをループ内に留めつつ、進化する脅威に継続的に適応するように設計されています。

MITRE ATT&CK アライメント

MITRE ATT&CK Coverage Explorer で、業界トップクラスの 80% TTP カバレッジにより検出範囲を即座に把握でき、敵の戦術に関するリアルタイムの分析情報が提供されるため、セキュリティチームはルールを最適化し、効果的な防御を行うことができます。

内部脅威の検出

UEBAベースライン設定を活用し、内部脅威を確実に検知します。Sumo Logic は、数分で行動パターンを学習し、過去のベースラインを使用して、通常と異なるアクセスやデータの動きなどの異常にフラグを立て、誤検出を減らして精度を向上させます。

リアルタイムのストリーミングとエンリッチメント

Cloud SIEMは、900以上のカスタマイズ可能なルールにより、脅威の検出と対応を効率化し、平均検出時間(MTTD)の短縮とアラート管理の負担軽減を実現します。リアルタイムのグローバル脅威インテリジェンスを活用し、組み込みのプレミアムフィードと自社フィードの入力により、すべての重大度が高いアラートを強化。トリアージ時の完全なコンテキスト提供を実現します。

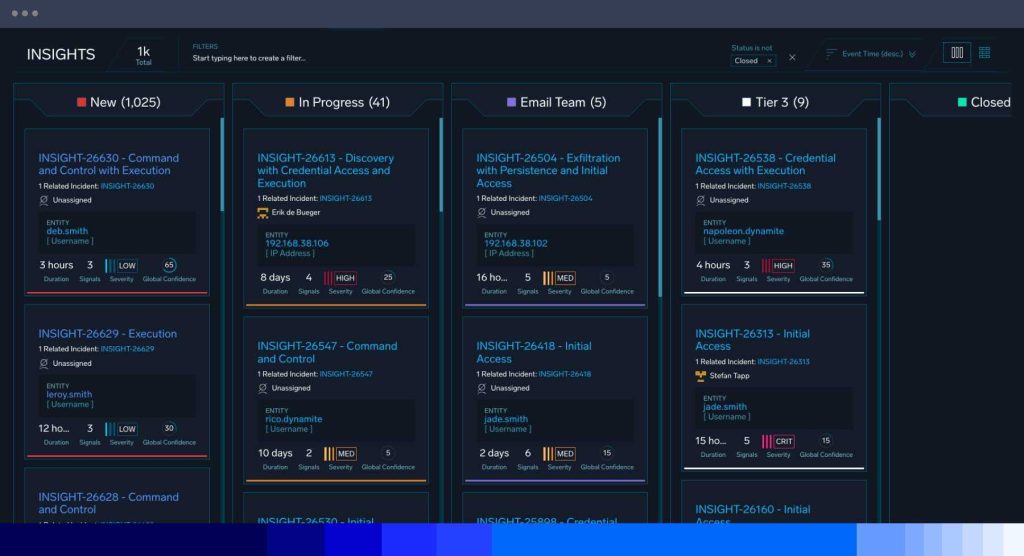

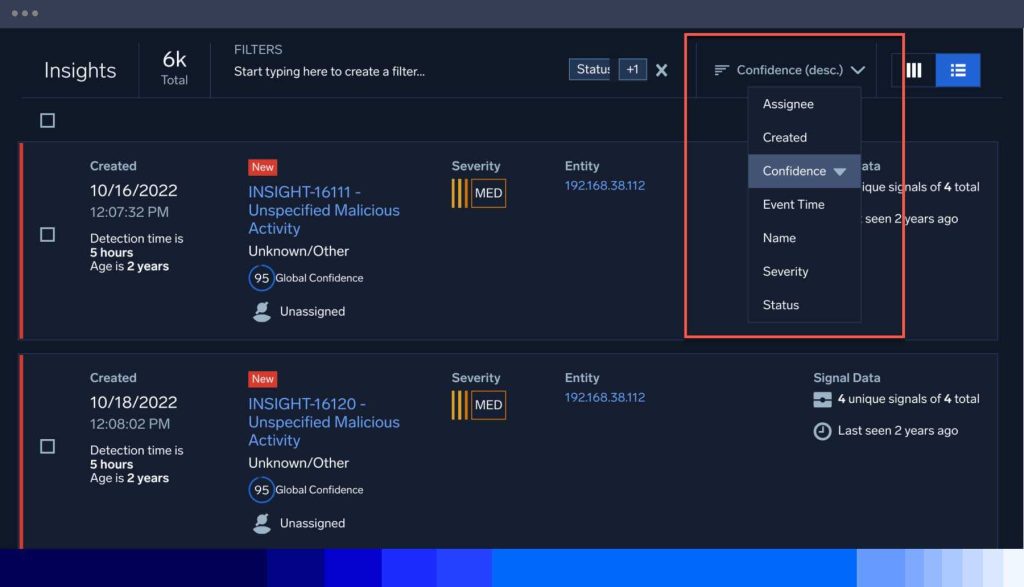

AI を活用したトリアージ

Dojo AI内のSOCアナリストエージェントは、エージェント型AIを活用してトリアージと調査を効率化します。アラートの深刻度を判定し、関連するアクティビティを明確な文脈に集約することで、アナリストが影響範囲と規模を迅速に把握できるよう支援します。ノイズや反復的なレビューを排除することで、アナリストは真の脅威に集中し、より効果的に対応できるようになり、チーム間で一貫した成果が得られる。

エンティティタイムラインとエンティティ関係グラフ

特定のインサイトにおける中心エンティティと、指定期間内に接触または通信があったその他のエンティティに焦点を当て、影響範囲を一目で簡単に把握できます。Cloud SIEMのエンティティタイムラインは3日間の時系列ビューを提供し、インシデント発生前・発生中・発生後の行動を追跡します。エンティティ関係グラフは、同一時間枠内における中心エンティティと他エンティティ間の接続を可視化します。エンティティ間の相互作用と活動の詳細かつ体系的なビューで、サイバーセキュリティインシデントを調査します。

即座に修正

調査に深いコンテキストを取り入れ、通知ワークフローを自動化する、自動化サービスのプレイブックを使用して、潜在的なセキュリティ脅威の優先順位付け、調査、より詳細な把握を迅速に行いましょう。Cloud SIEMのユーザーインターフェースを離れることなく、アカウントのリセットやファイアウォールルールへのドメイン追加といった対応アクションを簡単に実行できます。

FAQ

他にもご質問がありますか?

脅威の検出により、セキュリティチームはネットワーク、アプリケーション、またはネットワーク内のその他の資産に対する潜在的な脅威を迅速かつ正確に特定できます。この能力は、ITセキュリティアナリストがインシデントに効果的に対応し、被害を軽減するために不可欠です。

脅威を早期に特定することで、ITチームはリアルタイムに対応できることからも、ネットワーク資産を保護するために不可欠なのです。脅威をタイムリーに検知できなければ、企業はデータ漏えいやシステム侵害のリスクを負うことになります。

脅威の検知は以下に焦点を当てます。

- 脅威を迅速かつ正確に特定する

- サイバー環境における潜在的な脅威の理解

- 効果的なセキュリティツールと対応戦略を採用し、被害を軽減する

サイバーセキュリティの専門家は、以下のような複数の課題に直面しています。

- エンドポイント保護:多様なデバイスにおけるセキュリティ管理、特にリモートワークやBYODポリシー下での対応。

- ネットワーク検知:複雑な暗号化ネットワークを監視し、悪意のある活動を特定する。

- 未知の脅威:従来の検知を回避するAIを活用した攻撃などの高度な脅威への対応。

- ツールの乱立: 複数のセキュリティツールの効果的な管理と統合。

- 人材確保の課題:熟練したサイバーセキュリティ専門家の不足に対処し、必要に応じて第三者の検知サービスを活用する。

Sumo Logicは、組織がデータを集約し、パターンを分析し、リアルタイムアラートを設定することを支援し、自動応答と迅速な復旧を可能にします。そのプラットフォームは、高度な機械学習とデータ保護を活用し、クラウドインフラストラクチャ全体における脅威検出を強化します。

Sumo Logicが他社ソリューションと一線を画す差別化要因は以下の通りです。

- クラウドネイティブアーキテクチャ:Sumo Logicはクラウドネイティブアーキテクチャに基づいて構築されています。これはクラウド向けに特別に設計され、インフラストラクチャ管理を必要とせずに大規模かつ高速なデータ取り込みを処理できるように設計されていることを意味します。

- ログおよびマシンデータ分析:Sumo Logicは、システム、アプリケーション、ネットワーク機器、クラウドサービスなど、様々なソースからのログおよび機械データの分析と相関付けを専門としています。

- リアルタイムの脅威インテリジェンスは機械学習アルゴリズムを活用し、セキュリティイベントデータを強化することで、より正確かつ先制的な脅威検出を実現します。

- 異常検知と行動分析:Sumo Logicは機械学習や行動分析を含む高度な分析技術を適用し、異常を検知し、不審な活動パターンを特定します。正常な動作の基準を確立し、逸脱や異常な活動が検出された場合にセキュリティチームにアラートを発します。これにより、潜在的な脅威や内部者攻撃の特定を支援します。

- セキュリティチームが異なるデータソースにまたがるセキュリティイベントを関連付けられる包括的なデータ相関分析と調査。

- クラウド環境(AWS、Azure、GCPなどのパブリッククラウドプラットフォームを含む)におけるクラウドセキュリティの可視化。クラウドセキュリティ監視向けに最適化された事前構築済みダッシュボードと分析機能を提供します。

- 自動化された脅威検知とインシデント対応により、セキュリティイベントの検知を自動化し、リアルタイムアラートを生成するとともに、インシデント対応のための事前定義されたワークフローをトリガーします。これにより、より迅速かつ効率的なインシデント解決を実現します。

- コラボレーションとSOC統合:Sumo Logicは、集中管理型ダッシュボード、共有ワークスペース、インシデント管理機能を提供することで、セキュリティチーム間のコラボレーションを支援します。セキュリティオペレーションセンター(SOC)および既存のセキュリティツールセットとの統合を促進し、効果的な脅威検知と対応のためのシームレスなワークフローと情報共有を実現します。

- コンプライアンスおよび監査支援:事前構築済みのコンプライアンスダッシュボード、レポート、ログ分析機能により、セキュリティ基準および規制への準拠を実証する支援を提供します。