セキュリティ運用と大規模カンファレンスは、想像以上に共通点が多くあります。ノイズが多すぎる、ツールが多すぎる、そして明確さに欠ける。どちらも、次から次へと現れる略語や誇大広告を整理するうちに情報に圧倒され、結局は疑問ばかりが残る結果になりかねません。

RSAカンファレンスも例外ではありません。ブースにはAIが約束する未来、流行語などで溢れていますが、その仕組みはほとんど見えません。スタッフは同僚に「勝つ」ため急いでバッジをスキャンしますが、自社の強気な主張を顧客中心の実証で裏付けることはほとんどありません。

ブース番号6261では、Sumo Logicが新たなアプローチを実践しています。当社のセキュリティ専門家は、お客様をどのように支援できるかについての提案を行うだけでなく、解決が求められる問題をより深く理解することに取り組んでいます。

今年は、インテリジェントなセキュリティ運用を構築・運用するための重点的な機能強化を特集します。大規模な集中型セキュリティログ管理が、リアルタイム分析、自動化、クロスクラウド可視性を通じてTDIRをどのように強化するかをご覧ください。これらの機能は、セキュリティワークフローのあらゆる層にインテリジェンスを組み込み、摩擦を低減し、検知、調査、対応の全プロセスで高度な洞察を提供することで、日々の業務を改善するために開発されました。

最新機能:

- より柔軟かつ正確な脅威検出を実現する複数の統合脅威フィード

- UEBAルールのベースライン作成のために数分で分析される履歴データ

- 関連データを迅速に表示する合理化されたリストビュー

- Automation Serviceでワークフロー内のアクションを実行するためのプレイブック

- GitHubのCI/CDプラクティスを通じたセキュリティとDevOpsワークフローの連携

- AI稼働型インサイトサマリーのプレビュー

RSACでの時間を有意義なものにしましょう。Sumo Logicのビジョンは明確です:ノイズに埋もれることなく、脅威に先手を打つチームを実現します。当社では、セキュリティ上の最大の課題が存在し続けていることを把握しています。AIを活用した攻撃や、まとまりのないツールやアラートの増加、迅速な対応を必要とする限られたリソースなどにより、課題はさらに複雑化しています。

新たな脅威を早期に把握

脅威インテリジェンス

Sumo Logicは、プレミアムベンダーやSTIX/TAXII経由の顧客定義フィードを含む複数の脅威フィードをサポートしています。各フィードが最大90%の独自データを提供するため、インテリジェンスの階層化により検知と調査が強化されます。

すべてのフィードは統一脅威スキーマに正規化され、分析パイプラインに直接統合されるため、強化されたアラートと迅速なトリアージを実現します。独自の脅威インテリジェンスフィードを導入し、業界や組織に特化した必要なカバレッジを獲得してください。複数のフィードによる独自のコンテキスト確保が不可欠な理由について詳しく知る。

新しいフィードCloud SIEMを追加する準備はできましたか?方法は以下の通りです。

数分で設定可能な行動ベースライン

履歴ベースラインを使用したUEBA

従来型の行動分析は静的な閾値に依存し、トレーニングに数日を要します。Sumo Logic UEBAは、そのモデルを反転し、履歴データを活用することにより、数分でユーザーとエンティティの行動ベースラインを設定し、誤検出の低減とよりスマートなアラートを実現します。

このアプローチは、手動調整の必要性を最小限に抑えつつ、脅威(特に内部者脅威や資格情報の侵害など)を早期に検出する上で役に立つものです。その結果、動的な行動インテリジェンスによって強化された、より迅速で確信に満ちた調査が実現します。

調査を高速化

よりスマートなアナリスト体験

Sumo Logicは、ノイズを削減し対応を加速するアップデートにより、アナリストの効率性の基準を引き上げています。強化されたリストビューでは、重要なデータがより速く表示されるほか、カスタマイズ性と情報密度が向上しているため、より適切なコンテキストで迅速なトリアージを行うことができます。

Automation Serviceは、ローコードプレイブックをクラウドSIEMおよび広範なプラットフォームに導入し、アラートのエンリッチメント、通知、封じ込め、ユーザー選択、カスタムアクションをサポートします。エンリッチメントタスク(指標に関する脅威インテリジェンスの取得など)の自動化、ステータスの更新、複数プラットフォームへのターゲットを絞ったアラートの送信が可能です。さらに、専用Slackチャンネルを即座に作成することもできます。

インサイトが作成されたり閉じられたりすると、アクションが自動的にトリガーされ、ツールの切り替えにかかる時間が短縮されるため、脅威の解決により多くの時間を費やすことができます。これらの更新により、チームはワークフローを効率化し、MTTRを短縮し、あらゆる段階で自信を持って行動できます。

GitHubで検出ルールを管理

コードとしての検出

検出をコードとして扱う手法は、現代的なソフトウェア開発手法をセキュリティ領域にもたらします。企業チームは、完全なバージョン管理やピアレビュー、およびCI/CDパイプラインを備えたGitHubにて、検出ルールを管理できるようになりました。これらはすべて、ライブのSumo Logicインスタンスに直接同期されます。

構造化されたコード駆動型のアプローチにより、ルール逸脱の防止や一貫性の強化、セキュリティとDevOps間での共同作業が可能となります。セキュリティエンジニアリングの真髄:自動化され、監査可能で、現代のチームワークに最適化された形です。

RSACに参加されていて、詳細についてお知りになりたいという方は、ポール・トビアの 検出エンジニアリングセッションにぜひお立ち寄りください。

数秒で複雑さを明瞭さに

AI駆動型インサイトサマリー(プレビュー)

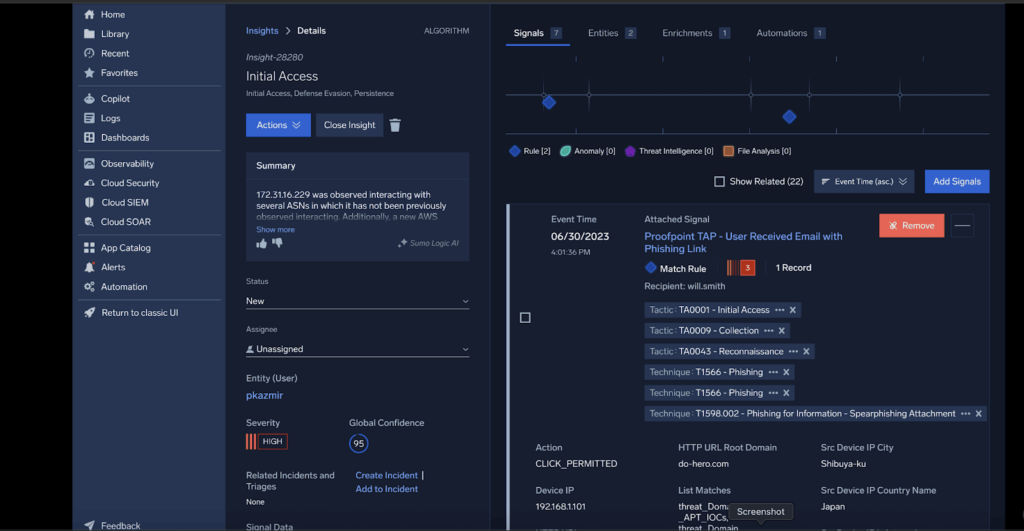

AI駆動のインサイトサマリーは、調査の負担を軽減します。生成AIを搭載したこの機能は、大量のログと検出データを明確で実用的な情報へと抽出し、根本原因や攻撃パス、次のステップを数秒で明らかにします。

これにより認知負荷が大幅に軽減され、アナリストは脅威の優先順位付けと高圧的な状況下での迅速な対応が可能になります。スピードと明瞭さが重要な場面では、AIサマリーが両方を実現し、データ過多を迅速で集中した意思決定へと転換します。

これらの機能やその他の機能が組み合わさることで、テレメトリやコンテキスト、自動化、そしてAIを統合したインテリジェントなセキュリティ運用の基盤が形成されるため、企業チームはより正確に行動し、効率的な運用を行うことができるようになります。インテリジェントなセキュリティ運用は単なる戦略ではありません。現代のセキュリティチームが点と点を結び、重要な資産をより迅速に保護し、事業継続とイノベーションを推進する方法なのです。

ブース#6261でインテリジェントセキュリティ運用の実例を確認

RSACにご参加でカンファレンス疲れを感じている方は、北ホールのSumo Logicブース(#6261)にお立ち寄りください。インテリジェントSecOpsのデモを直接ご覧いただけます。当社講演セッションの詳細はRSAC情報ページでご確認いただくか、インテリジェントSecOpsが検知・対応戦略をいかに変革するかについてご相談いただくためのミーティングをご予約ください。

今年はRSACにご参加いただけない場合でも、デモを予約して、ショーフロアの展示物をご覧いただくことが可能です。