Warum sollten Sie etwas riskieren? Kontinuierliches Compliance-Monitoring, dem Sie vertrauen können

Demonstrieren Sie bewährte Sicherheitsverfahren

Optimieren Sie Ihr Risikomanagementprogramm mit Datenmonitoring und den Sicherheits- und Konfigurationsanalysen, die für eine schnelle, kosteneffiziente und kontinuierliche Compliance-Bereitschaft für Sicherheitsframeworks wie HIPAA, NIST, CMMC oder ISO 27001 erforderlich sind.

Verwalten Sie die Compliance in der Cloud

Verkürzen Sie Audit-Zyklen

Erkennen Sie regulatorische Compliance-Risiken

/

FAQ

Noch Fragen?

Der Zweck eines Sicherheits-Compliance-Audits ist die Beurteilung und Bewertung der Einhaltung bestimmter Sicherheitsstandards, Vorschriften oder Rahmenwerke durch ein Unternehmen. Im Wesentlichen wird damit die Frage beantwortet, inwieweit Ihre aktuellen Sicherheitskontrollen die Anforderungen an Sicherheit und Datenschutz der zu schützenden Werte erfüllen.

Neben der Bewertung der Konformität hilft das Cybersicherheits-Audit bei der Erkennung potenzieller Sicherheitslücken, Schwachstellen und Risiken, bewertet die Effektivität der Sicherheitskontrollen und -maßnahmen eines Unternehmens, überprüft die Existenz und Angemessenheit sicherheitsbezogener Richtlinien, Verfahren und Dokumentationen und stellt sicher, dass Unternehmen die rechtlichen und regulatorischen Anforderungen der jeweiligen Branche erfüllen.

Auf diese Weise trägt ein Cybersicherheits-Audit zur Verbesserung der allgemeinen sicherheitstechnischen Lage eines Unternehmens bei und ist ein Beweis für dessen Engagement, seine Vermögenswerte vor potenziellen Bedrohungen und Risiken zu schützen.

Compliance-Risikomanagement bezieht sich auf die Identifizierung, Bewertung und Minderung von Risiken in Bezug auf die Nichteinhaltung von Gesetzen, Vorschriften, Branchenstandards und internen Sicherheitsrichtlinien in einem Unternehmen. Es handelt sich dabei um einen fortlaufenden Prozess, der Engagement, Ressourcen und einen proaktiven Ansatz voraussetzt, um sicherzustellen, dass ein Unternehmen rechtskonform arbeitet. Außerdem müssen systematische Ansätze und Kontrollen eingeführt werden, um die Einhaltung der gesetzlichen und behördlichen Vorschriften zu gewährleisten.

Durch ein effektives Management der Compliance-Risiken können Unternehmen rechtliche und finanzielle Belastungen reduzieren, ihren Ruf schützen, Vertrauen bei den Stakeholdern aufbauen und ein nachhaltigeres und ethischeres Geschäftsumfeld schaffen.

Eine externe Prüfung durch einen Compliance-Prüfer (auch als externer Prüfer oder Compliance-Beauftragter bekannt) führt einen Prüfungsprozess zur Bewertung der unternehmenseigenen Richtlinien des Compliance-Programms durch und stellt fest, ob das Unternehmen seinen Compliance-Verpflichtungen nachkommt.

Die konkreten Regeln können je nach dem verwendeten Audit-Rahmenwerk oder Standard variieren, es gibt jedoch einige universell gültige Regeln.

Die Auditoren müssen während des gesamten Auditprozesses ihre Unabhängigkeit und Objektivität wahren, den Prozess mit einem vollständigen Bericht gründlich dokumentieren und sich an einen anerkannten Compliance-Rahmen oder -Standard wie ISO 27001, NIST Cybersecurity Framework, PCI DSS oder branchenspezifische Vorschriften halten.

Der Prüfungsumfang sollte klar definiert sein, einschließlich der zu prüfenden Systeme, Prozesse und Bereiche des Unternehmens. Audits sollten einen risikobasierten Ansatz verfolgen, bei dem Bereiche mit höherem Risiko für eine detaillierte Sicherheitsbewertung identifiziert und priorisiert werden. Anschließend wird eine repräsentative Probe von Systemen, Prozessen oder Transaktionen für die Prüfung ausgewählt, anstatt jedes einzelne Element zu prüfen.

Auch wenn der spezifische Umfang je nach Branche, Unternehmensgröße und gesetzlichen Anforderungen variieren kann, sind hier einige allgemeine Bereiche aufgeführt, die bei einem Audit zur Einhaltung von Sicherheitsvorschriften abgedeckt werden sollten:

- Aktuelle Sicherheitsrichtlinien, Verfahren und Vorgaben sowie die Historie von Sicherheitsvorfällen

- Zugangskontrollen, einschließlich der Verwaltung des Benutzerzugriffs, Authentifizierungsmechanismen, Passwortrichtlinien und Aufgabentrennung.

- Netzwerksicherheitskontrollen, einschließlich Firewalls, Intrusion Detection and Prevention-Systeme und Netzwerksegmentierung.

- Datenschutzmaßnahmen, einschließlich Verschlüsselung, Datenklassifizierung, Datenspeicherung und Datenschutzkontrollen.

- Verfahren und Prozesse zur Reaktion auf Vorfälle, einschließlich der Berichterstattung und Analyse von Vorfällen.

- Physische Sicherheitskontrollen, wie z. B. Zugangskontrollsysteme, Überwachung und Sicherheitsmonitoring

- Security Awareness und Schulungsprogramme für Mitarbeiter

- Verfahren zur Verwaltung von Anbietern, einschließlich Due-Diligence-Verfahren, vertragliche Verpflichtungen und fortlaufende Überwachung der Sicherheitskontrollen von Anbietern.

- Einhaltung relevanter branchenspezifischer Vorschriften wie HIPAA, GDPR, PCI DSS oder SOX, je nach Branche und geografischem Standort.

Wenn ein Audit ansteht, sorgt die Sumo Logic-Plattform für mehr Transparenz, strafft den Audit-Prozess und gewährleistet die fortlaufende Einhaltung verschiedener Sicherheitsvorschriften und -rahmenwerke auf folgende Weise:

- Zentralisierung und Erfassung eines breiten Spektrums von Unternehmensdaten, unabhängig von deren Ursprung, wodurch Unternehmen befähigt werden, diese Daten zu überwachen und zu nutzen.

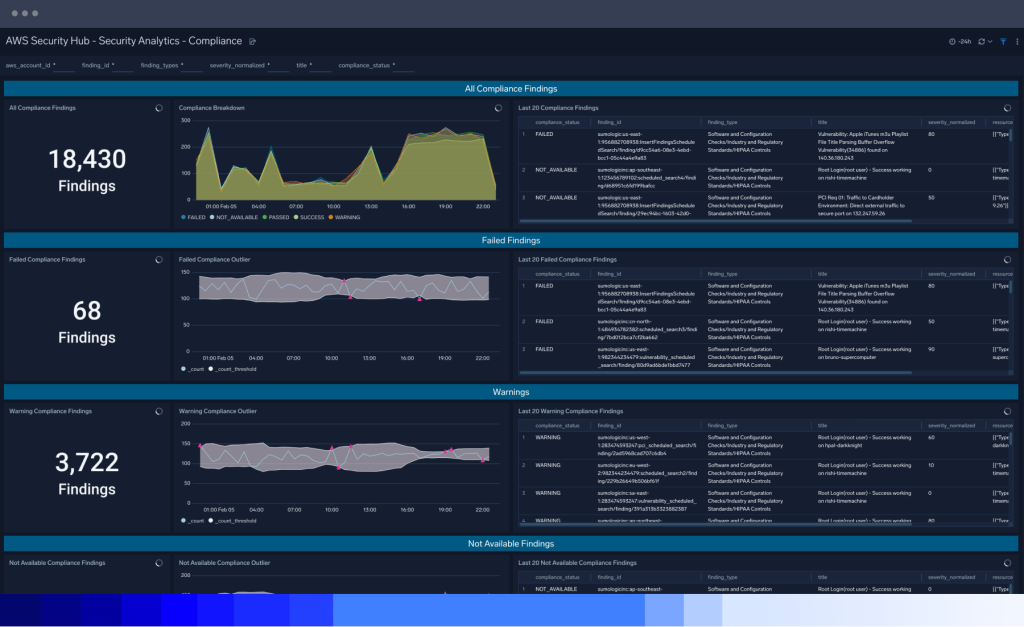

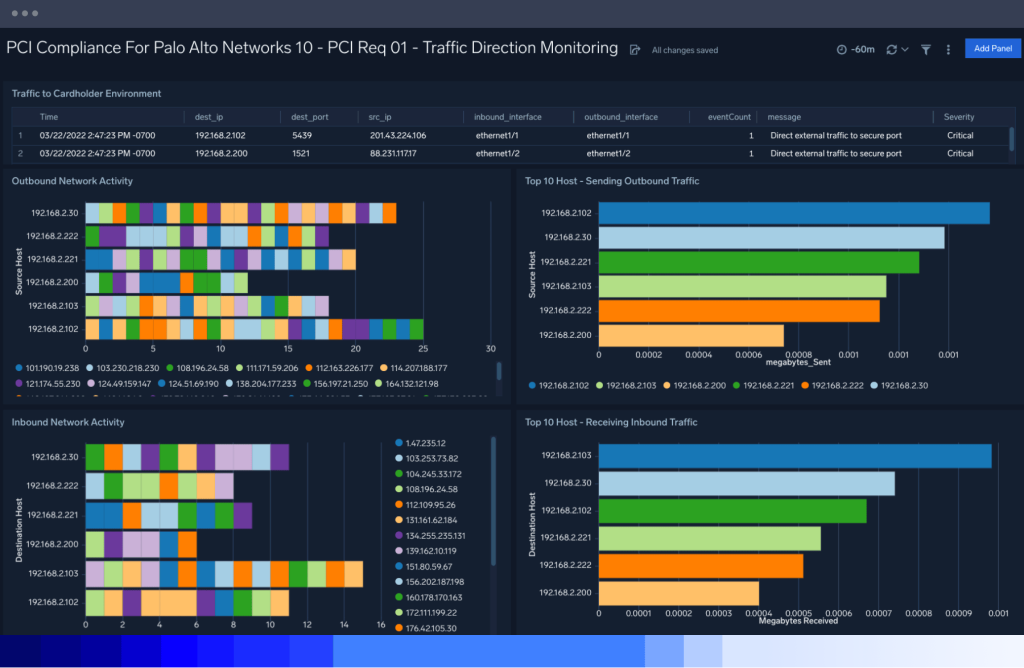

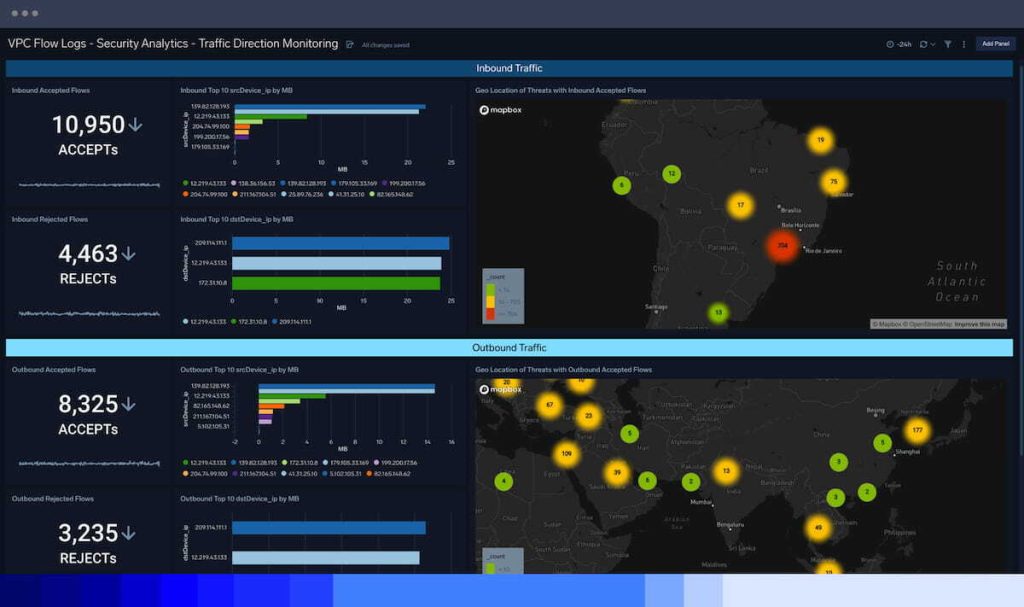

- Bereitstellung verschiedener Datentypen mit 100-prozentiger Transparenz und Visualisierung in ansprechenden, konfigurierbaren Dashboards für Echtzeitüberwachung und -einsichten.

- Durch die Verwendung von Abfragesprachen zur Erstellung von Filtern und Suchparametern lassen sich beliebige Daten jederzeit finden – unabhängig von der Einhaltung gesetzlicher Vorschriften oder internen Sicherheitskontrollen.

- Nutzung von Analysen durch maschinelles Lernen, um Audit-Prozesse zu verbessern und zu rationalisieren und die Einhaltung von Vorschriften durch Tools wie unser PCI-Dashboard zu beschleunigen.

- Kosteneffiziente Datenspeicherung, die Zertifizierungen wie SOC2 Typ II, HIPAA, PCI Service Level 1 Provider und ein gemäßigt autorisiertes FedRAMP -Angebot aufrechterhält.

- Echtzeitüberwachung eingehender Daten und Sicherheitskontrollen, um Anomalien zu erkennen, die auf Sicherheitsrisiken, Cyberbedrohungen, Schwachstellen, Sicherheitsbedrohungen oder Nichteinhaltung von Vorschriften hindeuten könnten.

Zahlreiche Datenintegrationen und sofort einsatzbereite Anwendungen , die sämtliche Daten ordnungsgemäß erfassen und katalogisieren.