Erweiterte Sichtbarkeit mit Protokollen

Logs for Security: Erfassung und Analyse kritischer, oft übersehener Cloud-spezifischer Protokolle. Die Integration von Logs aus AWS, Google Cloud und Azure bietet eine umfassende Überwachung, um Risiken zu erkennen, die spezifisch für Cloud-Infrastrukturen sind. Diese erweiterte Abdeckung befähigt Sicherheitsteams, Bedrohungen abzufangen, die Standard-Tools entgehen könnten, während automatisierte Dashboards die Compliance mit Frameworks wie PCI optimieren und manuelle Arbeit eliminieren.

Vollständige Transparenz und Kontrolle über Ihre AWS-Umgebungen

Unsere einheitliche Benutzeroberfläche optimiert Untersuchungen über verschiedene Cloud-Anbieter hinweg. Mit integrierter Threat Intelligence aus mehreren vertrauenswürdigen Quellen können Sie Erkennungen sofort mit globalem Kontext anreichern – ganz ohne manuellen Aufwand. Überwachen, erkennen und reagieren Sie schnell auf Bedrohungen, um das Risiko unbemerkter Schwachstellen zu minimieren und Ihre gesamte Sicherheitslage zu stärken.

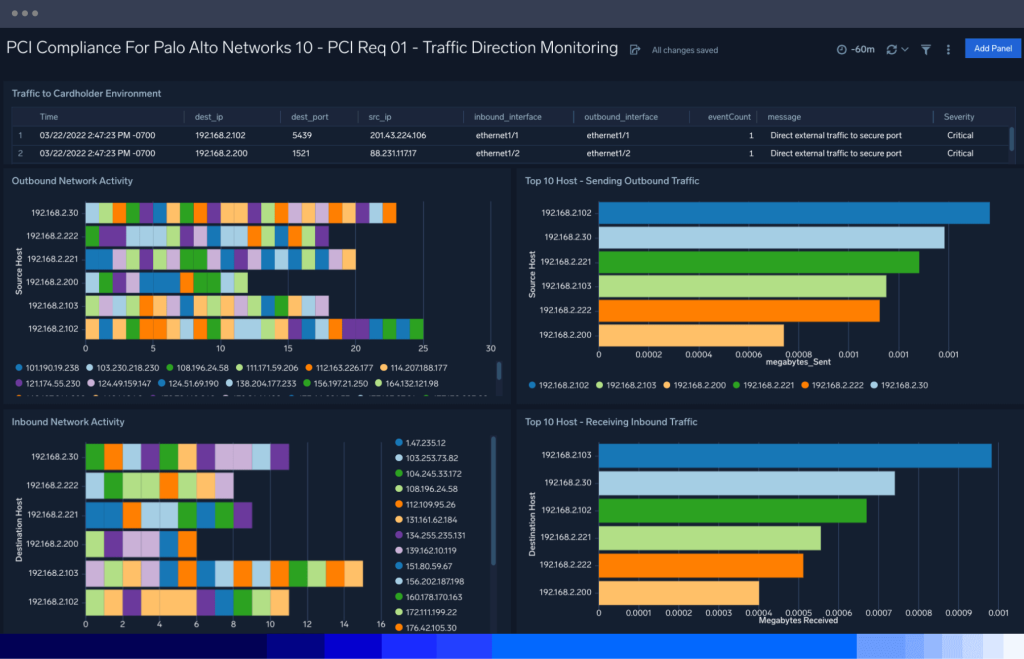

Mühelose PCI-Compliance mit Echtzeitüberwachung

Reduzieren Sie die Herausforderungen zeitaufwendiger Audits, manueller Compliance-Verfolgung und des Abgleichs regulatorischer Anforderungen mit vorgefertigten PCI-Compliance-Dashboards. Unsere Automatisierung und Dashboards überwachen kontinuierlich auf Compliance-Verstöße, beschleunigen Audits und eliminieren stundenlange manuelle Arbeit. Durch die Echtzeit-Erkennung von Verstößen und flexible Berichterstattung hilft Sumo Logic Sicherheitsteams dabei, Compliance nach dem „Shift-Left“-Prinzip zu integrieren.

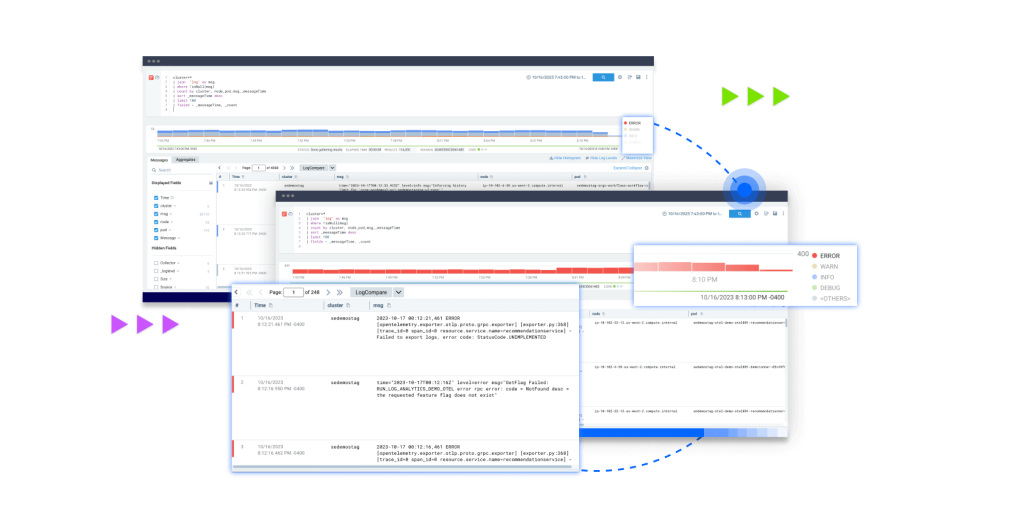

KI-gestützte Untersuchung und Reaktion auf Bedrohungen

Untersuchen Sie Vorfälle in Sekunden – nicht in Stunden. Sumo Logic Dojo AI nutzt KI-gesteuerte Zusammenfassungen und Abfragen in natürlicher Sprache, um wahrscheinliche Ursachen aufzudecken, Schlüsselereignisse zu priorisieren und Analysten durch die Fehlerbehebung zu führen. Ob Anfänger oder Experte – Ihr Team untersucht intelligenter mit weniger Klicks.

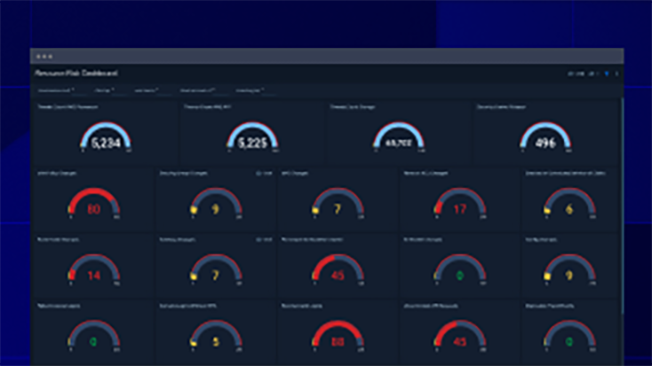

Cloud-Angriffsfläche kennenlernen

Verwalten Sie Ihre Angriffsfläche, selbst in komplexen Cloud-Umgebungen, mit der cloudbasierten Sammlung, Speicherung und Sicherheitsanalyse von Sumo Logic.

Komplexität reduzieren

Gewinnen Sie Erkenntnisse aus Ihrer gesamten Microservices-Architektur und ermöglichen Sie es Ihren Teams, zusammenzuarbeiten und die schwierigsten Fragen zu lösen, mit denen digitale Unternehmen konfrontiert sind.

Sichtbarkeit erhöhen

Beschleunigen Sie die Arbeitsabläufe für das Sicherheits- und Zuverlässigkeitsmanagement in Entwicklung und Betrieb, erhalten Sie die Sicherheitstransparenz aufrecht und verwalten Sie Ihr Risiko und die Cloud-Angriffsfläche.

Effizienz maximieren

Ermöglichen Sie es Anwendern aller Qualifikationsstufen, ihre Cloud-Angriffsfläche mit ausgewählten, sofort einsatzbereiten und KI-gestützten Sicherheitsinhalten zu verwalten. Ihre Sicherheitsmitarbeiter können Dashboards gemeinsam nutzen und Sicherheitsprobleme von überall aus gemeinsam lösen.

Kosten optimieren

Die flexible Preisgestaltung ermöglicht es Ihnen, Ihre Datenanalysen zu optimieren und für Erkenntnisse zu bezahlen, statt für die reine Datenaufnahme. Alle Daten werden compliant und im Einklang mit einer umfassenden Liste regulatorischer Rahmenbedingungen gespeichert – ohne Rehydrierung der Daten oder Leistungseinbußen.

Vereinheitlichte Schnittstelle

Alle Teams teilen sich die Sichtbarkeit mit einer einzigen zentralen Datenquelle, die durch Protokolle gespeist wird. Unbegrenzte Nutzerzahlen und eine einheitliche Benutzeroberfläche ermöglichen echte DevSecOps.

Anomalie-Erkennung

Erkennen Sie Anomalien mit Präzision. KI-gesteuerte Alarme analysieren 60 Tage lang Muster und berücksichtigen saisonale Schwankungen, um zu erkennen, um echte Abweichungen von Basislinien oder erwarteten Werten zu erkennen.

Zusätzliche Ressourcen

IDC-ROI-Bericht

Fallstudie zu Standard Chartered nexus

Beschleunigen und sichern Sie Ihren SDLC mit DevSecOps ebook

Hashicorp-Fallstudie

Produkttour zu Security-AWS-Infrastruktur

Mikrolektion: CIS für AWS

FAQ

Haben Sie noch Fragen?

Die Angriffsfläche der Cloud bezieht sich auf alle potenziell gefährdeten Anwendungen, vernetzten Geräte und Infrastrukturkomponenten, die Bedrohungsakteure innerhalb einer Cloud-Infrastruktur oder -Umgebung ausnutzen könnten. Probleme wie ungepatchte Sicherheitslücken in der Microservices-Architektur und Fehlkonfigurationen können die Sicherheit von Cloud-basierten Systemen, Anwendungen und Daten gefährden. Die Angriffsfläche in einer Cloud-Umgebung ist dynamisch und kann sich ändern, wenn sich die Cloud-Infrastruktur weiterentwickelt und neue Dienste, Anwendungen und Konfigurationen eingeführt werden.

Zu den gängigen Komponenten der Cloud-Angriffsfläche gehören:

- Benutzerkonten und Anmeldedaten

- Anwendungsprogrammierschnittstellen (APIs)

- Cloud-Datenbanken oder Objektspeicher

- Netzwerkverbindungen, einschließlich virtueller privater Clouds (VPCs) und öffentlicher Internetverbindungen

- Virtuelle Maschinen (VMs) und Container (Kubernetes)

- Daten im Transit (über ein Netzwerk gesendet)

- Daten im Ruhezustand (im Cloud-Speicher)

Infrastruktursicherheit im Cloud-Computing bezieht sich auf die Praktiken, Tools und Maßnahmen zum Schutz der zugrunde liegenden IT-Infrastruktur und der Ressourcen, die eine Cloud-Computing-Umgebung bilden. Dies umfasst die Absicherung der physischen Rechenzentren, Server, Netzwerkkomponenten und anderer Hardware sowie der Virtualisierungs- und Verwaltungssoftware, die Cloud-Dienste ermöglicht. Die Infrastruktursicherheit ist ein kritischer Aspekt der gesamten Cloud-Security, da die Integrität dieser Komponenten für den sicheren Betrieb von Cloud-Diensten unerlässlich ist.

Cybersicherheit bezieht sich auf die Gesamtheit der Prozesse, Richtlinien und Techniken, die zusammenwirken, um ein Unternehmen oder eine andere Organisation gegen digitale Angriffe abzusichern. Cloud-Security ist eine Sammlung von Verfahren und Technologien, die darauf ausgelegt sind, externe und interne Sicherheitsbedrohungen abzuwehren, die auf virtuelle Server oder Cloud-Dienste und Anwendungen abzielen.

Alle Daten, die im Sumo Logic-System gespeichert sind, werden mit einer starken AES 256-Bit-Verschlüsselung verschlüsselt. Alle rotierenden Festplatten werden auf Betriebssystemebene verschlüsselt und alle langfristigen Datenspeicher werden mit kundenspezifischen Schlüsseln verschlüsselt, die alle vierundzwanzig Stunden rotiert werden.

Der Zweck eines Sicherheits-Compliance-Audits ist die Beurteilung und Bewertung der Einhaltung bestimmter Sicherheitsstandards, Vorschriften oder Rahmenwerke durch ein Unternehmen. Im Wesentlichen wird damit die Frage beantwortet, inwieweit Ihre aktuellen Sicherheitskontrollen die Anforderungen an Sicherheit und Datenschutz der zu schützenden Werte erfüllen.

Neben der Bewertung der Konformität hilft das Cybersicherheits-Audit bei der Erkennung potenzieller Sicherheitslücken, Schwachstellen und Risiken, bewertet die Effektivität der Sicherheitskontrollen und -maßnahmen eines Unternehmens, überprüft die Existenz und Angemessenheit sicherheitsbezogener Richtlinien, Verfahren und Dokumentationen und stellt sicher, dass Unternehmen die rechtlichen und regulatorischen Anforderungen der jeweiligen Branche erfüllen.

Auf diese Weise trägt ein Cybersicherheits-Audit zur Verbesserung der allgemeinen sicherheitstechnischen Lage eines Unternehmens bei und ist ein Beweis für dessen Engagement, seine Vermögenswerte vor potenziellen Bedrohungen und Risiken zu schützen.

Compliance-Risikomanagement bezieht sich auf die Identifizierung, Bewertung und Minderung von Risiken in Bezug auf die Nichteinhaltung von Gesetzen, Vorschriften, Branchenstandards und internen Sicherheitsrichtlinien in einem Unternehmen. Es handelt sich dabei um einen fortlaufenden Prozess, der Engagement, Ressourcen und einen proaktiven Ansatz voraussetzt, um sicherzustellen, dass ein Unternehmen rechtskonform arbeitet. Außerdem müssen systematische Ansätze und Kontrollen eingeführt werden, um die Einhaltung der gesetzlichen und behördlichen Vorschriften zu gewährleisten.

Durch ein effektives Management der Compliance-Risiken können Unternehmen rechtliche und finanzielle Belastungen reduzieren, ihren Ruf schützen, Vertrauen bei den Stakeholdern aufbauen und ein nachhaltigeres und ethischeres Geschäftsumfeld schaffen.

Eine externe Prüfung durch einen Compliance-Prüfer (auch als externer Prüfer oder Compliance-Beauftragter bekannt) führt einen Prüfungsprozess zur Bewertung der unternehmenseigenen Richtlinien des Compliance-Programms durch und stellt fest, ob das Unternehmen seinen Compliance-Verpflichtungen nachkommt.

Die konkreten Regeln können je nach dem verwendeten Audit-Rahmenwerk oder Standard variieren, es gibt jedoch einige universell gültige Regeln.

Die Auditoren müssen während des gesamten Auditprozesses ihre Unabhängigkeit und Objektivität wahren, den Prozess mit einem vollständigen Bericht gründlich dokumentieren und sich an einen anerkannten Compliance-Rahmen oder -Standard wie ISO 27001, NIST Cybersecurity Framework, PCI DSS oder branchenspezifische Vorschriften halten.

Der Prüfungsumfang sollte klar definiert sein, einschließlich der zu prüfenden Systeme, Prozesse und Bereiche des Unternehmens. Audits sollten einen risikobasierten Ansatz verfolgen, bei dem Bereiche mit höherem Risiko für eine detaillierte Sicherheitsbewertung identifiziert und priorisiert werden. Anschließend wird eine repräsentative Probe von Systemen, Prozessen oder Transaktionen für die Prüfung ausgewählt, anstatt jedes einzelne Element zu prüfen.

Wenn ein Audit ansteht, sorgt die Sumo Logic-Plattform für mehr Transparenz, strafft den Audit-Prozess und gewährleistet die fortlaufende Einhaltung verschiedener Sicherheitsvorschriften und -rahmenwerke auf folgende Weise:

- Zentralisierung und Erfassung eines breiten Spektrums von Unternehmensdaten, unabhängig von deren Ursprung, wodurch Unternehmen befähigt werden, diese Daten zu überwachen und zu nutzen.

- Bereitstellung verschiedener Datentypen mit 100-prozentiger Transparenz und Visualisierung in ansprechenden, konfigurierbaren Dashboards für Echtzeitüberwachung und -einsichten.

- Durch die Verwendung von Abfragesprachen zur Erstellung von Filtern und Suchparametern lassen sich beliebige Daten jederzeit finden – unabhängig von der Einhaltung gesetzlicher Vorschriften oder internen Sicherheitskontrollen.

- Nutzung von Analysen durch maschinelles Lernen, um Audit-Prozesse zu verbessern und zu rationalisieren und die Einhaltung von Vorschriften durch Tools wie unser PCI-Dashboard zu beschleunigen.

- Kosteneffiziente Datenspeicherung, die Zertifizierungen wie SOC2 Typ II, HIPAA, PCI Service Level 1 Provider und ein gemäßigt autorisiertes FedRAMP -Angebot aufrechterhält.

- Echtzeitüberwachung eingehender Daten und Sicherheitskontrollen, um Anomalien zu erkennen, die auf Sicherheitsrisiken, Cyberbedrohungen, Schwachstellen, Sicherheitsbedrohungen oder Nichteinhaltung von Vorschriften hindeuten könnten.

Zahlreiche Datenintegrationen und sofort einsatzbereite Anwendungen , die sämtliche Daten ordnungsgemäß erfassen und katalogisieren.