Die Einhaltung von Best Practices für Log-Management erfordert ein ständiges Bewusstsein für den technologischen Fortschritt. Ihre Cloud-Anwendung existiert nicht isoliert – und das ist auch gut so. Informationen wie Authentifizierungen, Verbindungen, Zugriffe und Fehler stellen die wesentlichen Protokolldaten dar, die die Effizienz neuer Abläufe und den besten Ansatz für die Sicherheit bestimmen.

Aber diese Erkenntnisse kommen nur zum Tragen, wenn die Logs auf einer einzigen Plattform angemessen verwaltet, gespeichert und analysiert werden. Zu den Best Practices für das Log-Management Ihrer modernen Anwendungen und Infrastrukturen gehören die zentralisierte Protokollierung, die strukturierte Protokollierung und Funktionen, die sich explizit auf bestimmte Programmiersprachen oder Netzwerkstrukturen beziehen.

Zu den heutigen Best Practices gehören Verfahren und Tools für Log-Management, die Erkenntnisse über DevOps- und Sicherheitsteams zusammenführen. In diesem Artikel werden wir über Best Practices in verschiedenen Situationen sprechen, damit Sie in diesem Jahr und darüber hinaus mehr aus Ihren Daten machen können.

Best Practices für Protokollierung und Überwachung

Die Festlegung der besten Praktiken für die Protokollierung und Überwachung ist für jedes Unternehmen individuell. Der beste Ansatz hängt vom Netzwerk, den Anwendungskomponenten, den Geräten und den Ressourcen ab, aus denen die Umgebung besteht. Dennoch vereinfacht die Zentralisierung Ihrer Protokolle aus dem gesamten Netzwerk das Log-Management für Netzwerke aller Art – ob Cloud, Multi-Cloud, Hybrid oder On-Premises. Die Umwandlung von Logs in ein strukturiertes Format, das für die Analyse durch maschinelles Lernen bereit ist, hilft Unternehmen in allen Branchen, sich einen Wettbewerbsvorteilzu verschaffen. Wir werden diese beiden Best Practices und einige anwendungsspezifische Details in den folgenden Abschnitten behandeln.

Best Practices für die zentralisierte Protokollierung

Die zentrale Protokollierung erfolgt über ein Tool, das Daten aus verschiedenen Quellen in der gesamten IT-Infrastruktur sammelt. Die Daten werden von verschiedenen Quellen in eine öffentliche Cloud oder eine Speicherlösung eines Drittanbieters übertragen. DevOps- und Sicherheitsteams sollten Logs aus einer Vielzahl von Quellen sammeln, darunter:

- Switches, Router und Access Points, um Fehlkonfigurationen und andere Probleme zu erkennen.

- Webserverdaten, um die Feinheiten der Kundenakquise und des Kundenverhaltens aufzudecken.

- Sicherheitsdaten wie Protokolle von Intrusion-Detection-Systemen und Firewalls ermöglichen es, Sicherheitsrisiken präzise zu identifizieren und zu beheben, bevor sie zu ernsthaften Problemen werden.

- Cloud-Infrastruktur- und Serviceprotokolle, um zu beurteilen, ob die aktuellen Ressourcen angemessen sind und um Latenzprobleme oder andere Anforderungen zu lösen.

- Logs auf Anwendungsebene, um festzustellen, wo Fehler behoben werden müssen, d. h. Zahlungsgateways, In-App-Datenbanken und andere Funktionen.

- Serverprotokolle von Datenbanken wie PostgreSQL, MongoDB, MySQL und anderen machen Probleme bei der Benutzererfahrung sowie weitere Leistungsprobleme sichtbar.

- Container-Protokolle von Kubernetes oder Docker ermöglichen eine genaue Überwachung einer dynamischen Umgebung, um Unternehmen dabei zu unterstützen, den Ressourcenbedarf mit den Kosten in Einklang zu bringen und Probleme schnell zu beheben.

Was ist der Vorteil einer zentralisierten Protokollierung? Die Verlagerung von Logs in ein zentrales Tool bedeutet, dass Informationssilos aufgelöst werden. Stattdessen werden durch die Korrelation, Normalisierung und Analyse von Protokollen in einem einzigen Tool Erkenntnisse im Kontext gewonnen. Ein solcher Überblick ermöglicht es den Teams, kritische Anforderungen innerhalb der Anwendung proaktiv zu erkennen und zu lösen, einschließlich der Behebung von SLA-, Leistungs- und Verfügbarkeitsproblemen.

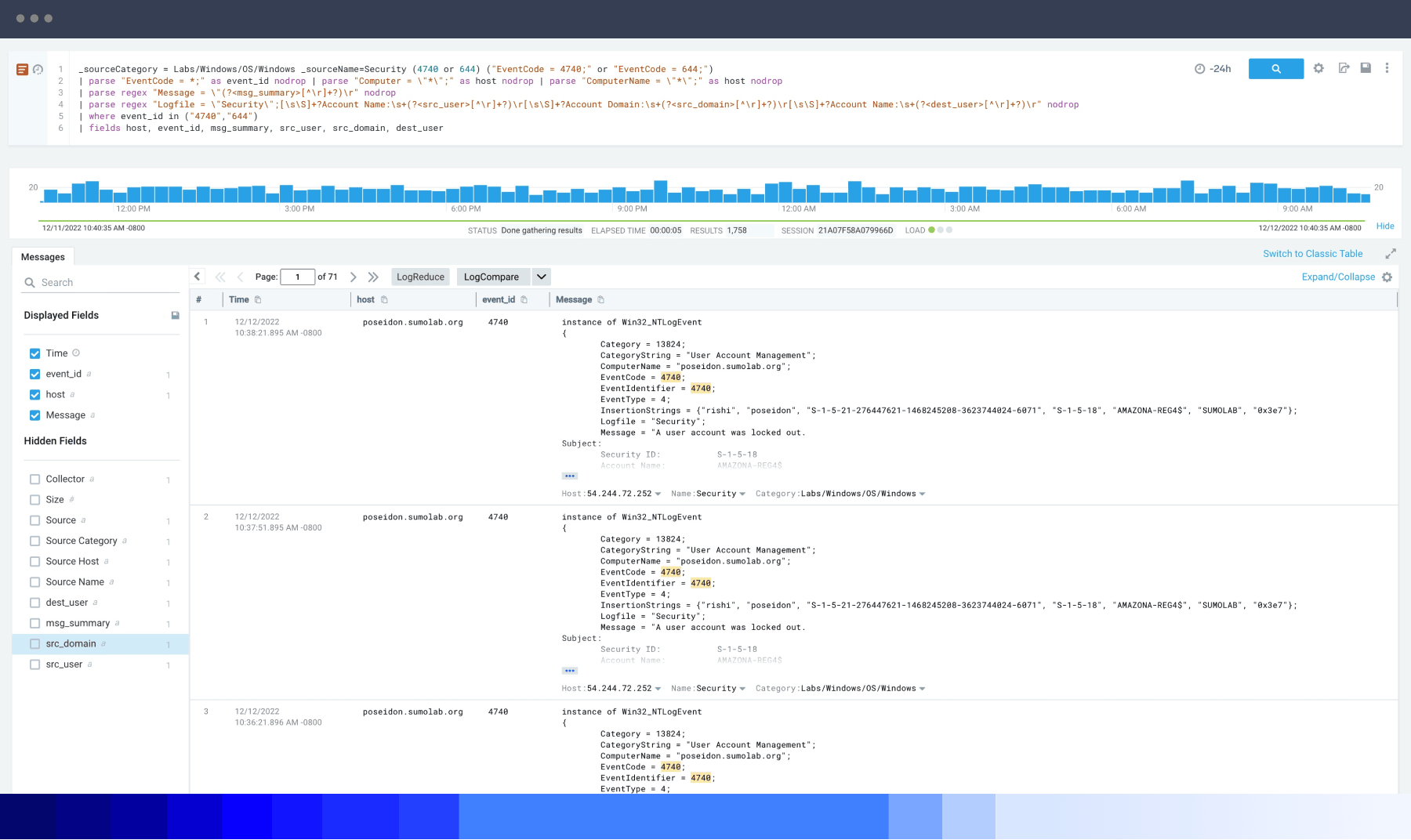

Mit der richtigen Log-Management-Plattform wird dieser Aufwand erheblich vereinfacht. Sumo Logic bietet Erkennungstools wie LogReduce® und LogCompare, um wichtige Erkenntnisse aus Datenbergen zu gewinnen. Mit der leistungsstarken Ausreißererkennung können Sie das weiße Rauschen eliminieren und die wahren Unbekannten finden, die Ihr System beeinträchtigen. Automatisiertes Service Mapping zeigt die genauen Abhängigkeiten und Traces, die mit einem bestimmten Problem verbunden sind, und erzeugt so ein umfassendes Bild des Zustands Ihrer Microservices-Infrastruktur. Wenn Sie sich fragen, welches Tool in einer Microservices-Architektur, bei der Nutzung mehrerer Clouds oder beim Abrufen von Protokollen aus Drittsystemen am besten geeignet ist, dann ist Sumo Logic eine führende Wahl für die zentrale Protokollierung.

Best Practices der strukturierten Protokollierung

Strukturierte Protokollierung bedeutet, dass Daten in ein Format konvertiert werden, das für die Machine-Learning-Analyse geeignet ist. Protokolldaten als reine Textdatei können nicht abgefragt oder gefiltert werden, um Erkenntnisse zu gewinnen. Strukturierte Protokolle in einem besser parsierbaren Format wie XML oder JavaScript Object Notation (JSON) machen die Daten für die Überwachung, Fehlerbehebung und Untersuchung nutzbar.

Einige Protokolle erreichen Sie möglicherweise mit einer vom Anbieter vorgegebenen Struktur, während andere benutzerdefinierte Protokolle sind, die intern erstellt wurden. Es ist unerlässlich, all diese Protokolle in einem konsistenten Format vorliegen zu haben. Diese Konvertierung ist das, was Log-Management für viele Entwickler und Unternehmen in der Praxis bedeutet. Selbst wenn die benutzerdefinierten Protokolle Ihrer Plattform in einem strukturierten Format exportiert werden, müssen andere Protokolle aktualisiert und umformatiert werden, um die volle Kontrolle über die Daten zu erlangen.

Strukturiertes Logging macht Daten nutzbarer, indem es Protokolle präziser formuliert. Schlüsselwerte, die innerhalb des Logs identifiziert und benannt werden, befähigen einen Algorithmus dazu, Muster zu erkennen oder Ergebnisse zu filtern. Die Log-Struktur profitiert dabei von denselben fünf Elementen wie jede andere gute Berichterstattung: Wer, Was, Wo, Wann und Warum.

- Wer: Benutzername(n) oder andere mit dem Protokoll verbundene ID.

- Was: Fehlercode, Auswirkungsgrad, Quell-IP etc.

- Wo: Bestimmtes Gateway oder Hostname innerhalb Ihrer Infrastruktur.

- Wann: Zeitstempel

- Warum: Genau hier hilft Ihnen Ihre Log-Management-Plattform!

Denken Sie daran, dass Protokolle keine Daten sind, die in einfachem Text niedergeschrieben werden. Stattdessen wird ein Protokoll in einem bestimmten Format dokumentiert, das sowohl von Menschen als auch von der Automatisierung verstanden werden kann. Klicken Sie hier, um mehr darüber zu erfahren, wie strukturierte Protokollierung die Aussagekraft Ihrer Protokolle verdeutlicht und um ein Beispiel für ein strukturiertes im Vergleich zu einem unstrukturierten Protokoll zu sehen.

Best Practices der Anwendungsprotokollierung

Eine weitere bewährte Praxis für die Protokollierung auf höchster Ebene ist, dass Sie Ihre Protokolle niemals manuell in Dateien schreiben sollten. Eine automatisierte Ausgabe gepaart mit Parsing-Tools hilft Ihnen, die Logs von einem unstrukturierten in ein strukturiertes Format zu konvertieren.

Hier finden Sie einige weitere kurze Hinweise auf grundlegende bewährte Verfahren, die für bestimmte Programmiersprachen, Netzwerkstrukturen oder Anwendungen gelten:

Best Practices der Protokollierung in C

Wenn Sie in C oder C# protokollieren, stellen Sie sicher, dass die Protokolle in die Cloud und nicht in die Konsole gehen. Verwenden Sie eine strukturierte Protokollierung, um die Kontext- und Diagnosedaten zukünftiger Benutzer zu erhalten.

Best Practices für die REST-API-Protokollierung

Die REST-API-Zusammenstellung von Ressourcen hilft Systemen dabei, Informationen online auszutauschen. Die JSON-Protokollstruktur gilt allgemein als der beste Ansatz für die REST-API-Protokollierung.

Best Practices der Protokollierung für Node.js

Node.js dient der serverseitigen Programmierung, wobei sich eine effiziente Protokollierung manchmal als Rätsel erweist. Sie können die Einbindung von Zeitstempeln, Tags und anderen Informationen in diese Protokolle automatisieren. Erfahren Sie mehr über die Best Practices für die Node.js-Protokollierung.

Best Practices für die zentralisierte AWS-Protokollierung

Die Best Practices für die Protokollierung bei Amazon Web Services (AWS) beginnen mit der Zentralisierung von Protokollen, Analysen und Sicherheit, damit die Software effizient und sicher läuft. Erfahren Sie mehr über AWS-Überwachung und -Protokollierung.

Arten von Protokollen in der Cybersicherheit

Was ist Log-Management in der Cybersicherheit? Es bezieht sich auf die Nachverfolgung unerwarteter Ereignisse und Vorkommnisse, um Risiken zu identifizieren und zu bewältigen. Die Log-Analyse verwandelt diese Aufzeichnungen in wertvolle Erkenntnisse über die Sicherheit und die Bedrohungen Ihres Systems. Analysieren Sie Sicherheitsprotokolle in regelmäßigen Abständen, teilweise begleitend zu Entwicklungs-Sprints, um Erkenntnisse zu gewinnen und zu behebende Fehler aufzudecken. Security Information and Event Management (SIEM) ist ein Spezialgebiet innerhalb der Cybersicherheit, das Echtzeitwarnungen von Hardware und Software überwacht. Hier sind einige der Sicherheits-Logs – genauer gesagt SIEM-Logs – deren Verwaltung und Zentralisierung am wichtigsten ist.

- Firewall-Protokolle: Die heutigen Firewalls liefern umfangreiche Daten über Bedrohungen und Malware, Anwendungstypen, Command and Control (C2) und mehr. Stellen Sie sicher, dass Sie alle Firewall-Protokolle überwachen, sowohl interne als auch externe.

- Proxy- und Web-Filter-Protokolle: Wenn Ihre Firewall diese Protokolle nicht enthält, ist es wichtig, IP-, URL- und Domain-Informationen zu überwachen, damit Threat Hunter alle Verbindungen zu schädlichen Standorten nachvollziehen können. User-Agent-Protokolle sind ebenfalls von unschätzbarem Wert bei der Entwirrung schwerwiegender Sicherheitsverletzungen und Probleme.

- Netzwerksicherheitsprodukte: Wenn Sie eigenständige Systeme für andere Netzwerkdaten wie Intrusion Protection (IPS), Intrusion Detection (IDS) oder Network Data Loss Prevention (DLP) haben, zentralisieren Sie diese Protokolle zur Analyse mit den übrigen Informationen.

- Netzwerk-Sensoren: Sensoren wie ein Netzwerk-Test-Access-Point (TAP) oder ein Switched Port Analyzer (SPAN) liefern tiefere und spezifischere Daten über den Datenverkehr. Diese Protokolle helfen Benutzern, Ereignisse zu verfolgen, die sie sonst möglicherweise nicht bemerken würden, wie die seitliche Bewegung einer Bedrohung in einem internen System.

- Windows-Authentifizierung: Die Verfolgung der Windows-Authentifizierung eines Benutzers bindet einen Benutzer an das Ereignis im System, selbst wenn er mitten in seiner Aktivität die IP-Adresse wechselt.

- Endpunkt-Sicherheitslösungen: SIEM-Daten von jedem Gerät, das mit Ihrem Netzwerk verbunden ist, können Experten Zeit bei der Nachverfolgung von Alarmen sparen, die keine Bedrohung darstellen. Wenn beispielsweise eine Oracle-Warnung von einem Gerät stammt, auf dem Oracle nicht läuft, spart das Wissen, dass diese Warnung nicht untersucht werden muss, Zeit. Wenn andererseits ein Alarm von einem oder mehreren Endgeräten mit anderen Anomalien übereinstimmt, liefert dies mehr Informationen für die Untersuchung.

- Bedrohungsinformationen: Bedrohungsinformationen umfassen Protokolle und andere Daten, die mit aktuellen Bedrohungen bei anderen Organisationen in Zusammenhang stehen. Auf einige Daten können Sie kostenlos zugreifen, während kostenpflichtige Listen manchmal besser gepflegt sind. Wenn Sie diese Daten in Ihre Log-Analyse-Plattform einspeisen, wird der Algorithmus darauf trainiert, in Zukunft ähnliche Muster oder Verhaltensweisen schneller zu erkennen.

Eine sorgfältige Wartung und Überwachung dieser Protokolle ist eine Best Practice und für US-Bundesbehörden sowie deren Auftragnehmer möglicherweise Teil der NIST 800-53 Logging-Anforderungen. Das National Institute of Standards and Technology (NIST) ist eine Behörde des US-Handelsministeriums. Die Mission des NIST ist es, Innovation und Wettbewerbsfähigkeit zu ermöglichen. Die NIST 800-53 Anforderungen für Protokollierung und Überwachung gehören zu den Kontrollmaßnahmen, die sichere und widerstandsfähige Systeme schaffen, in denen dieses Wachstum stattfinden kann. Sie sind jedoch nicht die einzigen! Der Einsatz eines Log-Management-Systems wie Sumo Logic befreit Sie von Compliance-Sorgen und kann Organisationen an Standards ausrichten, um deren Vertrauen zu stärken. Wir sind nicht nur für FedRAMP Moderate autorisiert, sondern auch SOC 2-konform, HIPAA-zertifiziert, PCI DSS-konform und ISO 27001-zertifiziert..

Was sind die fünf Best Practices für die Log-Analyse?

Log-Management ermöglicht und verbessert die Log-Analyse. Sobald Sie Protokolle verwaltet, organisiert und geparst haben, generiert die Anwendung von Best Practices für Analysen Erkenntnisse und umsetzbare Schritte, die den Aufwand in bessere Geschäftsergebnisse übersetzen. Datenzentralisierung, automatisiertes Tagging, Mustererkennung, Korrelationsanalyse und künstliche Ignoranz erweisen sich als einige der Best Practices für die Log-Analyse. Hier ist das Wesentliche für jeden dieser Punkte auf einer grundlegenden Ebene zusammengefasst.

- Datenzentralisierung: Alle Protokolle werden in einer zentralen Plattform zusammengeführt.

- Automatisierte Kennzeichnung und Klassifizierung: Protokolle sollten automatisch klassifiziert und für zukünftige Analysen geordnet werden.

- Mustererkennung und umsetzbare Berichte: Nutzen Sie maschinelles Lernen, um Protokollmuster zu erkennen und Einblicke in die nächsten Schritte zu erhalten.

- Auf maschinelles Lernen gestützte Korrelationsanalyse: Die Zusammenführung von Protokollen aus verschiedenen Quellen ergibt ein vollständiges Bild jedes Ereignisses und ermöglicht die Identifizierung von Verbindungen zwischen unverbundenen Daten.

- Künstliche Ignoranz: Verwenden Sie Tools, die darauf trainiert sind, Routineprotokolle zu ignorieren und Warnungen zu senden, wenn etwas Neues auftritt oder etwas Geplantes nicht wie geplant eintritt.

Sumo Logic liefert eine schlüsselfertige SaaS-Analyseplattform, in der diese Best Practices implementiert sind und sofort genutzt werden können.

Verwalten und Analysieren von Protokolldaten mit Sumo Logic

Sumo Logic hat es sich zur Aufgabe gemacht, Unternehmen dabei zu helfen, die Zuverlässigkeit und Sicherheit ihrer Anwendungen und Abläufe zu gewährleisten. Tausende von Unternehmen auf der ganzen Welt vertrauen darauf, dass wir sie vor modernen Bedrohungen schützen. Wir bieten Echtzeit-Einblicke zur Verbesserung der Anwendungsleistung und zur schnellen Überwachung und Fehlerbehebung. Erfahren Sie mehr über Sumo Logic Cloud-SIEM

Mit Hunderten von sofort einsatzbereiten nativen Integrationen vereinfacht Sumo Logic Log-Management und Log-Analyse. Die Zentralisierung von Protokollen an einem Ort ermöglicht es Teams, Innovationen zu beschleunigen, ohne die Zuverlässigkeit oder Sicherheit zu beeinträchtigen. Wir bieten eine 30-tägige kostenlose Testversion mit kostenloser Schulung an; eine Kreditkarte ist nicht erforderlich. Sehen Sie sich eine Demo an, um Sumo in Aktion zu erleben, oder registrieren Sie sich noch heute, um die Plattform mit Ihren Daten und Protokollen zu erkunden.