CI/CDライフサイクル全体を監視し、安全を確保します。

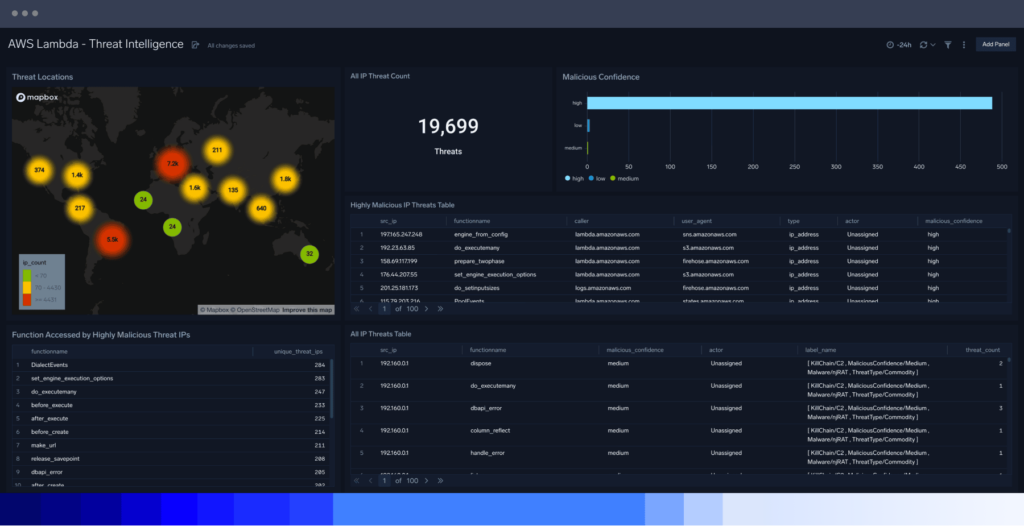

Sumo Logicは、すべてのネットワーク、インフラストラクチャ、アプリケーションのイベントログを一元管理し、セキュリティ脅威とアプリケーションのパフォーマンスを同時に監視、測定、検証します。

悪意のあるアプリコードの回避

コードを保護するため、チームはコードリポジトリや環境へのアクセスを監視し、静的コード解析から得られたログデータを一元管理することで、脅威インテリジェンスをログに供給し、使用状況に関する背景情報を追加することが可能です。

QAテストコード

アプリの信頼性の確保

セキュアなCI/CDパイプライン

FAQ

他にもご質問がありますか?

Webアプリケーションのセキュリティが重要な理由はいくつかあります。

機密データの保護:アプリケーションは、しばしば機密性の高いユーザー情報を処理し保存します。効果的なアプリケーションセキュリティは、この情報を不正アクセス、盗難、または悪用から保護するのに役立ちます。

不正アクセス防止:アプリケーションは、攻撃者がシステムやネットワークに不正アクセスするための入り口となりえます。これはセキュリティ上の脆弱性として知られています。アプリケーションセキュリティソリューションなどの堅牢なセキュリティ対策を実施することで、許可されたユーザーのみがアプリケーションとそのリソースにアクセスできます。

脆弱性の軽減:セキュアコーディング技術、定期的な脆弱性評価、ペネトレーションテストを含むアプリケーションセキュリティツールと実践は、悪意のある攻撃者に悪用される前にこれらの脆弱性を特定し対処するのに役立ちます。

ビジネス上の評判と信頼の維持:アプリケーションセキュリティを優先することで、組織はサイバーセキュリティ侵害からユーザーデータを保護し、顧客の信頼を育み、良好なブランドイメージを維持するという姿勢を示す。

規制への準拠:多くの業界では、組織が遵守しなければならない特定のセキュリティ規制や基準が存在します。堅牢なアプリケーションセキュリティ対策を実施することで、セキュリティ規制や基準への準拠を確保し、罰則や法的責任を回避するのに役立ちます。

攻撃からの防御:脆弱性に対処し、セキュリティ対策を実施することで、組織は攻撃が成功するリスクとその潜在的な影響を最小限に抑えることができます。

アプリケーションセキュリティ制御とは、セキュリティエンジニアがアプリケーションをセキュリティ脅威や脆弱性から保護するために導入する対策や仕組みです。これらの制御措置は、潜在的なリスクを防止、検知、軽減し、アプリケーションおよび関連データの機密性、完全性、可用性を確保することを目的としています。以下に一般的なアプリケーションセキュリティ制御を示します:

認証と認可:ユーザーの身元を確認し、アプリケーションとそのリソースへのアクセス権限レベルを決定する制御。これには、強固なパスワード、多要素認証(MFA)、役割ベースのアクセス制御(RBAC)、およびセッション管理が含まれます。

入力検証と出力エンコーディング:ユーザー入力を検証・サニタイズし、ユーザー提供データが適切に処理され、セキュリティリスクをもたらさないことを保証する制御。

セキュアコーディングの実践:アプリケーション開発プロセスにおいて、セキュアコーディングの基準とガイドラインを促進する制御。これには既知の脆弱性を回避すること、安全なライブラリやフレームワークを使用すること、脆弱性の導入を最小限に抑えるための安全なコーディング慣行に従うことが含まれます。

暗号化と暗号技術:保存時および転送中の機密データを暗号化することで保護する制御。これには、強力な暗号化アルゴリズムの使用、安全な鍵管理手法の実施、およびデータ伝送のための安全な通信チャネル(例:TLS/SSL)の確保が含まれます。

セキュリティテスト:アプリケーションの脆弱性を特定し対処するため、脆弱性スキャン、ペネトレーションテスト、コードレビューなどの定期的なセキュリティ評価を実施する制御対策。これらのテストは弱点を検出するのに役立ち、セキュリティ対策が効果的であることを保証します。

ログ記録と監視:アプリケーションのログやイベントを収集・分析し、セキュリティインシデントを検知・対応するための制御。これには、異常な活動の監視、侵入検知システム(IDS)の導入、および説明責任のための監査証跡の維持が含まれます。

エラーおよび例外処理:機密情報を漏洩させることなく、エラーや例外を適切に処理する制御。適切なエラー処理は情報漏洩を防ぎ、攻撃者へのフィードバックを最小限に抑えます。

パッチ管理:基盤となるソフトウェア、ライブラリ、依存関係に対するセキュリティパッチおよび更新プログラムの適時適用を保証する制御。定期的なパッチ適用は既知の脆弱性に対処し、悪用されるリスクを最小限に抑えるのに役立ちます。

セキュアな構成管理:アプリケーション、Webサーバー、データベース、その他のコンポーネントに対してセキュアな構成設定を強制する制御。これには、不要なサービスの無効化、安全なデフォルト設定の使用、およびデフォルトアカウントの削除または保護が含まれます。

セキュアなデプロイメントとDevOpsプラクティス:セキュアなデプロイメントプロセス、ソフトウェア開発ライフサイクルへのセキュリティ統合、開発チームと運用チームにおけるセキュリティ意識の文化醸成に焦点を当てた統制。

これらはアプリケーションセキュリティ制御のほんの一例に過ぎません。実装される具体的な制御対策は、アプリケーションの要件、技術スタック、および組織のリスクプロファイルに基づいて異なる場合があります。アプリケーションセキュリティへの包括的なアプローチには、これらの制御手段と、アプリケーション固有のセキュリティ課題に対処するために調整されたその他の手段を組み合わせることが含まれます。

アプリケーションセキュリティに対する数多くの脅威に効果的に対処するため、ソフトウェア開発組織は以下の主要な手順に従い、必要なツールとプロセスが整備されていることを確認できます。

セキュリティ評価を実施する:組織内のアプリケーションセキュリティの現状評価から開始する。包括的なセキュリティ評価を実施し、既存のプロセスおよびツールにおける脆弱性、弱点、およびギャップを特定する。この評価には、コードレビュー、セキュリティテスト、脆弱性スキャン、およびペネトレーションテストが含まれる場合があります。

セキュリティポリシーを定義する:組織のアプリケーションセキュリティへの取り組みを明確に示す、包括的なセキュリティポリシーを確立する。ポリシーでは、役割と責任、許容される使用ガイドライン、インシデント対応手順、およびソフトウェア開発ライフサイクル全体を通じて遵守すべき基準とベストプラクティスを定義すべきである。

セキュアな開発手法の実施:開発チーム内でセキュアなコーディング手法を推進する。開発者に対し、セキュアコーディングガイドライン、APIの使用方法、および一般的なセキュリティ脆弱性についてトレーニングを実施する。コードレビューとペアプログラミングを奨励し、開発プロセスの早い段階でセキュリティ問題を特定し対処する。

セキュリティテストの導入:ソフトウェア開発ライフサイクルの不可欠な要素として、定期的なセキュリティテストを実施する。これには、静的コード解析、動的アプリケーションセキュリティテスト(DAST)、対話型アプリケーションセキュリティテスト(IAST)などの手法が含まれます。脆弱性スキャンを支援するために自動化ツールを活用し、セキュリティテストが定期的に実施されることを確保する。

セキュアな構成管理を実施する:アプリケーションおよび関連コンポーネントが安全に構成されていることを保証する。業界のベストプラクティスと強化ガイドラインに従い、Webサーバー、データベース、オペレーティングシステム、その他のインフラストラクチャコンポーネントを適切に保護してください。必要に応じて定期的に設定を確認し、更新してください。

インシデント対応手順の確立:セキュリティインシデントを効果的に処理するための堅牢なインシデント対応計画を策定する。役割と責任を定義し、コミュニケーションチャネルを確立し、関連する要員に対してインシデント対応手順について訓練を実施する。インシデント対応能力を検証するため、定期的な訓練および机上演習を実施する。

継続的なトレーニングと意識啓発を提供:セキュリティは共有責任。ソフトウェア開発プロセスに関わる全従業員に対し、継続的なセキュリティ研修および意識向上プログラムを提供する。これには開発者、テスター、プロジェクトマネージャー、システム管理者が含まれます。チームに対し、新たなセキュリティ脅威、ベストプラクティス、および更新情報を常に共有する。

安全なサードパーティ管理の実施:ソフトウェア開発プロセスに関与するサードパーティベンダーおよびパートナーのセキュリティ態勢を評価する。契約上のセキュリティ要件を確立し、デューデリジェンスを実施し、セキュリティ慣行を定期的に評価して、組織の基準に準拠していることを確認する。

セキュリティ知識を常に最新の状態に保つ:セキュリティ関連のニュース、出版物、コミュニティリソースを監視し、最新のセキュリティ脅威とベストプラクティスについて情報を入手し続ける。セキュリティコミュニティと交流し、カンファレンスに参加し、チームメンバー間の知識共有を促進する。これにより、組織が進化するセキュリティ上の課題に対応し続けることが保証されます。

定期的な監査とレビューの実施:実施されたセキュリティ対策の有効性を評価するため、定期的なセキュリティ監査とレビューを実施する。これには、セキュリティログの確認、アクセス制御、およびシステム構成の確認が含まれます。外部セキュリティ専門家を招き、独立した評価を実施して追加の知見と提言を得る。

これらの手順に従うことで、ソフトウェア開発組織はアプリケーションセキュリティ脅威に対処するための強固な基盤を構築できます。これは継続的な取り組みであり、進化するセキュリティリスクにツール、プロセス、慣行を絶えず適応させるためには、積極的かつ警戒心のあるアプローチが必要です。