Überwachen und sichern Sie Ihren gesamten CI/CD-Lebenszyklus

Sumo Logic zentralisiert Ereignisprotokolle aus allen Netzwerken, Infrastrukturen und Anwendungen, um Sicherheitsbedrohungen und die Performance von Anwendungen gleichzeitig zu überwachen, zu messen und zu untersuchen.

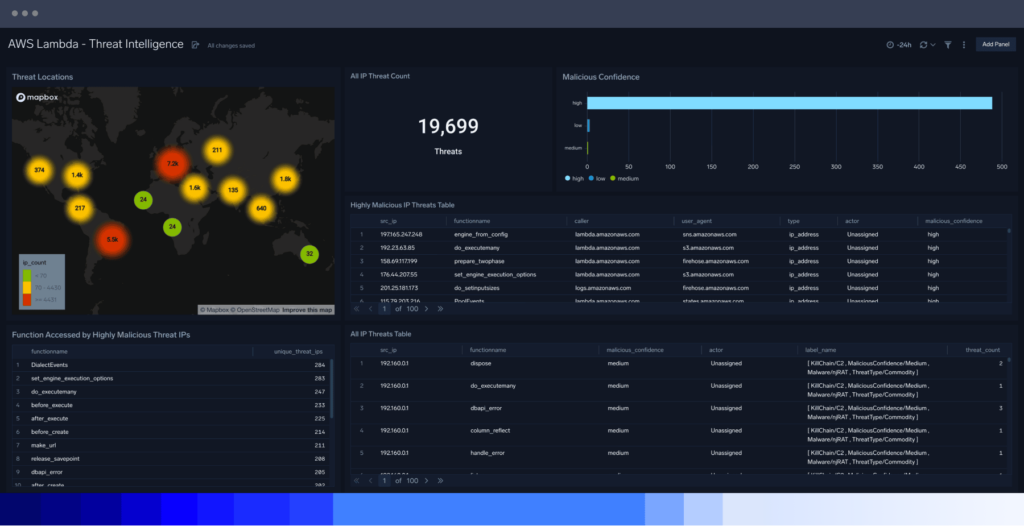

Vermeiden Sie bösartigen App-Code

Zum Schutz des Codes können Teams den Zugriff auf Code-Repositories und Umgebungen überwachen und die Logs mit Bedrohungsdaten anreichern, um den Kontext der Nutzung durch Konsolidierung der Protokolldaten von statischem Code zu erweitern.

QA-Testcode

Anwendungszuverlässigkeit sicherstellen

Sichere CI/CD-Pipelines

FAQ

Haben Sie noch Fragen?

Die Sicherheit von Webanwendungen ist aus verschiedenen Gründen wichtig:

Zum Schutz sensibler Daten: Anwendungen verarbeiten und speichern häufig sensible Benutzerdaten. Eine wirksame Anwendungssicherheit hilft, diese Informationen vor unbefugtem Zugriff, Diebstahl oder Missbrauch zu schützen.

Vermeidung von unberechtigtem Zugriff: Anwendungen können ein Einfallstor für Angreifer sein, um sich unberechtigten Zugang zu Systemen oder Netzwerken zu verschaffen. Dies wird als Sicherheitsschwachstelle bezeichnet. Durch die Implementierung robuster Sicherheitsmaßnahmen, wie etwa Lösungen für Anwendungssicherheit, können nur autorisierte Benutzer auf die Anwendung und ihre Ressourcen zugreifen.

Behebung von Schwachstellen: Tools und Praktiken für die Anwendungssicherheit, einschließlich sicherer Codierungstechniken, regelmäßiger Schwachstellenbewertungen und Penetrationstests, helfen bei der Erkennung und Behebung dieser Schwachstellen, bevor sie von böswilligen Akteuren ausgenutzt werden.

Aufrechterhaltung des Rufs und des Vertrauens des Unternehmens: Indem Unternehmen der Anwendungssicherheit Priorität einräumen, demonstrieren sie ihre Verpflichtung, Benutzerdaten vor Sicherheitsverletzungen zu bewahren, das Vertrauen der Kunden zu fördern und ein positives Markenimage zu pflegen.

Einhaltung von Vorschriften: Für viele Branchen gelten spezifische Sicherheitsvorschriften und -standards, die Unternehmen einhalten müssen. Die Implementierung robuster Maßnahmen zur Anwendungssicherheit gewährleistet die Einhaltung von Sicherheitsvorschriften und -standards und trägt zur Vermeidung von Strafen oder rechtlichen Verpflichtungen bei.

Absicherung gegen Angriffe: Durch die Behebung von Schwachstellen und die Implementierung von Sicherheitskontrollen können Unternehmen das Risiko erfolgreicher Angriffe und deren mögliche Auswirkungen auf ein Minimum reduzieren.

Sicherheitskontrollen für Anwendungen sind Maßnahmen bzw. Mechanismen, die von einem Sicherheitsingenieur zum Schutz von Anwendungen vor Sicherheitsbedrohungen und Schwachstellen implementiert werden. Diese Kontrollen zielen darauf ab, potenzielle Risiken zu verhindern, zu erkennen und abzuschwächen und die Vertraulichkeit, Integrität und Verfügbarkeit der Anwendung sowie der damit verbundenen Daten zu gewährleisten. Nachfolgend sind einige der gängigen Sicherheitskontrollen für Anwendungen aufgelistet:

Authentifizierung und Autorisierung: Kontrollmechanismen zur Verifizierung der Identität von Benutzern und Festlegung ihrer Zugriffsrechte auf die Anwendung und ihre Ressourcen. Hierzu gehören starke Passwörter, Multi-Faktor-Authentisierung (MFA), rollenbasierte Zugriffskontrolle (RBAC) und Session-Management.

Eingabevalidierung und Ausgabekodierung: Kontrollmechanismen zur Validierung und Bereinigung von Benutzereingaben, um sicherzustellen, dass die vom Benutzer eingegebenen Daten ordnungsgemäß verarbeitet werden und kein Sicherheitsrisiko darstellen.

Sichere Kodierungspraktiken: Kontrollen zur Förderung sicherer Codierungsstandards und -richtlinien während des Anwendungsentwicklungsprozesses. Dies umfasst die Vermeidung bekannter Schwachstellen, den Einsatz sicherer Bibliotheken und Frameworks sowie die Einhaltung sicherer Kodierungspraktiken, um die Entstehung von Schwachstellen zu minimieren.

Verschlüsselung und Kryptografie: Kontrollmaßnahmen zum Schutz sensibler Daten durch Verschlüsselung während der Übertragung und Speicherung. Dazu zählen die Verwendung starker Verschlüsselungsalgorithmen, sichere Schlüsselverwaltungspraktiken und die Gewährleistung sicherer Kommunikationskanäle (z. B. TLS/SSL) für die Datenübertragung.

Sicherheitstests: Kontrollen zur Durchführung regelmäßiger Sicherheitsbewertungen wie Schwachstellen-Scans, Penetrationstests und Codeüberprüfungen, um Sicherheitslücken in Anwendungen zu erkennen und zu beheben. Durch diese Tests werden Schwachstellen aufgedeckt und die Wirksamkeit der Sicherheitsmaßnahmen sichergestellt.

Protokollierung und Überwachung: Kontrollmechanismen zur Erfassung und Analyse von Anwendungsprotokollen und -ereignissen, um Sicherheitsvorfälle zu erkennen und darauf zu reagieren. Hierzu gehören die Überwachung ungewöhnlicher Aktivitäten, die Implementierung von Angriffserkennungssystemen (IDS) und die Führung von Prüfprotokollen zur Nachvollziehbarkeit.

Fehler- und Ausnahmebehandlung: Kontrollen zur angemessenen Behandlung von Fehlern und Ausnahmen, ohne sensible Informationen preiszugeben. Eine korrekte Fehlerbehandlung verhindert den Verlust von Informationen und gibt Angreifern nur minimale Rückmeldung.

Patch-Management: Kontrollmechanismen zur Gewährleistung der rechtzeitigen Anwendung von Sicherheits-Patches und -aktualisierungen für die zugrunde liegende Software, Bibliotheken und Abhängigkeiten. Regelmäßige Patches dienen der Behebung bekannter Schwachstellen und minimieren das Risiko einer Ausnutzung.

Sicheres Konfigurationsmanagement: Kontrollmaßnahmen zur Durchsetzung sicherer Konfigurationseinstellungen für Anwendung, Webserver, Datenbank und andere Komponenten. Dies schließt die Deaktivierung unnötiger Dienste, die Auswahl sicherer Standardeinstellungen sowie das Löschen oder Sichern von Standardkonten ein.

Sichere Bereitstellung und DevOps-Verfahren: Kontrollmaßnahmen mit Schwerpunkt auf sicheren Bereitstellungsprozessen, der Integration von Sicherheitsaspekten in den Lebenszyklus der Softwareentwicklung sowie der Förderung einer Kultur des verstärkten Sicherheitsbewusstseins in den Entwicklungs- und Betriebsteams.

Dies sind lediglich einige Beispiele für Sicherheitskontrollen für Anwendungen. Welche Kontrollen im Einzelnen implementiert werden, hängt von den Anforderungen der Anwendung, dem Technologie-Stack und dem Risikoprofil des Unternehmens ab. Ein umfassender Ansatz für die Anwendungssicherheit beinhaltet eine Kombination aus diesen und anderen Kontrollmaßnahmen, die speziell auf die besonderen Sicherheitsanforderungen der Anwendung zugeschnitten sind.

Um den zahlreichen Bedrohungen der Anwendungssicherheit effektiv entgegenzuwirken, können Softwareentwicklungsunternehmen die folgenden wichtigen Schritte befolgen, um sicherzustellen, dass sie über die erforderlichen Tools und Prozesse verfügen:

Durchführung einer Sicherheitsbewertung: Beginnen Sie mit einer Bewertung des aktuellen Stands der Anwendungssicherheit in Ihrem Unternehmen. Führen Sie eine umfassende Sicherheitsbewertung durch, um Anfälligkeiten, Schwachstellen und Lücken in den bestehenden Prozessen und Tools zu identifizieren. Diese Bewertung kann Codeüberprüfungen, Sicherheitstests, Schwachstellen-Scans und Penetrationstests einbeziehen.

Festlegung einer Sicherheitsrichtlinie: Legen Sie eine klare und umfassende Sicherheitsrichtlinie fest, die den Ansatz des Unternehmens in Bezug auf die Anwendungssicherheit darlegt. Die Richtlinie sollte Funktionen und Verantwortlichkeiten, Richtlinien zur zulässigen Nutzung, Maßnahmen zur Reaktion auf Vorfälle sowie Standards und bewährte Verfahren festlegen, die während des gesamten Lebenszyklus der Softwareentwicklung zu befolgen sind.

Implementierung sicherer Entwicklungspraktiken: Fördern Sie sichere Kodierungspraktiken innerhalb des Entwicklungsteams. Schulen Sie die Entwickler in Richtlinien zur sicheren Kodierung, zur Verwendung von APIs und zu allgemeinen Sicherheitsschwachstellen. Ermutigen Sie Codeüberprüfungen und Paarprogrammierung, um Sicherheitsprobleme frühzeitig im Entwicklungsprozess zu erkennen und zu beheben.

Einführung von Sicherheitstests: Führen Sie regelmäßige Sicherheitstests als integralen Bestandteil des Lebenszyklus der Softwareentwicklung ein. Hierzu können Techniken wie statische Code-Analysen, dynamische Tests der Anwendungssicherheit (DAST) und interaktive Tests der Anwendungssicherheit (IAST) gehören. Setzen Sie automatisierte Tools zur Unterstützung von Schwachstellen-Scans ein und stellen Sie sicher, dass die Sicherheitstests regelmäßig durchgeführt werden.

Implementierung von sicherem Konfigurationsmanagement: Stellen Sie die sichere Konfiguration von Anwendungen und zugehörigen Komponenten sicher. Befolgen Sie branchenübliche bewährte Verfahren und Härtungsrichtlinien für Webserver, Datenbanken, Betriebssysteme und andere Infrastrukturkomponenten. Überprüfen Sie die Konfigurationen regelmäßig und aktualisieren Sie sie bei Bedarf.

Einrichtung von Verfahren zur Reaktion auf Vorfälle: Erarbeiten Sie einen soliden Plan zur Reaktion auf Vorfälle, um Sicherheitsvorfälle effektiv zu bewältigen. Definieren Sie Funktionen und Zuständigkeiten, richten Sie Kommunikationskanäle ein und schulen Sie die zuständigen Mitarbeiter in den Verfahren zur Reaktion auf Vorfälle. Führen Sie regelmäßig praktische Übungen durch, um die Reaktionsfähigkeit auf Vorfälle zu testen.

Ständige Fortbildung und Sensibilisierung: Sicherheit ist eine gemeinsame Verantwortung. Durchführung kontinuierlicher Sicherheitsschulungen und Sensibilisierungsprogramme für sämtliche am Softwareentwicklungsprozess beteiligten Mitarbeiter. Hierzu gehören Entwickler, Prüfer, Projektmanager und Systemadministratoren. Unterrichten Sie das Team über neue Sicherheitsbedrohungen, bewährte Verfahren und Aktualisierungen.

Engagement in der sicheren Verwaltung von Drittanbietern: Bewerten Sie das Sicherheitsniveau von Drittanbietern und Partnern, die zum Softwareentwicklungsprozess beitragen. Setzen Sie vertragliche Sicherheitsanforderungen fest, führen Sie eine Due-Diligence-Prüfung durch und bewerten Sie regelmäßig deren Sicherheitspraktiken, um die Übereinstimmung mit den Standards Ihres Unternehmens sicherzustellen.

Aufrechterhaltung aktueller Sicherheitskenntnisse: Verfolgen Sie Sicherheitsnachrichten, Veröffentlichungen und Community-Ressourcen, um über die jüngsten Sicherheitsbedrohungen und bewährte Verfahren informiert zu bleiben. Beteiligen Sie sich an Sicherheitsgemeinschaften, nehmen Sie an Konferenzen teil und fördern Sie den Wissensaustausch unter den Teammitgliedern. Auf diese Weise bleibt das Unternehmen immer auf dem neuesten Stand in Bezug auf die sich entwickelnden Sicherheitsherausforderungen.

Durchführung regelmäßiger Audits und Überprüfungen: Führen Sie regelmäßig Sicherheitsaudits und -überprüfungen durch, um die Effektivität der implementierten Sicherheitsmaßnahmen einzuschätzen. Dies umfasst die Überprüfung von Sicherheitsprotokollen, Zugriffskontrollen und Systemkonfigurationen. Ziehen Sie externe Sicherheitsexperten für unabhängige Bewertungen hinzu, um zusätzliche Erkenntnisse und Empfehlungen zu erhalten.

Indem Sie diese Schritte befolgen, können Softwareentwicklungsunternehmen eine solide Grundlage für die Bewältigung von Bedrohungen der Anwendungssicherheit schaffen. Diese Bemühungen erfordern ein proaktives und wachsames Vorgehen, um eine kontinuierliche Anpassung der Tools, Prozesse und Praktiken an die sich entwickelnden Sicherheitsrisiken zu gewährleisten.