ログによる視野の拡大

セキュリティのためのログ収集:重要でありながら見過ごされがちなクラウド固有のログを収集・分析します。AWS、Google Cloud、Azureからのログを統合することで、クラウドインフラ特有のリスクを検知する包括的な監視を実現。この拡張されたカバレッジにより、セキュリティチームは標準ツールでは見逃される脅威を捕捉可能となり、自動化されたダッシュボードがPCIなどのフレームワークへのコンプライアンスを効率化、手作業を排除します。

AWS環境の完全な可視化と制御

当社の統合インターフェースは、クラウドプロバイダーを横断した調査を効率化します。複数の信頼できる情報源から得られる組み込みの脅威インテリジェンスにより、手動作業を必要とせず、検出結果をグローバルな文脈で即座に強化できます。脅威を迅速に監視、検知、対応することで、脆弱性が見逃されるリスクを低減し、セキュリティ態勢全体を強化します。

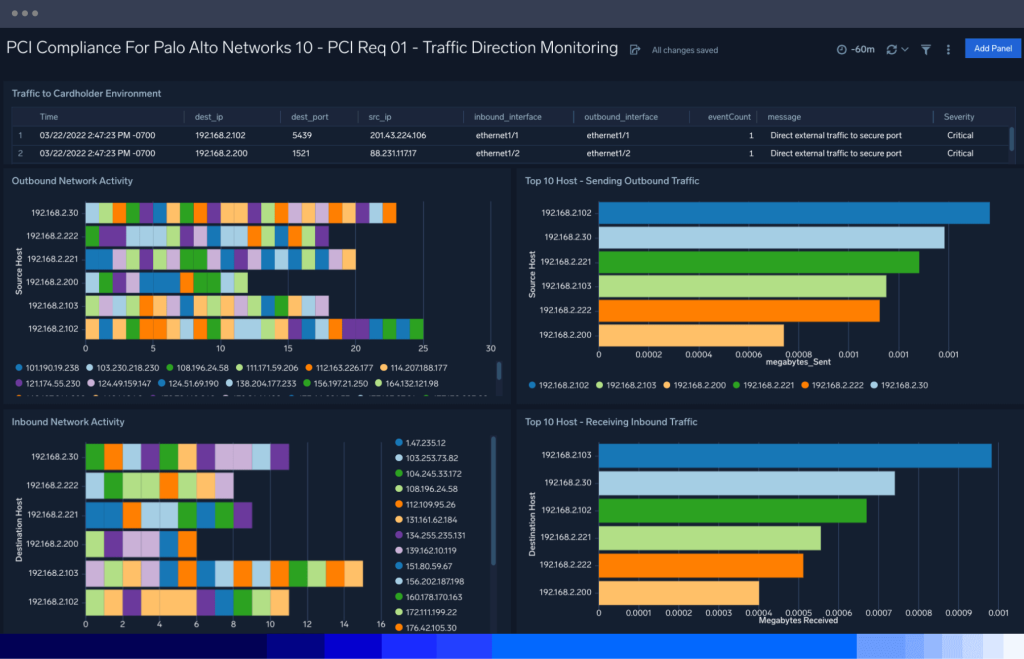

リアルタイムのモニタリングによる手間いらずのPCIコンプライアンス

時間のかかる監査、手動でのコンプライアンス追跡、規制要件との調整といった課題を、事前構築済みのPCIコンプライアンスダッシュボードで解決します。当社の自動化とダッシュボードはコンプライアンス違反を継続的に監視し、監査を加速させ、手作業による膨大な時間を削減します。リアルタイムでの非準拠検知と柔軟なレポート機能により、Sumo Logicはセキュリティチームがコンプライアンス対応を早期段階に移行するのを支援します。

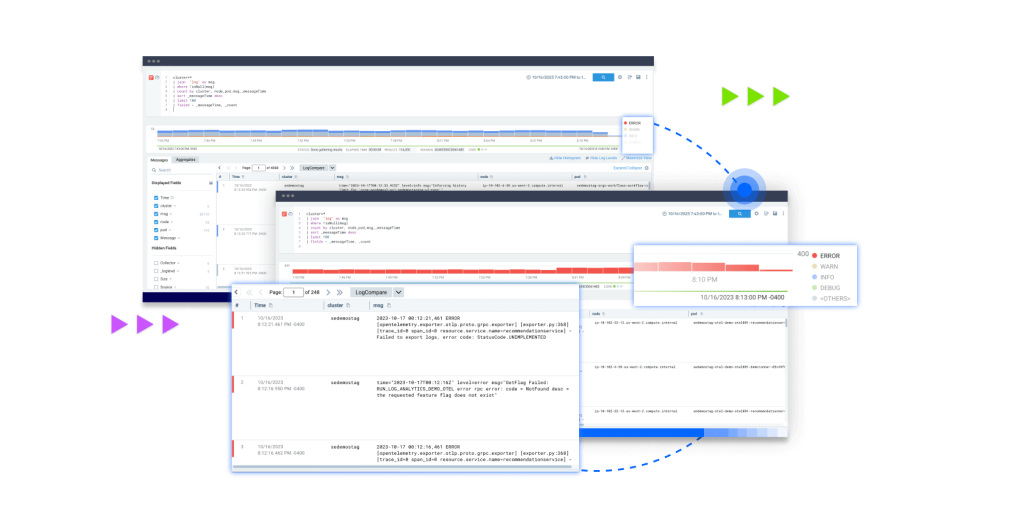

AI主導の調査と対応

数時間ではなく数秒でインシデントを調査します。Sumo LogicのDojo AIは、AI主導の要約と自然言語クエリを使用して、可能性が考えられる根本原因を明らかにし、重要なイベントを優先し、アナリストを解決へと導きます。若手でもエキスパートでも、チームは少ないクリック数でよりスマートに調査できます。

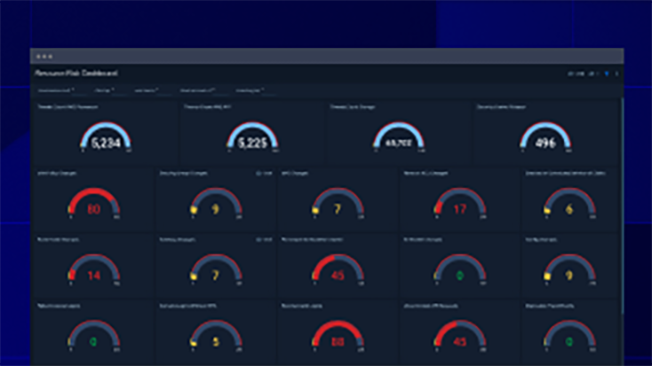

クラウドの攻撃面の把握

複雑なクラウド環境でも、Sumo Logicのクラウド規模の収集、保管、セキュリティ分析で、攻撃面を管理できます。

複雑性との闘い

マイクロサービスアーキテクチャ全体からの情報を絞り込み、チームが協力しデジタル企業が直面する最も難しい問題を解決できるようにします。

可視性の向上

開発と運用にまたがるセキュリティと信頼性の管理ワークフローを加速させ、セキュリティの可視性を維持し、リスクやクラウドの攻撃面を管理します。

効率の最大化

あらゆるスキルレベルの実務担当者が、すぐに使えるAI主導のセキュリティコンテンツを活用して、クラウドの攻撃面を容易に管理できるようになります。セキュリティ担当者はダッシュボードを共有し、発生したセキュリティ問題をどこからでも共同で解決できます。

コストの最適化

Flex価格設定により、データ分析を最適化し、インサイトに対して支払い、データ取り込みに対しては支払いません。すべてのデータは、データの再水和やパフォーマンスの犠牲なしに、広範な規制フレームワークに沿って、コンプライアンスに従って保管されます。

統一されたインターフェース

すべてのチームが可視性を共有し、ログによって駆動される単一の信頼できる情報源を実現します。無制限のユーザーと統一されたインターフェースが真のDevSecOpsを可能にします。

異常検出

異常を正確に検出。AI主導のアラートが、季節性を考慮して60日間のパターンを分析し、ベースラインや期待値に対して実際に異常な項目を検出します。

FAQ

他にもご質問がありますか?

クラウド攻撃対象領域とは、クラウドインフラストラクチャまたは環境内で脅威アクターが悪用する可能性のある、潜在的に露出しているすべてのアプリケーション、ネットワーク接続デバイス、およびインフラストラクチャコンポーネントを指します。マイクロサービスアーキテクチャにおける未修正の脆弱性や設定ミスなどの問題は、クラウドベースのシステム、アプリケーション、データのセキュリティを脅かす可能性があります。クラウド環境における攻撃対象領域は動的であり、クラウドインフラストラクチャの進化や新たなサービス、アプリケーション、構成の導入に伴い変わり得るものです。

クラウド攻撃対象領域の一般的な構成要素には以下が含まれます。

- ユーザーアカウントと認証情報

- アプリケーションプログラミングインターフェース(API)

- クラウドデータベースまたはオブジェクトストレージ

- 仮想プライベートクラウド(VPC)およびパブリックインターネット接続を含むネットワーク接続

- 仮想マシン(VM)とコンテナ(Kubernetes)

- 転送中のデータ(ネットワーク経由で送信されたもの)

- 保存データ(クラウドストレージ内)

クラウドコンピューティングにおけるインフラストラクチャセキュリティとは、クラウドコンピューティング環境を構成するITインフラストラクチャとリソースを保護するための実践、ツール、対策を指します。これには、物理的なデータセンター、サーバー、ネットワークコンポーネント、その他のハードウェア、ならびにクラウドサービスを支える仮想化および管理ソフトウェアの保護が含まれます。これらのコンポーネントの完全性はクラウドサービスの安全な運用に不可欠であるため、インフラセキュリティはクラウドセキュリティ全体の重要な側面となります。

Sumo Logicシステム内に保存されているすべてのデータは、強力なAES 256ビット暗号化を使用して暗号化されています。すべてのハードディスクはOSレベルで暗号化され、長期データストレージは顧客ごとの鍵を使用して暗号化されます。この鍵は24時間ごとにローテーションされます。

セキュリティコンプライアンス監査の目的は、組織が特定のセキュリティ基準、規制、またはフレームワークを遵守しているかどうかを評価・検証することです。本質的に、これは「現在のセキュリティ対策が、保護対象資産のセキュリティおよびプライバシー要件をどのように満たしているか」という問いに答えるものです。

サイバーセキュリティ監査は、コンプライアンス評価に加え、潜在的なセキュリティ脆弱性、弱点、リスクの特定を支援し、企業のセキュリティ管理策および対策の有効性を評価し、セキュリティ関連の方針、手順、文書の存在と適切性を検証し、組織が業界の法的・規制要件を満たしていることを保証します。

これにより、サイバーセキュリティコンプライアンス監査は組織全体のセキュリティ態勢の向上に寄与し、潜在的な脅威やリスクから資産を保護するという組織の取り組みを示す証拠となります。

コンプライアンスリスク管理とは、組織内における法令、規制、業界基準、および内部セキュリティポリシーへの非遵守に関連するリスクを特定、評価、軽減することを指します。組織が法令遵守の態勢で運営されることを保証するには、継続的な取り組みが必要であり、それには献身的な姿勢、リソース、そして積極的なアプローチが求められます。また、組織が法的および規制上の要件の範囲内で運営されることを保証するための体系的なアプローチと管理体制を確立することも含まれます。

コンプライアンスリスクを効果的に管理することで、組織は法的・財務的責任を軽減し、評判を守り、ステークホルダーとの信頼を構築し、より持続可能で倫理的なビジネス環境を創出できます。

コンプライアンス監査人(外部監査人またはコンプライアンス責任者とも呼ばれる)による外部監査では、監査プロセスを実施し、企業のコンプライアンスプログラムの内部方針を評価し、コンプライアンス義務を履行しているかどうかを判断します。

監査の枠組みや適用される基準によって具体的な規則は異なる場合がありますが、普遍的に適用される一般的な規則がいくつか存在します。

監査人は、監査プロセス全体を通じて独立性と客観性を維持し、完了報告書によりプロセスを徹底的に文書化し、ISO 27001、NISTサイバーセキュリティフレームワーク、PCI DSS、または業界固有の規制など、公認のコンプライアンスフレームワークまたは基準を遵守しなければいけません。

監査範囲は、評価対象となる組織のシステム、プロセス、および領域を含め、明確に定義されなければいけません。監査はリスクベースのアプローチを採用し、詳細なセキュリティ評価が必要な高リスク領域を特定し優先順位付けすべきです。その後、監査人はすべての項目を監査するのではなく、システム、プロセス、または取引の代表的なサンプルを抽出して検証します。

監査の時期が来ると、Sumo Logicプラットフォームは以下の方法で理解を深め、監査プロセスを効率化し、様々なセキュリティ規制やフレームワークへの継続的なコンプライアンスを確保します。

- データ収集を一元化し、発生源を問わず組織内の多様なデータを収集することで、組織がデータを監視し、そこから学びを得ることを可能にします。

- 様々なデータタイプを完全に「見える化」した状態で利用できるようにし、リアルタイム監視と洞察のための説得力のある設定可能なダッシュボードで可視化します。

- クエリ言語を使用してフィルターや検索パラメーターを作成し、規制コンプライアンスや内部セキュリティ管理に関連するデータであっても、いつでもあらゆるデータを検索できます。

- 機械学習分析を活用し、PCIダッシュボードなどのツールを用いて監査プロセスを改善・効率化し、コンプライアンス対応を迅速化します。

- SOC2 Type II、HIPAA、PCIサービスレベル1プロバイダー、FedRAMP中認証提供物などの認証を維持する、費用対効果の高いデータストレージ。

- 受信データのリアルタイム監視とセキュリティ制御により、セキュリティリスク、サイバー脅威、脆弱性、セキュリティ脅威、またはコンプライアンス違反を示す可能性のある異常を特定する。

多数のデータ統合と、すべてのデータを適切に収集・分類する即座に利用できるアプリケーション。