Sumo Logic Cloud-natives SIEM

Bauen Sie ein widerstandsfähiges und intelligentes SOC mit einem SIEM auf, das tatsächlich funktioniert.

Sumo Logic Cloud SIEM bietet Sicherheitsanalysten und SOC-Managern eine verbesserte Sichtbarkeit im gesamten Unternehmen, um den Umfang und den Kontext eines Angriffs gründlich zu verstehen. Optimierte Workflows priorisieren automatisch Warnungen, um bekannte und unbekannte Bedrohungen schneller zu erkennen.

MITRE ATT&CK Coverage Explorer

Der MITRE ATT&CK™ Coverage Explorer von Sumo Logic ist ein strategisches Cybersicherheits-Tool von Sumo Logic Cloud SIEM, das einen umfassenden Überblick über die Taktiken, Techniken und Verfahren (TTPs) von Angreifern bietet, die durch Regeln im Cloud SIEM abgedeckt sind. Indem Sie Ihre Erkennungsfähigkeiten dieser Matrix zuordnen, können Sie Stärken identifizieren, Lücken in Ihren Abwehrmaßnahmen aufdecken und Verbesserungen basierend auf der sich entwickelnden Bedrohungslandschaft priorisieren.

Reduzieren Sie das Rauschen

Muss sich Ihr Sicherheitsteam auf kritische Bedrohungen abstimmen? Sumo Logic Cloud SIEM kombiniert Ereignismanagement mit einem interaktiven Heads-up-Display, um Bedrohungsinformationen und -analysen bereitzustellen, um Warnungen zu priorisieren.

Cloud SIEM parst, ordnet zu und erstellt normalisierte Datensätze aus Ihren strukturierten und unstrukturierten Daten und korreliert erkannte Bedrohungen, um Protokollereignisse zu reduzieren.

Die einheitliche Benutzeroberfläche über SIEM, Protokolle und Automatisierung reduziert die Warnungsermüdung durch optimierte Workflows und angereicherte, umsetzbare Warnungen, die durch Echtzeit-Bedrohungsinformationen unterstützt werden, die aus mehreren vertrauenswürdigen Quellen aggregiert werden – einschließlich benutzerdefinierter Feeds.

Signale und Einblicke

Verringern Sie die Alarmmüdigkeit mit unserer Insight Engine, die auf das MITRE ATT&CK-Framework abgestimmt ist. Ihr adaptiver Algorithmus zum Clustering von Signalen gruppiert automatisch zusammenhängende Signale und beschleunigt so die Alarmtriage. Sobald das aggregierte Risiko einen Schwellenwert überschreitet, wird automatisch ein Insight erstellt, damit Sie sich auf die wichtigsten Bedrohungen konzentrieren können.

Der Summary Agent erstellt KI-generierte Zusammenfassungen von Signalen innerhalb eines Insights. Er reduziert das Rauschen und hebt wichtige Kontextinformationen hervor. Analysten erhalten eine klare Erklärung darüber, wie ein Insight ausgelöst wurde. Das erleichtert es, den Umfang zu bewerten, Reaktionen zu priorisieren und einen konsistenten Bericht zu teilen – ganz ohne das Sichten von Rohprotokollen oder Einzelereignissen.

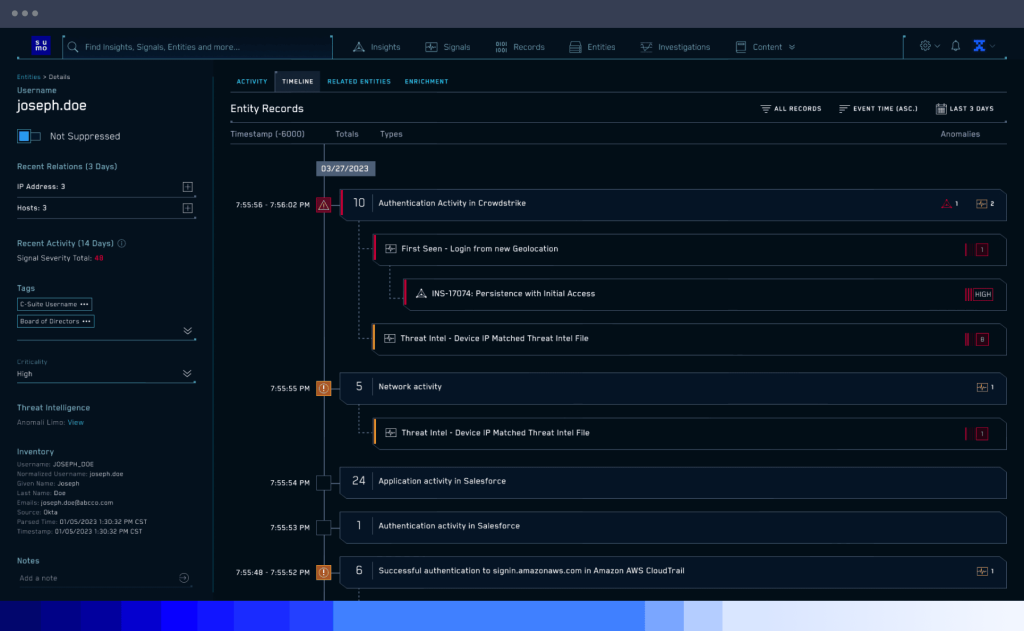

Benutzer- und Entitätsverhaltensanalyse (UEBA)

Erkennen Sie Insider-Bedrohungen, kompromittierte Konten und Richtlinienverstöße schneller. Sumo Logic UEBA erstellt in wenigen Minuten eine Baseline für das Benutzer- und Entitätsverhalten – dabei werden Modelle anhand historischer Daten trainiert, um Fehlalarme zu reduzieren und hochriskante Anomalien präzise aufzudecken.

Intuitive Untersuchung

Untersuchungen werden schneller und intuitiver durch das Zusammenspiel von Mobot, dem Query Agent und dem entitätszentrierten Relationship Graph von Sumo Logic. Analysten stellen Fragen in natürlicher Sprache, der Query Agent übersetzt diese in präzise Abfragen, und das Entity-Modell verknüpft Benutzer, Geräte sowie Verhaltensweisen, um den Kontext offenzulegen. Gemeinsam vereinfachen sie komplexe Analysen und helfen Teams dabei, mit Klarheit und Geschwindigkeit vom Alarm zum vollen Verständnis zu gelangen.

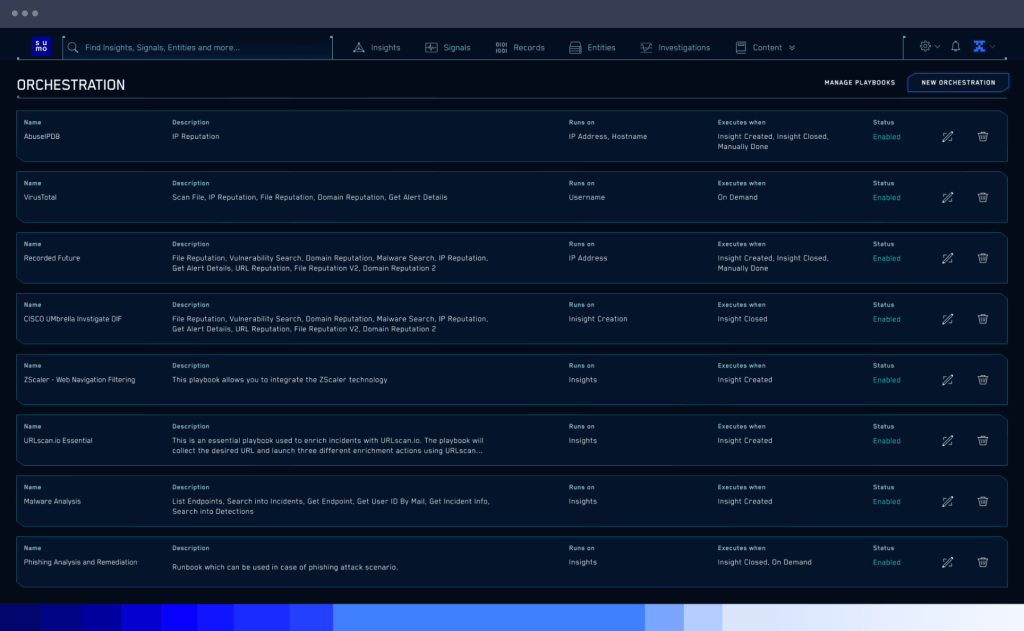

Integrierte Automatisierung und Playbooks

Reichern Sie Alarme automatisch mit Kontext an und nutzen Sie Benachrichtigungsaktionen sowie Playbooks, um potenzielle Sicherheitsbedrohungen schnell zu priorisieren, zu untersuchen und besser zu verstehen.

Wählen Sie aus Hunderten von sofort einsatzbereiten Integrationen und Playbooks – oder schreiben Sie Ihre eigenen. Mit dem Sumo Logic Cloud SIEM Automation Service können Sie Playbooks manuell oder automatisch ausführen, wenn ein Einblick erstellt oder geschlossen wird.

Erkennung, Untersuchung und Reaktion auf Bedrohungen

Cloud SIEM ermöglicht es Sicherheitsteams, Cyberbedrohungen mithilfe von Echtzeitdaten und automatisierten Reaktionen schnell zu erkennen, zu untersuchen und zu neutralisieren.

Die Detection-as-Code-Unterstützung hilft Sicherheitsteams, SIEM-Regeln in GitHub zu versionieren und zu verwalten – wodurch DevSecOps-Strenge in Erkennungspipelines gebracht und Regeldrift erheblich reduziert wird.

Warum Sumo Logic

Der Vorteil der Cloud SIEM-Technologie von Sumo Logic

Bauen Sie Ihr Security Operation Center (SOC) auf. Sparen Sie vier Stunden pro Untersuchung von Sicherheitsbedrohungen und reduzieren Sie gleichzeitig falsch positive Ergebnisse um 90 %.

Automatisierte Einblicke

Gehen Sie über priorisierte Warnungen hinaus. Beschleunigen Sie die Bedrohungssuche mit umsetzbaren Einblicken, die mit Benutzer- und Netzwerkkontext angereichert sind.

Cloud-native Architektur

Skalieren Sie nach Bedarf. Unser SIEM bietet mandantenfähige Skalierung und Elastizität, um die SOC-Effizienz für Sicherheitsteams zu gewährleisten.

UEBA-Baselining

Lernen Sie Benutzerverhalten schneller für eine intelligentere Anomalieerkennung mit weniger falsch positiven Ergebnissen.

Anreicherung von Bedrohungsinformationen

Bedrohungsinformationen aus mehreren vertrauenswürdigen Quellen – einschließlich Ihrer eigenen kuratierten Feeds – kontextualisieren jede Warnung, um die Untersuchung und Reaktion zu beschleunigen.

Detection-as-Code

Verwalten Sie Erkennungsregeln wie Software, die direkt mit GitHub synchronisiert wird.

Intelligentere Analystenerfahrung

Schaffen Sie eine einheitliche Erfahrung über Protokolle, Erkennungen und Automatisierungen hinweg.

Zusätzliche Ressourcen

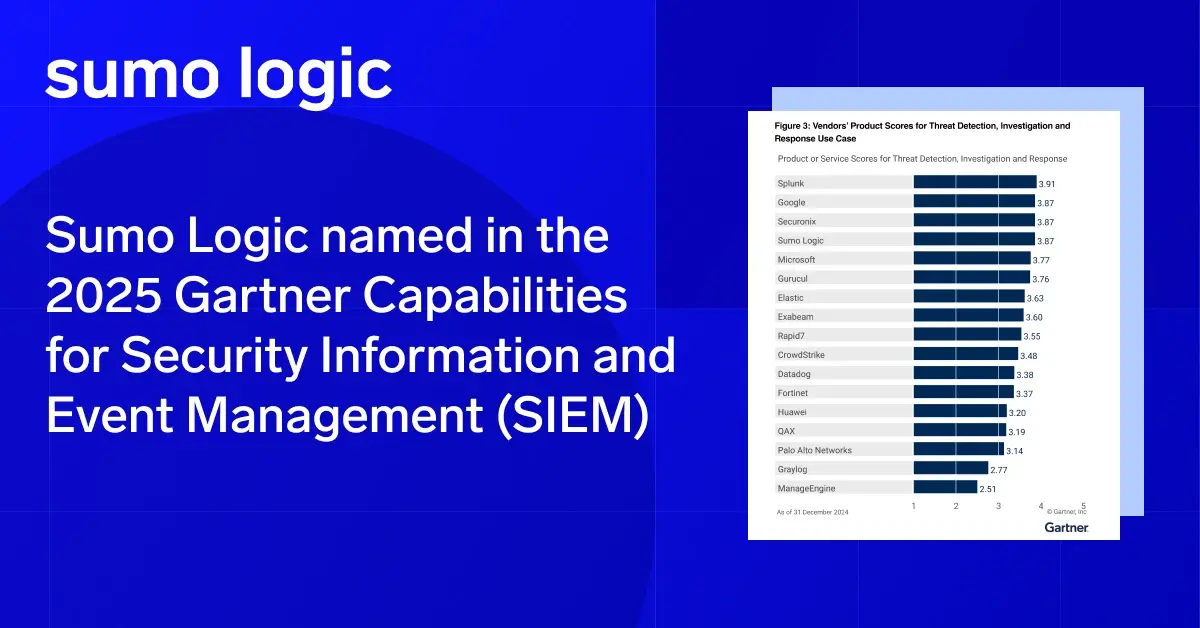

Gartner-Bericht Critical Capabilities

Der ROI-Bericht von IDC: Der Geschäftswert von Sumo Logic

Überblick über Sumo Logic Cloud SIEM

Bugcrowd senkt Kosten mit einheitlicher Sicherheitsplattform

Wie TrueLayer >1.000 Stunden pro Jahr bei der Fehlerbehebung eingespart hat

So bewerten Sie SIEM-Lösungen

FAQHaben Sie noch Fragen?

SIEM-Software vereint die Fähigkeiten von Security Information Management (SIM) und Security Event Management (SEM).

Die SIM-Technologie sammelt Informationen aus einem Protokoll, das aus verschiedenen Datentypen besteht. Im Gegensatz dazu werden bei SEM bestimmte Arten von Ereignissen genauer untersucht.

Mit beiden gemeinsam können Sie sicherheitsrelevante Daten aus automatisch generierten Computerprotokollen sammeln, überwachen und analysieren und gleichzeitig Computerprotokolldaten aus verschiedenen Quellen zentralisieren. Diese umfassende Sicherheitslösung ermöglicht einen formalisierten Prozess zur Reaktion auf Vorfälle.

Zu den typischen Funktionen eines SIEM-Software-Tools gehören:

- Sammeln, Analysieren und Präsentieren von sicherheitsrelevanten Daten

- Echtzeit-Analyse von Sicherheitswarnungen

- Protokollierung von Sicherheitsdaten und Erzeugung von Berichten

- Identitäts- und Zugriffsmanagement

- Log-Auditing und -Überprüfung

- Incident Response und SecOps

SIEM liefert hervorragende Ergebnisse bei der Reaktion auf Vorfälle und bei der Unternehmenssicherheit durch mehrere Schlüsselfunktionen, darunter:

Datensammlung – SIEM-Tools fassen Ereignis- und Systemprotokolle sowie Sicherheitsdaten aus verschiedenen Quellen und Anwendungen an einem Ort zusammen.

Korrelation – SIEM-Tools verwenden verschiedene Korrelationstechniken, um Daten mit gemeinsamen Attributen zu verknüpfen und helfen dabei, diese Daten in verwertbare Informationen für SecOps-Teams umzuwandeln.

Alarmierung – SIEM-Tools können so konfiguriert werden, dass sie SecOps oder IT-Teams automatisch alarmieren, wenn vordefinierte Signale oder Muster erkannt werden, die auf ein Sicherheitsereignis hinweisen könnten.

Datenspeicherung – SIEM-Tools sind so konzipiert, dass sie große Mengen an Protokolldaten speichern können. Sie stellen sicher, dass Sicherheitsteams die Daten im Laufe der Zeit korrelieren können und ermöglichen forensische Untersuchungen von Bedrohungen oder Cyberangriffen, die möglicherweise zunächst unentdeckt geblieben sind.

Parsing, Protokollnormalisierung und Kategorisierung – SIEM-Tools erleichtern Unternehmen die Analyse von Protokollen, die möglicherweise vor Wochen oder sogar Monaten erstellt wurden. Parsing, Protokollnormalisierung und Kategorisierung sind zusätzliche Funktionen von SIEM-Tools, welche die Durchsuchbarkeit von Protokollen verbessern und forensische Analysen ermöglichen, selbst wenn Millionen von Protokolleinträgen zu durchsuchen sind.

Zu den beliebten SIEM-Anwendungsfällen gehören:

Compliance – Optimieren Sie den Compliance-Prozess, um die Vorschriften bezüglich Datensicherheit und Datenschutz einzuhalten. Um beispielsweise den PCI DSS einzuhalten, den Datensicherheitsstandard für Händler, die Kreditkarteninformationen von ihren Kunden sammeln, überwacht SIEM den Netzwerkzugriff und die Transaktionsprotokolle innerhalb der Datenbank, um sicherzustellen, dass kein unbefugter Zugriff auf Kundendaten stattgefunden hat.

Reaktion auf Vorfälle – Erhöhen Sie die Effizienz und Zeitnähe der Reaktion auf Vorfälle. Wenn eine Sicherheitsverletzung entdeckt wird, können SecOps-Teams mithilfe von SIEM-Software schnell feststellen, wie der Angriff in die Sicherheitssysteme des Unternehmens eingedrungen ist und welche Hosts oder Anwendungen von der Verletzung betroffen waren. SIEM-Tools können sogar durch automatisierte Mechanismen auf diese Angriffe reagieren.

Schwachstellen-Management – Testen Sie Ihr Netzwerk und Ihre IT-Infrastruktur proaktiv, um mögliche Einfallstore für Cyberangriffe zu erkennen und zu beseitigen. SIEM-Software-Tools sind eine wichtige Datenquelle für die Entdeckung neuer Schwachstellen, zusammen mit Tests auf Netzwerkschwachstellen, Mitarbeitermeldungen und Herstellerankündigungen.

Bedrohungsdaten – Arbeiten Sie eng zusammen, um Ihre Anfälligkeit für Advanced Persistent Threats (APTs) und Zero-Day-Bedrohungen zu verringern. SIEM-Software-Tools bieten einen Rahmen für das Sammeln und Analysieren von Protokolldaten, die innerhalb Ihres Anwendungs-Stacks erzeugt werden. Mit UEBA können Sie Insider-Bedrohungen proaktiv aufdecken.

Sumo Logic Cloud-SIEM ist Teil der Sumo Logic Sicherheitsplattform, einer Cloud-native Mehrzweck-Lösung, die auf Logs basiert. Zusätzlich zu Cloud-SIEM unterstützt die robuste Log-Analyse-Plattform von Sumo Logic auch Infrastructure Monitoring, Application Observability und Logs for Security zur Überwachung, Fehlerbehebung und Absicherung Ihrer Anwendungen.

Kunden setzen auf Sumo Logic SIEM aufgrund folgender differenzierter Funktionen:

Eine integrierte Plattform für die Log-Analyser – eine einzige integrierte Lösung für Entwickler, Sicherheits-, Betriebs- und LOB-Teams.

Cloud-native, verteilte Architektur – skalierbare, mandantenfähige Plattform auf Basis von Logs, mit der Sie niemals Ihre Daten verlieren.

Gestaffelte Analyse und Kreditlizenzierung – profitieren Sie von flexiblen Abonnements, die skalieren, wenn Ihre Daten schneller wachsen als Ihr Budget.

Machine Learning und erweiterte Analysen – Dank Machine Learning können Sie Probleme schneller erkennen, untersuchen und beheben.

Sofort einsatzbereite Audit- und Compliance-Funktionen – Sie können problemlos die Konformität mit den umfassendsten Zertifizierungen und Bescheinigungen nachweisen.

Secure by design – Wir investieren jedes Jahr Millionen in Zertifizierungen, Bescheinigungen, Pen-Tests, Code-Reviews und bezahlte Bug-Bounty-Programme.