Sichern Sie Ihre AWS-Infrastruktur mit einem einzigen Klick

Die Sicherheit der Cloud-Infrastruktur für AWS bietet durch eine einheitliche Sicherheits- und Compliance-Audit-Ansicht Ihrer AWS-Infrastruktur vertiefte Einblicke in Bedrohungsaktivitäten. Durch die Nutzung von AWS-nativen Tools und Telemetriedaten unterstützt sie Teams in den Bereichen Entwicklung, Betrieb, Sicherheit und Reliability Management dabei, die Transparenz über ihre Umgebung aufrechtzuerhalten sowie Risiken und Angriffsflächen effektiv zu verwalten.

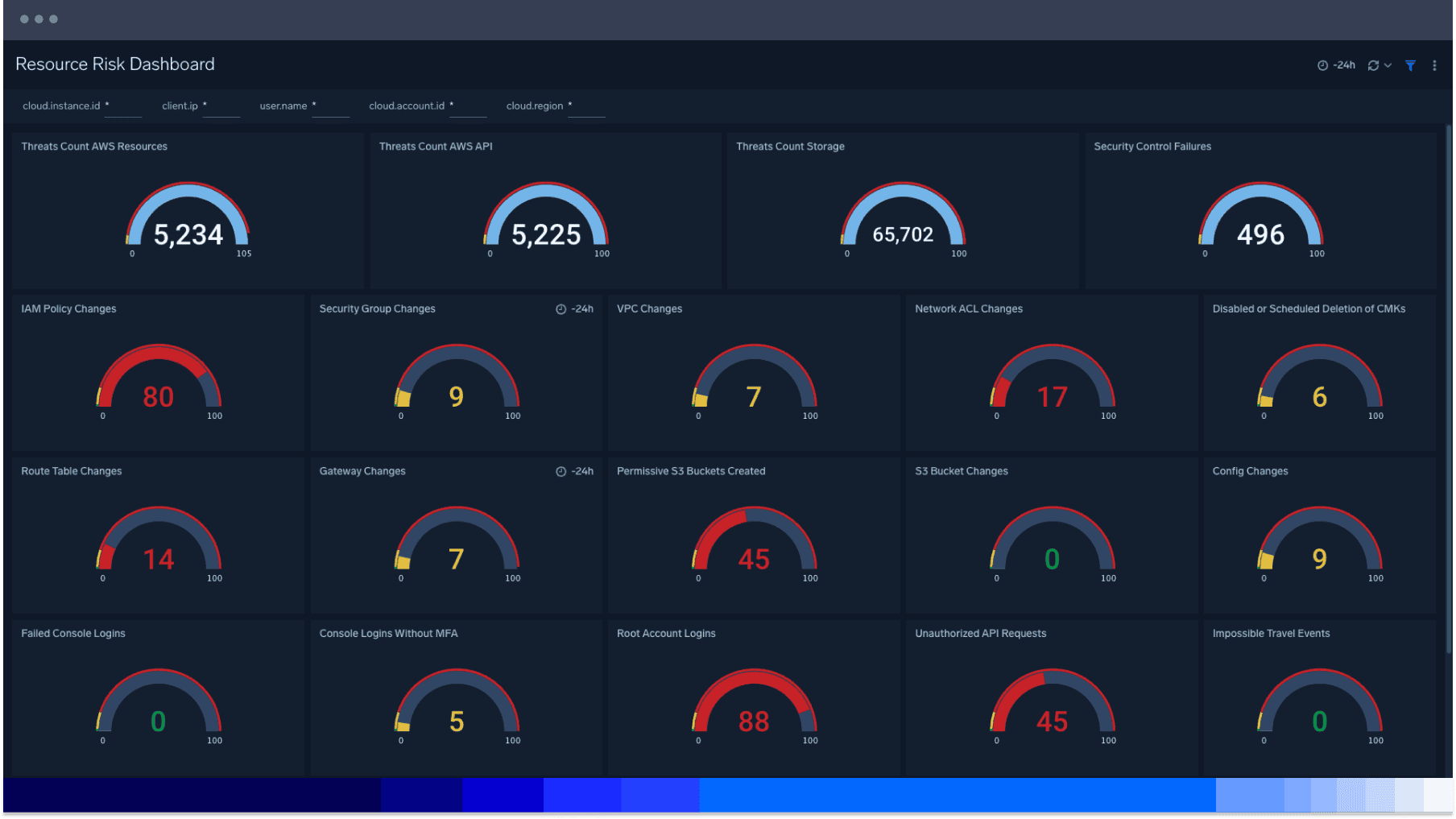

Infrastructure Overview Dashboard

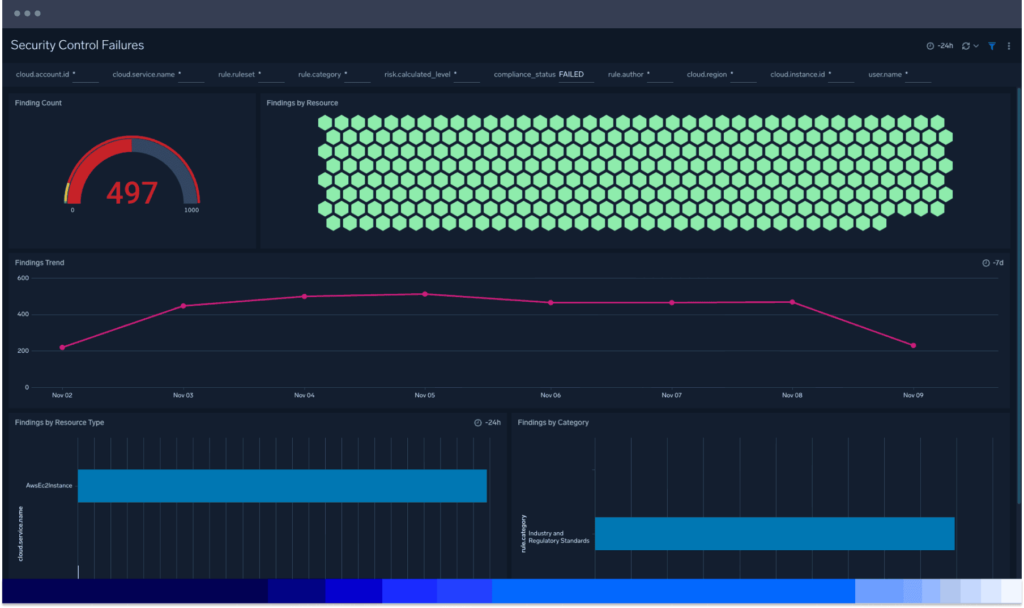

Überprüfen und identifizieren Sie Sicherheitsvorfälle und Bedrohungen schnell und auf einen Blick mit dem Overview-Dashboard. Erfassen Sie Telemetriedaten von essenziellen AWS-Diensten für eine verbesserte Transparenz Ihrer AWS-Umgebung mit Visualisierungen kritischer Bereiche Ihrer Cloud-Infrastruktur-Sicherheitslage. Prüfen Sie zügig den Gesamtzustand Ihrer Sicherheitsbereitschaft.

Der stete Puls Ihres Risikoprofils.

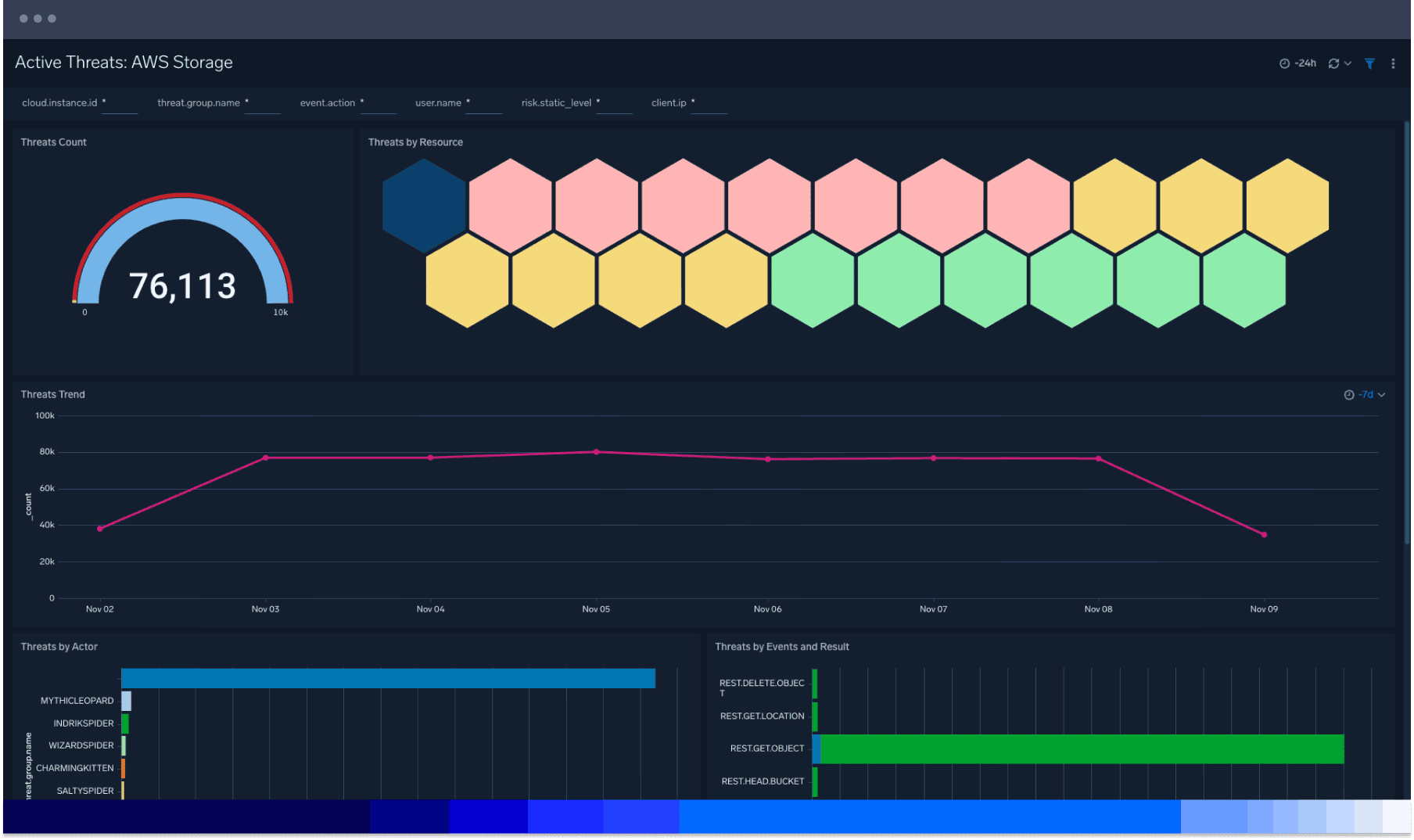

Verwalten Sie sich entwickelnde Bedrohungslandschaften

Kontrollieren Sie Zugangsaktivitäten

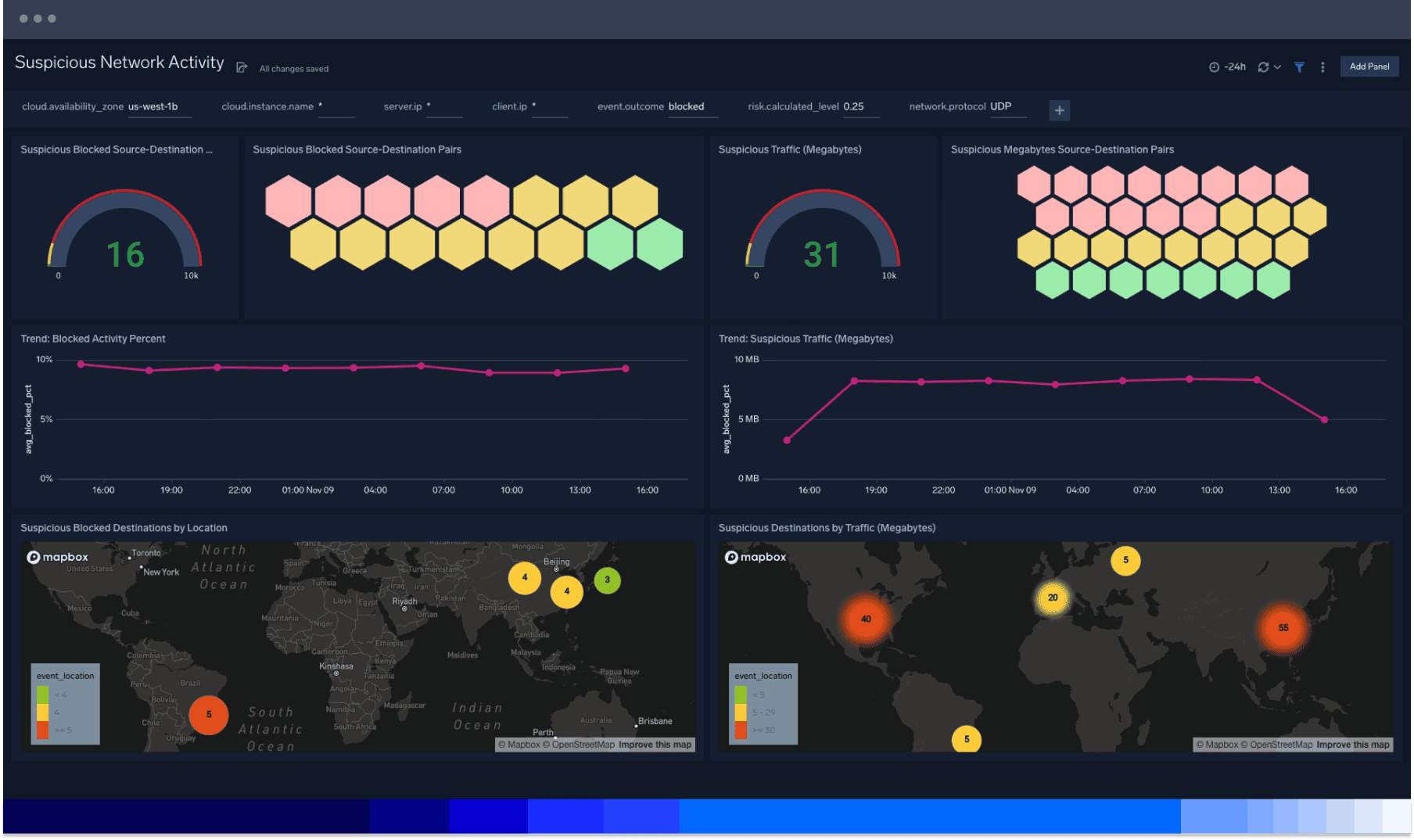

Die Cloud-Angriffsfläche kennenlernen

Durchbrechen Sie das Rauschen komplexer Cloud-Umgebungen und verwalten Sie Ihre Angriffsfläche mit der Cloud-skalierbaren Datenerfassung, Speicherung und Sicherheitsanalytik von Sumo Logic. Identifizieren Sie mühelos Schwachstellen, die durch veraltete oder abweichende Konfigurationen, Zugriffsrechte oder Software entstehen, mit der Sicherheit der Cloud-Infrastruktur für AWS.

Komplexität reduzieren

Gewinnen Sie Erkenntnisse aus Ihrer gesamten Microservices-Architektur und ermöglichen Sie es Ihren Teams, zusammenzuarbeiten und die schwierigsten Fragen zu lösen, mit denen digitale Unternehmen konfrontiert sind.

Sichtbarkeit erhöhen

Beschleunigen Sie die Arbeitsabläufe für das Sicherheits- und Zuverlässigkeitsmanagement in Entwicklung und Betrieb, erhalten Sie die Sicherheitstransparenz aufrecht und verwalten Sie Ihr Risiko und die Cloud-Angriffsfläche.

Effizienz maximieren

Ermöglichen Sie Experten aller Erfahrungsstufen die einfache Verwaltung ihrer Cloud-Angriffsfläche durch kuratierte, sofort einsatzbereite Sicherheitsinhalte. Das Sicherheitspersonal kann Dashboards teilen und Sicherheitsprobleme gemeinsam lösen, sobald sie auftreten – von überall aus.

Kosten optimieren

Mit der Flex-Lizenzierung erhalten Sie eine unbegrenzte Anzahl an Ingests und Benutzern. Speichern Sie alle Ihre Daten konform mit einer umfangreichen Liste regulatorischer Frameworks, ohne dass Cold Storage oder eine Data Rehydration erforderlich ist.

Zusätzliche Ressourcen

ROI-Bericht von IDC: Wie wertvoll Sumo Logic für Unternehmen ist

Mikro-Lektion: Sicherheit der Cloud-Infrastruktur für AWS

Bewährte Sicherheitsverfahren

Überwachung und Sicherung von 10.000 Clouds

Daten sind das Herzstück der Cloud-nativen Bank

Schnellere Erkennung von und Reaktion auf Vorfälle mit Cloud SIEM

FAQ

Haben Sie noch Fragen?

Bei der Sicherheit von Cloud-Infrastrukturen handelt es sich um verschiedene Verfahren zur Absicherung von Cloud-Umgebungen, sensiblen Daten und unterstützenden Systemen gegen unbefugten Zugriff und Sicherheitsbedrohungen. Dies umfasst Maßnahmen für Cloud-Datensicherheit, Identitäts- und Zugriffsmanagement (IAM), Anwendungssicherheit, Netzwerksicherheit sowie den Schutz von Cloud-Ressourcen und -Diensten.

Die Cloud-Infrastruktur besteht aus der Hard- und Software, die zur Unterstützung von Cloud-Diensten für Kunden benötigt wird. Sie umfasst drei Hauptmodelle:

- Private Cloud: Ausschließlich von einer einzelnen Organisation genutzt. Eine private Cloud-Infrastruktur kann von IT-Mitarbeitern vor Ort oder einem externen Anbieter verwaltet werden und bedingt, dass Unternehmen in ihre eigene Hardware investieren.

- Öffentliche Cloud: Wird von Drittanbietern wie Google Cloud, AWS und Microsoft Azure betrieben und beruht auf einem mandantenfähigen Modell. Kunden zahlen pro Nutzung für Speicherplatz und Rechenleistung.

- Hydrid-Cloud: Kombiniert private und öffentliche Cloud-Umgebungen, wobei sich sensible Daten auf privaten Servern speichern lassen, während weniger kritische Anwendungen in der öffentlichen Cloud ausgeführt werden.

Identitäts- und Zugriffsmanagement (IAM):

- Verwenden Sie eine Multi-Faktor-Authentifizierung (MFA) und rollenbasierte Zugriffskontrollen (RBAC).

- Überprüfen Sie regelmäßig die Berechtigungen nach dem Prinzip der geringsten Privilegien.

Datenverschlüsselung:

- Verschlüsseln Sie Daten sowohl bei der Übertragung als auch bei der Speicherung und verwenden Sie Tools wie AWS KMS oder Azure Key Vault für die Schlüsselverwaltung.

Netzwerksicherheit:

- Nutzen Sie Virtual Private Clouds (VPCs) und Sicherheitsgruppen zur Kontrolle des Datenverkehrs.

- Überwachen Sie den Netzwerkverkehr auf verdächtige Aktivitäten.

Überwachung und Protokollierung:

- Aktivieren Sie eine ausführliche Protokollierung und verwenden Sie Tools wie SIEM-Lösungen (Security Information and Event Management) zur Überwachung.

- Stellen Sie Alarme für potenzielle Sicherheitsvorfälle ein.

Vorfallreaktion und Wiederherstellung:

- Erarbeiten und testen Sie einen Plan zur Reaktion auf Vorfälle.

- Sichern Sie regelmäßig wichtige Daten und testen Sie Wiederherstellungsprozesse.

Patch-Management:

- Aktualisieren Sie regelmäßig Ihre Software und implementieren Sie automatisierte Patches.

- Führen Sie Schwachstellenanalysen und Penetrationstests durch.

Compliance und Governance:

- Halten Sie die branchenspezifischen Compliance-Anforderungen ein und führen Sie regelmäßige Audits durch.API-Sicherheit:

API-Sicherheit:

- Sichern Sie APIs mit einer Authentifizierung, verwenden Sie API-Gateways und richten Sie Web Application Firewalls (WAFs) ein.

Container-Sicherheit (falls zutreffend):