Erkennung von Insider-Bedrohungen

Threat Detection, Investigation, and Response (TDIR) in Cloud SIEM nutzt jetzt die volle Leistungsfähigkeit von Dojo AI – und bringt damit erklärbare Intelligenz (Explainable AI) in jede Phase des Workflows. Fortschrittliche Analysen, Automatisierung und integrierte Threat Intelligence helfen dabei, Risiken frühzeitig zu identifizieren, Untersuchungen zu rationalisieren und entschlossenes Handeln zu fördern.

Dojo AI: Beschleunigung von Sicherheitsentscheidungen

Sumo Logic Dojo AI ist ein Multi-Agent-KI-System, das speziell entwickelt wurde, um intelligente Sicherheitsoperationen und die Reaktion auf Vorfälle auf ein neues Level zu heben. Es ist so konzipiert, dass es autonom agiert, dabei den menschlichen Analysten stets einbindet und sich kontinuierlich an die sich ständig weiterentwickelnde Bedrohungslage anpasst.

MITRE ATT&CK-Ausrichtung

Erfassen Sie sofort den Umfang der Erkennung mit der branchenführenden 80-%igen TTP-Abdeckung unseres MITRE ATT&CK Coverage Explorers, der Echtzeit-Einblicke in die Taktiken der Angreifer bietet und Sicherheitsteams in die Lage versetzt, Regeln zu optimieren und die Verteidigung effektiv anzupassen.

Erkennung von Insider-Bedrohungen

Erkennen Sie Insider-Bedrohungen sicher mithilfe von UEBA-Baselining. Sumo Logic erlernt Verhaltensmuster innerhalb von Minuten und nutzt historische Baselines, um Anomalien wie ungewöhnliche Zugriffe oder Datenbewegungen zu erkennen – für weniger Rauschen und genauere Ergebnisse.

Streaming und Anreicherung in Echtzeit

Cloud SIEM, gestützt auf über 900 anpassbare Regeln, optimiert die Erkennung und Reaktion auf Bedrohungen durch eine reduzierte mittlere Zeit bis zur Erkennung (MTTD) und einen minimierten Aufwand im Alert-Management. Nutzen Sie globale Threat Intelligence in Echtzeit, um all Ihre Alarme mit hoher Kritikalität anzureichern. Dabei profitieren Sie von integrierten Premium-Feeds sowie der Möglichkeit, eigene Feeds einzubinden, um während der Triage über den vollständigen Kontext zu verfügen.

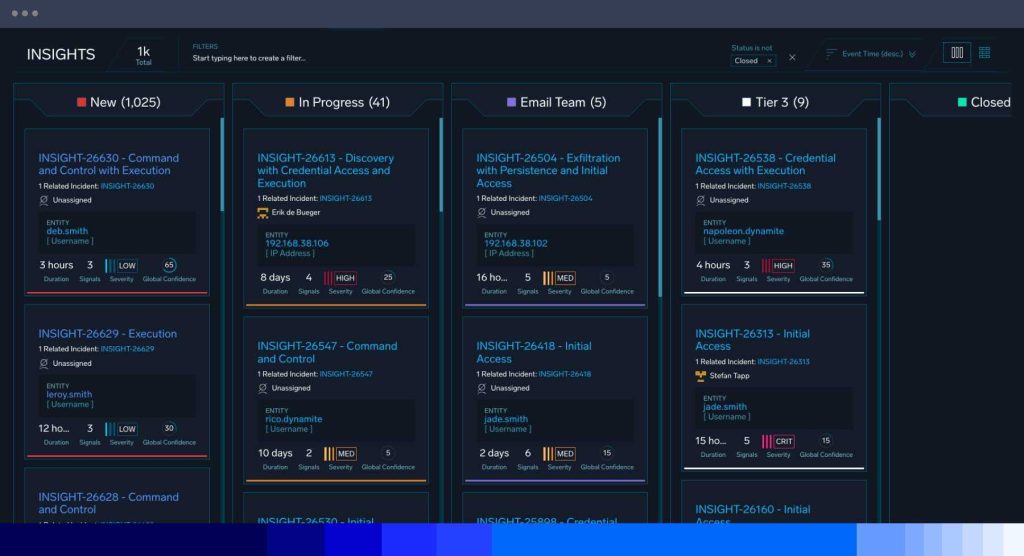

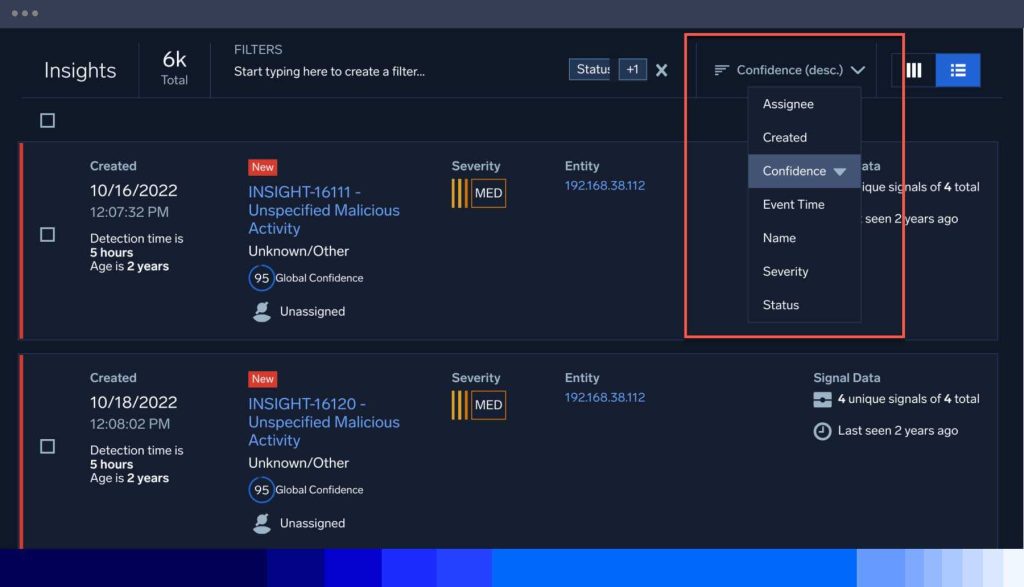

KI-gesteuerte Triage

Der SOC Analyst Agent von Dojo AI nutzt agentenbasierte KI, um die Triage und Untersuchung zu optimieren. Er liefert präzise Einschätzungen zum Schweregrad von Alarmen und bündelt zusammenhängende Aktivitäten in einem übersichtlichen Kontext. Dies unterstützt Analysten dabei, die Auswirkungen und das Ausmaß eines Vorfalls schnell und umfassend zu verstehen. Durch das Herausfiltern von Rauschen und redundanten Überprüfungen können sich Analysten auf die tatsächlichen Bedrohungen konzentrieren. Dies ermöglicht eine effektivere Reaktion sowie konsistente Ergebnisse über alle Teams hinweg.

Entity-Timelines und Entity-Relationship-Diagramme

Konzentrieren Sie sich auf die zentrale Entity innerhalb eines bestimmten Insights sowie auf alle anderen Entities, mit denen im festgelegten Zeitraum Kontakt oder Kommunikation stattfand. So lässt sich der Blast Radius (die potenziell betroffene Umgebung) auf einen Blick bestimmen. Die Entity Timeline in Cloud SIEM bietet eine chronologische Ansicht über einen Zeitraum von drei Tagen und hilft dabei, Aktionen vor, während und nach einem Vorfall lückenlos zu verfolgen. Der Entity Relationship Graph visualisiert zudem die Verbindungen zwischen der zentralen Entity und anderen Entities innerhalb desselben Zeitfensters. Untersuchen Sie Cybersecurity-Vorfälle mit einer detaillierten, strukturierten Ansicht aller Interaktionen und Aktivitäten.

Sofortige Abhilfe

Priorisieren, untersuchen und verstehen Sie potenzielle Sicherheitsbedrohungen mit den Playbooks unseres Automatisierungsdienstes, der den Kontext für Untersuchungen vertieft und die Benachrichtigungsworkflows automatisiert. Sie können ganz einfach Antwortaktionen wie das Zurücksetzen eines Kontos oder das Hinzufügen einer Domäne zu den Firewall-Regeln ausführen, ohne die Benutzeroberfläche von Cloud SIEM zu verlassen.

Zusätzliche Ressourcen

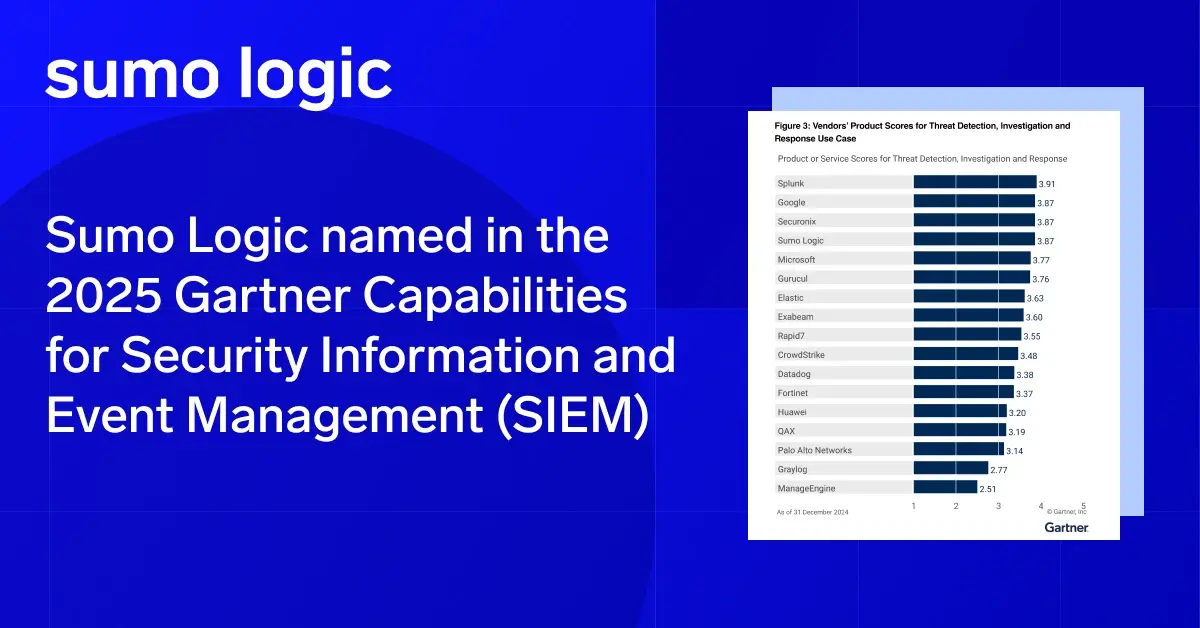

Gartner-Bericht Critical Capabilities

Brown Bag: Bedrohungsjagd

Feinabstimmung von Cloud-SIEM-Erkennungen durch Machine Learning

MSSP erreicht eine 1.000-%ige Verbesserung der Alarmtreue

Automatisierung der Überwachung von Insider-Bedrohungen

Das einheitliche SIEM-Dashboard automatisiert Sicherheitsuntersuchungen

FAQ

Haben Sie noch Fragen?

Threat Detection, also die Erkennung von Bedrohnungen, ermöglicht es einem Sicherheitsteam, potenzielle Bedrohungen für das Netzwerk, die Anwendungen oder andere Ressourcen innerhalb des Netzwerks schnell und genau zu identifizieren. Diese Fähigkeit ist für IT-Sicherheitsanalysten unerlässlich, um effektiv auf Vorfälle zu reagieren und den Schaden zu begrenzen.

Die frühzeitige Erkennung von Bedrohungen ermöglicht es IT-Teams, in Echtzeit zu reagieren, was für den Schutz von Netzwerkressourcen unerlässlich ist. Ohne rechtzeitige Erkennung von Bedrohungen riskieren Unternehmen Datenverletzungen und Systemkompromittierungen.

Die Erkennung von Bedrohungen konzentriert sich auf Folgendes:

- Schnelle und genaue Identifizierung von Bedrohungen

- Verstehen potenzieller Bedrohungen in der Cyberumgebung

- Einsatz effektiver Sicherheitswerkzeuge und Reaktionsstrategien zur Schadensbegrenzung

Cybersecurity-Experten stehen vor zahlreichen Herausforderungen, darunter:

- Endpunkt-Schutz: Verwaltung der Sicherheit über verschiedene Geräte hinweg, insbesondere im Zusammenhang mit Remote-Arbeit und BYOD-Richtlinien.

- Netzwerk-Erkennung: Überwachung komplexer, verschlüsselter Netzwerke zur Erkennung bösartiger Aktivitäten.

- Unbekannte Bedrohungen: Umgang mit fortschrittlichen Bedrohungen wie KI-gesteuerten Angriffen, die sich der herkömmlichen Erkennung entziehen.

- Tool-Wildwuchs: Mehrere Sicherheitstools effektiv verwalten und integrieren.

- Personelle Herausforderungen: Behebung des Mangels an qualifizierten Cybersecurity-Fachkräften und bei Bedarf Nutzung von Erkennungsdiensten Dritter.

Sumo Logic hilft Unternehmen dabei, Daten zu aggregieren, Muster zu analysieren und Echtzeitwarnungen zu konfigurieren, die eine automatisierte Reaktion und schnellere Wiederherstellung ermöglichen. Die Plattform nutzt fortschrittliches maschinelles Lernen und Datenschutz, um die Erkennung von Bedrohungen in Cloud-Infrastrukturen zu verbessern.

Hier finden Sie einige Faktoren, die Sumo Logic von anderen Lösungen abheben:

- Cloud-native Architektur: Sumo Logic basiert auf einer Cloud-nativen Architektur, d. h. es wurde speziell für die Cloud entwickelt und kann große Datenmengen mit hoher Geschwindigkeit und ohne Infrastrukturmanagement verarbeiten.

- Analyse von Log- und Maschinendaten: Sumo Logic ist auf die Analyse und Korrelation von Log- und Maschinendaten aus verschiedenen Quellen spezialisiert, darunter Systeme, Anwendungen, Netzwerkgeräte und Cloud-Dienste.

- Echtzeit-Bedrohungsdaten werden eingespeist und nutzen Algorithmen des maschinellen Lernens zur Anreicherung von Sicherheitsereignisdaten für eine genauere und proaktive Erkennung von Bedrohungen.

- Erkennung von Anomalien und Verhaltensanalytik: Sumo Logic wendet fortschrittliche Analysetechniken an, darunter maschinelles Lernen und Verhaltensanalyse, um Anomalien zu erkennen und verdächtige Aktivitätsmuster zu identifizieren. Es legt Grundlinien für normales Verhalten fest und alarmiert Sicherheitsteams, wenn Abweichungen oder ungewöhnliche Aktivitäten entdeckt werden, und hilft so, potenzielle Bedrohungen oder Insider-Angriffe zu erkennen.

- Umfassende Datenkorrelation und -untersuchung, die es Sicherheitsteams ermöglicht, Sicherheitsereignisse über verschiedene Datenquellen hinweg miteinander zu verbinden.

- Sichtbarkeit der Cloud-Sicherheit in Cloud-Umgebungen, einschließlich öffentlicher Cloud-Plattformen wie AWS, Azure und GCP, mit vorgefertigten Dashboards und Analysen, die auf die Überwachung der Cloud-Sicherheit zugeschnitten sind.

- Automatisierte Erkennung von Bedrohungen und Reaktion auf Vorfälle, die die Erkennung von Sicherheitsereignissen automatisieren, Echtzeitwarnungen erzeugen und vordefinierte Workflows für die Reaktion auf Vorfälle auslösen, was eine schnellere und effizientere Lösung von Vorfällen ermöglicht.

- Zusammenarbeit und SOC-Integration: Sumo Logic unterstützt die Zusammenarbeit von Sicherheitsteams durch zentralisierte Dashboards, gemeinsame Arbeitsbereiche und Funktionen für das Incident Management. Es erleichtert die Integration mit Security Operations Centern (SOCs) und bestehenden Sicherheitstools und ermöglicht nahtlose Arbeitsabläufe und den Austausch von Informationen für eine effektive Erkennung von und Reaktion auf Bedrohungen.

- Compliance- und Audit-Unterstützung mit vorgefertigten Compliance-Dashboards, Berichten und Protokollanalysefunktionen, die Ihnen dabei helfen, die Einhaltung von Sicherheitsstandards und -vorschriften nachzuweisen.