Mehr als 2.500 Kunden weltweit vertrauen uns

Warum sollten Sie das Tool bekämpfen, auf das Sie sich im Kampf gegen Angreifer verlassen?

Sehen Sie, wie Sumo Logic Cloud SIEM die Erkennung, Untersuchung und Reaktion mit integrierter Verhaltensanalyse und Automatisierung beschleunigt – für schnellere und intelligentere Entscheidungen, ohne den Betrieb zu behindern.

| Expand all | Sumo Logic Cloud SIEM | Google SecOps |

|---|---|---|

|

Daten-Ingestion und Schemaflexibilität

Sumo Logic parst Logs in ein Schema, und Roh-Logs durchlaufen eine Feldextraktion in der Kernplattform, wodurch Abfragen vereinfacht werden. Das SIEM-Log-Mapping gleicht Felder plattformübergreifend für eine einheitliche Suche ab, sodass Analysten Ereignisse korrelieren und nahtlos Erkenntnisse aus strukturierten und unstrukturierten Daten gewinnen können. Google Security Operations, ehemals Google Chronicle, verwendet ein proprietäres Unified Data Model (UDM)-Schema, das erfordert, dass Logs vorab in ein festes Format geparst werden. Roh-Logs, die in Google Cloud Storage (GCS) gespeichert sind, verfügen über keine Feldextraktionsregeln, sodass SOC-Analysten komplexe reguläre Ausdrücke für Abfragen verwenden müssen. Dieses Setup unterstützt weder statistische Operationen noch die Korrelation zwischen Roh- und geparsten Daten. | Sumo Logic Cloud SIEM | Google SecOps |

|

Erkennungstechnik und Korrelationstiefe

Die Insight Engine von Sumo Logic bekämpft Alert-Fatigue, indem sie in das MITRE ATT&CK-Framework integriert ist. Mithilfe eines adaptiven Signal-Clustering-Algorithmus gruppiert sie automatisch zusammenhängende Signale, wodurch die Triage von Alerts vereinfacht wird. Wenn das aggregierte Risiko einen vordefinierten Schwellenwert überschreitet, werden umsetzbare Insights erzeugt, die die Aufmerksamkeit auf die kritischsten Bedrohungen lenken. Google SecOps verfügt nicht über eine ausgefeilte, risikobasierte Alert-Funktion. Ohne fortgeschrittene Korrelationen und anpassbare Risikobewertungen kann SecOps Alerts nicht effektiv priorisieren, wodurch hochriskante Bedrohungen nicht rechtzeitig adressiert werden und das Potenzial für Sicherheitsverletzungen steigt. | Sumo Logic Cloud SIEM | Google SecOps |

|

Sofort einsatzbereite Inhalte und Time-to-value

Sumo Logic Cloud SIEM verfügt über vorgefertigte Apps, die eine umfassendere Sicherheitsabdeckung bieten. Diese Apps enthalten häufig bereits auf das MITRE ATT&CK-Framework abgebildete Erkennungsregeln sowie Compliance-Inhalte, wodurch bekannte Bedrohungen und Fehlkonfigurationen sofort abgedeckt werden und blind Flecken reduziert werden. | Sumo Logic Cloud SIEM | Google SecOps |

|

Workflow-Effizienz und SOC-Ergebnisse

Die einheitliche Benutzeroberfläche von Sumo Logic für SIEM, Logs und Automatisierung reduziert Alert-Fatigue durch optimierte Workflows und angereicherte, umsetzbare Alerts, die durch Echtzeit-Bedrohungsinformationen aus mehreren vertrauenswürdigen Quellen – einschließlich individuell kuratierter Feeds – unterstützt werden. Google SecOps bietet grundlegende SOC-Operation-Funktionen, kommt jedoch nicht effektiv mit der Koordination von Workflows über die Phasen Bedrohungserkennung, Untersuchung und Reaktion hinweg zurecht. SOC-Teams haben oft Schwierigkeiten, große Mengen an Abfrageergebnissen zu bewältigen, ohne Zugang zu Echtzeit-Alerts, die für zeitnahe Interventionen entscheidend sind. | Sumo Logic Cloud SIEM | Google SecOps |

Strong Weak

Mehr entdecken

Zusätzliche Ressourcen

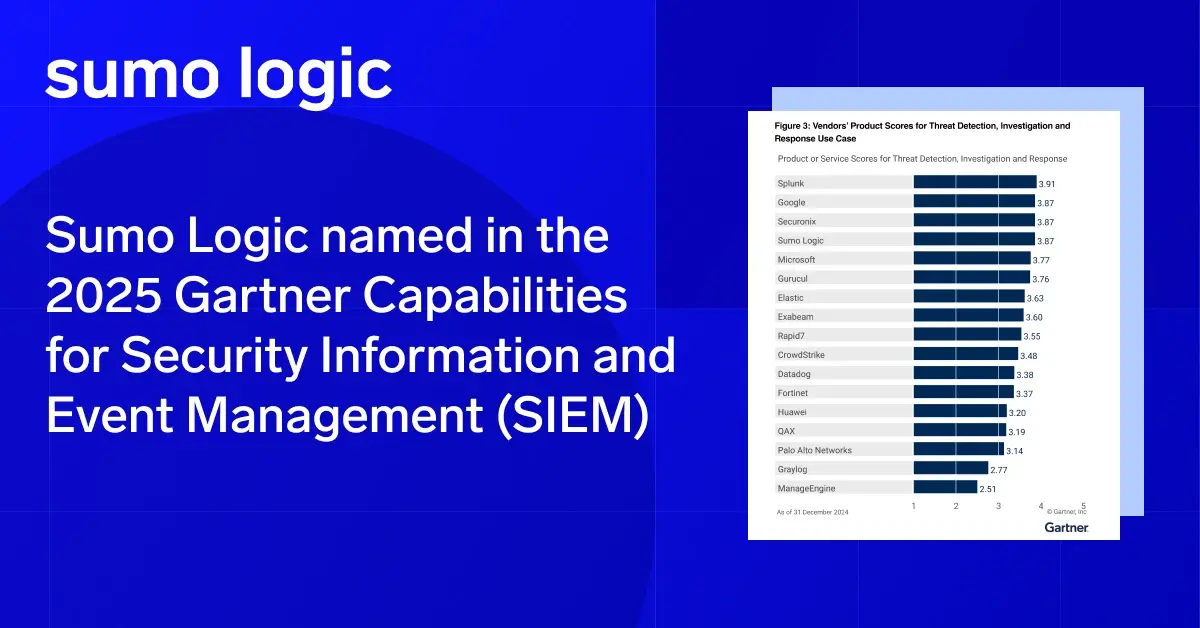

Gartner-Bericht Critical Capabilities

376 % ROI sind erst der Anfang mit Sumo Logic: der ROI-Bericht von IDC

Überblick über Sumo Logic Cloud SIEM

Sumo Logic hat die Nase vorn in einem sich konsolidierenden Markt

Wie sich KI auf die Cybersicherheit auswirken wird: SIEM der fünften Generation