Wenn es um Cybersicherheit geht, standen Unternehmen noch nie vor so vielen Herausforderungen wie heute. Jedes Jahr werden neue Rekorde in Bezug auf den Umfang und die Häufigkeit von Cyberangriffen aufgestellt.

SIEM-Lösungen (Security Information and Event Management) unterstützen Unternehmen dabei, der ständigen Flut an Sicherheitsrisiken und Schwachstellen, denen moderne Betriebe ausgesetzt sind, einen Schritt voraus zu sein. Durch eine zentrale Plattform zum Erfassen, Normalisieren und Analysieren von Daten macht SIEM potenzielle Sicherheitsrisiken sichtbar. So lassen sich Bedrohungen durch Früherkennung sowie durch die nachträgliche Optimierung von Sicherheitsrichtlinien proaktiv verhindern. Darüber hinaus ermöglicht die Abfrage von Sicherheitsinformationen den Verantwortlichen, die Wirksamkeit ihrer Sicherheitskontrollen und ihres Posture Managements (der allgemeinen Sicherheitsaufstellung) gezielt zu bewerten und zu messen.

Die nicht enden wollende Flut von Sicherheitsrisiken und Schwachstellen erfordert es, Daten aus verschiedensten IT-Ressourcen (IT, IoT, physische Systeme, Anwendungen etc.) zu interpretieren, um Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren. Ständig entstehen neue Gefahren, wie etwa Angriffe auf die Software-Lieferkette. Gleichzeitig wachsen Umfang und Komplexität der zu verteidigenden Systeme stetig an, da immer mehr Workloads in verteilte, auf Microservices basierende Architekturen verlagert werden.

Angesichts dieser Herausforderungen brauchen Unternehmen ein effizientes und umfassendes Mittel, um Informationen über Cyberbedrohungen zu sammeln, zu normalisieren, zu analysieren und darauf zu reagieren.

In diesem Leitfaden erfahren Sie, wie SIEM-Lösungen funktionieren, warum sie für moderne Unternehmen so wichtig sind und wie sie mit anderen Arten von Cybersicherheitsplattformen zusammenhängen, z. B. mit SOAR-Tools (Security Orchestration, Automation and Response). Darüber hinaus bietet er Hilfestellung bei der Auswahl und Konfiguration einer SIEM-Lösung, um die Effizienz und Zusammenarbeit zu maximieren und gleichzeitig Risiken zu minimieren.

Was ist SIEM?

Security Information and Event Management ist eine Art Cybersecurity-Plattform, die es Unternehmen ermöglicht, Sicherheitsereignisdaten aus verschiedenen Quellen zu sammeln, zu normalisieren und zu analysieren.

Zu den wichtigsten Funktionen eines SIEM-Systems gehören:

- Zentralisierte Sammlung, Analyse, Aggregation und Präsentation von sicherheitsrelevanten Daten

- Log-Management, -Auditing und -Überprüfung

- Ereignis-Korrelation

- Fallmanagement mit Echtzeit-Erstellung von Sicherheitswarnungen

- Bedrohungserkennung

- Insider-Bedrohungen und Erkennung von Anomalien

- Erstellung von Compliance-Berichten (PCI DSS, HIPAA, und mehr)

Der Funktionsumfang von SIEM-Systemen geht oft weit über die Basisfunktionen hinaus. So bietet moderne SIEM-Technologie häufig Funktionen, die Teams bei der Koordination des gesamten Incident-Response-Prozesses unterstützen, anstatt Bedrohungen lediglich zu erkennen. Zudem enthalten viele Lösungen Funktionen für User and Entity Behavior Analytics (UEBA) und lassen sich mit externen Threat-Intelligence-Datenbanken integrieren. Dies ermöglicht es Sicherheitsteams, erkannte Bedrohungen in einen Kontext zu setzen und genau zu bestimmen, welches Risiko tatsächlich von ihnen ausgeht.

Veraltete vs. moderne Tools

SIEM ist keine neue Technologie. Seine Ursprünge reichen bis in die neunziger Jahre zurück – und seit diesem Jahrzehnt hat sich enorm viel verändert. Damals konnte wohl niemand die gewaltige Ausweitung der Angriffsvektoren vorhersehen, die wir in jüngster Zeit erleben. Heute herrscht Konsens darüber, dass Standard- oder herkömmliche SIEM-Systeme anachronistisch sind, weshalb sie treffend als veraltete SIEMs bezeichnet werden.

Die Hauptnachteile veralteter SIEMs:

- Sie sind komplex in der Bereitstellung – sie werden oft vor Ort und nicht in der Cloud bereitgestellt, was ihre Skalierung und Wartung erschwert

- Sie verfügen über begrenzte Kapazitäten bei der Datenaufnahme, weisen eine komplexe Architektur auf und lassen sich nur schwer mit Drittanbieter-Tools integrieren – oft ist dafür eine aufwendige Eigenentwicklung nötig.

- Sie leiden unter einer schwachen und unflexiblen Datenkorrelation, Leistungsproblemen und Störungen im Management

- Sie erfordern von den Analysten einen enormen Aufwand und Expertenwissen, um effektiv arbeiten zu können.

All dies kann zu Alarmmüdigkeit, übersehenen Bedrohungen – insbesondere Insider-Bedrohungen – und einer ineffektiven Untersuchung von Bedrohungen führen.

Im Unterschied dazu bieten SIEM-Lösungen der nächsten Generation oder moderne SIEM-Lösungen folgende Vorteile:

- Sie sind einfach, relativ leicht zu bedienen, skalierbar und flexibel

- Sie umfassen Echtzeit- oder echtzeitnahe Untersuchungsmöglichkeiten

- Sie arbeiten in jeder beliebigen Umgebung: On-Premise, Cloud, Multi-Cloud oder Hybrid

- Sie umfassen automatisierte Bedrohungsinformationen, Datenanreicherung, Bedrohungserkennung, Priorisierung von Vorfällen und möglicherweise Reaktionsfähigkeiten

- Sie erlauben die Verfolgung von Nutzerverhalten und -aktivitäten

- Sie nehmen verschiedene Daten – wie Log-, Netzwerk- und Cloud-Daten – von praktisch jeder Quelle und jedem Gerät auf, d. h. sie sind unabhängig von der Datenquelle und dem Anbieter

- Sie bieten Integrationsmöglichkeiten, die über einen Stapel sofort einsatzbereiter Konnektoren hinausgehen

- Sie bieten die Möglichkeit, benutzerdefinierte Regeln zusätzlich zu den integrierten Korrelationsregeln zu erstellen

- Sie aktivieren die grundlegende automatische Vorfallreaktion

Im Gegensatz zu älteren SIEMs implementieren moderne SIEMs in der Regel Machine-Learning- und Big-Data-Analysemodelle, was zu einem äußerst anpassungsfähigen Verhalten führt. Ihre Machine-Learning-Engines lernen kontinuierlich aus riesigen Datenmengen und helfen den Sicherheitsteams, auf bisher unbekannte Bedrohungsszenarien zu reagieren.

Diese Fortschritte ermöglichen Ihnen, Unmengen von Daten auf wenige aussagekräftige Erkenntnisse zu reduzieren, was die ohnehin schon überlasteten Sicherheitsanalysten entlastet.

Warum brauchen Unternehmen ein SIEM?

Der Begriff „SIEM“ wurde im Jahr 2005 von den Analysten von Gartner geprägt. Er ist jedoch heute noch genauso relevant wie vor zwei Jahrzehnten, denn die Probleme, für deren Lösung SIEM-Software entwickelt wurde, sind nicht verschwunden. Im Gegenteil – sie haben sich sogar noch verschärft, da der Umfang und die Komplexität der Cyberrisiken stetig zunehmen.

Der Hauptgrund, warum Unternehmen ein SIEM benötigen, liegt darin, dass die Erkennung von Bedrohungen die Analyse zahlreicher Datensätze erfordert – und ein SIEM ist das einzige Mittel, um diese Analyse effizient und zentral durchzuführen. Ohne ein solches System müssten Cybersecurity- und IT-Teams einzelne Logdateien und Event-Streams manuell auswerten, um nach Anomalien oder Mustern zu suchen, die auf Sicherheitsprobleme hindeuten könnten.

Diese Sicherheitsmaßnahmen wären nicht nur zeitaufwändig und mühsam, sondern würden es den Teams auch erschweren, mehrere Datenquellen miteinander zu verknüpfen, um ein Maximum an Informationen über potenzielle Risiken zu erhalten.

Wenn Techniker beispielsweise nur ein Applikations-Event-Log betrachten, ist es schwer festzustellen, ob ein plötzlicher Anstieg der Anfragen ein Anzeichen für einen DDoS-Angriff oder lediglich das Ergebnis eines natürlichen Anstiegs des Datenverkehrs ist. Könnten sie jedoch das Applikations-Log mit Netzwerk-Logs korrelieren, die den Ursprung des Traffics zeigen, ließe sich leichter bestimmen, ob die Anfragen von legitimen Endpunkten stammen oder mit einem Botnetz in Verbindung stehen.

Mit einem SIEM können Unternehmen somit schneller und präziser auf Sicherheitsbedrohungen reagieren – ein entscheidender Vorteil in einer Welt, in der Cybergefahren allgegenwärtig sind. Sobald Angreifer die Verteidigungslinien eines Unternehmens durchbrochen haben, dauert es oft nur wenige Minuten, bis sie mit dem Abzug von Daten beginnen oder kritische Dienste lahmlegen.

Weitere SIEM-Vorteile

Neben dem Hauptvorteil, Bedrohungen schnell erkennen und darauf reagieren zu können, bieten SIEMs noch weitere Vorteile, darunter:

- zentrale Verwaltung von sicherheitsrelevanten Daten.

- einfachen Austausch von Sicherheitsdaten mit mehreren Beteiligten, wie Sicherheitsteams, Entwicklern und IT-Ingenieuren.

- die Fähigkeit, Sicherheitsereignisse und -risiken im Zeitverlauf zu verfolgen, um relevante Trends zu erkennen.

- effizientes Management von Sicherheitswarnungen, um Fehlalarme zu minimieren und Alarmmüdigkeit vorzubeugen (was 88 Prozent der Sicherheitsexperten als eine Herausforderung ansehen).

- die Fähigkeit, komplexe Sicherheitsprozesse zu automatisieren, damit Unternehmen mit begrenzten Cybersecurity-Teams mehr zu erreichen – ein wichtiger Vorteil angesichts der Schwierigkeit, qualifizierte Sicherheitsexperten zu finden inmitten des anhaltenden Cybersecurity-Brain-Drains.

Neben der Verbesserung der Cybersicherheitsabläufe helfen SIEMs den Unternehmen, die Zusammenarbeit zu maximieren und die Ressourcen bei der Bewältigung von Sicherheitsherausforderungen so effizient wie möglich zu nutzen.

SIEM vs. SOAR und andere Sicherheitstools

Obwohl ein SIEM in der Regel die Grundlage für die Verwaltung von Cybersecurity-Daten und -Bedrohungen bildet, ist es in der Regel nicht das einzige Cybersecurity-Tool, auf das sich Unternehmen verlassen.

Ein SIEM löst nicht alle Herausforderungen: Es eignet sich weder für die Erkennung von Schwachstellen im Quellcode noch für das Aufspüren riskanter Container-Images. Dafür benötigen Teams spezifische Werkzeuge wie die Software Composition Analysis oder Container-Image-Scanner. Ebenso wenig prüft ein SIEM die Konfiguration von Softwareumgebungen auf Risiken wie unsichere Identity- und Access-Management-Einstellungen (IAM) für Cloud-Ressourcen. Auch hier sind spezialisierte Lösungen gefragt, etwa für das Cloud Security Posture Management.

Indem ein SIEM jedoch die Daten verschiedenster anderer Security-Tools sammelt und analysiert, bietet es eine zentrale und einheitliche Sicht auf Sicherheitsbedrohungen und -risiken. Anders ausgedrückt: Das SIEM fungiert als das Bindeglied, das die gesamte Cybersecurity-Toolchain zusammenhält und so ein effizientes und ganzheitliches Risikomanagement ermöglicht.

Bei dieser Aufgabe können SIEMs durch Security Orchestration, Automation and Response oder SOAR-Plattformen ergänzt werden. SOAR-Plattformen sind spezialisiert darauf, Unternehmen beim Response-Management zu unterstützen, sobald Bedrohungen durch ein SIEM erkannt wurden. Zwar bieten auch einige SIEM-Produkte Funktionen für das Incident-Management, doch SOAR-Lösungen gehen in dieser Hinsicht entscheidend weiter, indem sie das Management der Vorfallreaktion zu ihrem Kernfokus machen.

SOAR ist jedoch kein Ersatz für SIEM. Beide Arten von Tools haben ihre Stärken in unterschiedlichen Bereichen. Ein SIEM ist ideal dafür geeignet, riesige Datenmengen aus verschiedensten Quellen aufzunehmen und darauf basierend Bedrohungen zu erkennen. Der Hauptzweck eines SOAR hingegen besteht darin, die Reaktionsprozesse zu steuern, nachdem das SIEM (oder eine andere Quelle) eine Bedrohung identifiziert hat.

Erfahren Sie mehr über SOAR vs. SIEM.

Zunehmende SIEM-Nutzung

Obwohl es die SIEM-Kategorie, wie oben erwähnt, bereits seit Mitte der 2000er Jahre gibt, nimmt die Verbreitung von SIEM weiter zu, da immer mehr Unternehmen die Bedeutung der Zentralisierung des Sicherheitsinformationsmanagements und der kontrollierten Erkennung auf einer einheitlichen Plattform erkennen.

Gartner hob hervor, dass der Markt von 3,41 Milliarden US-Dollar im Jahr 2020 auf 4,10 Milliarden US-Dollar im Jahr 2021 gewachsen ist – ein Anstieg von 20 % im Vergleich zu einem Rückgang von 3,9 % im Vorjahr. Die Analysten erläutern:

„Der SIEM-Markt reift in rasantem Tempo und ist weiterhin extrem wettbewerbsintensiv. Die Realität dessen, was SIEM noch vor fünf Jahren war, beginnt sich von dem zu lösen, was SIEM heute ist und bietet.“

Dieses Wachstum wird zum Teil durch die Tatsache angetrieben, dass laut 451 Research bis 2021 immer noch 90 Prozent der Unternehmen angeben, dass sie nicht in der Lage sind, alle Sicherheitswarnungen zu verwalten, die sie täglich erhalten.

Außerdem sind selbst Unternehmen mit einem SIEM oft auf der Suche nach neueren, besseren Sicherheitslösungen. Das liegt zum Teil daran, dass die Fähigkeit, Sicherheitsdaten mit anderen Datentypen (z. B. Logs und Metriken zur Anwendungsleistung) zu vereinen – etwas, wofür herkömmliche SIEM-Tools nicht konzipiert wurden – entscheidend geworden ist, um ein Maximum an Kontext über Sicherheitsrisiken zu gewinnen.

Darüber hinaus setzen Unternehmen zunehmend auf SIEM-Lösungen, die offene Technologien und Frameworks wie OpenTelemetry nutzen, um sicherzustellen, dass sie mit Hilfe eines flexiblen, erweiterbaren Frameworks so viele Daten wie möglich sammeln und analysieren können.

Der SIEM-Markt wird weiter wachsen, da die Unternehmen moderne SIEM-Lösungen annehmen, die erweiterbar, flexibel und einfacher zu bedienen sind als herkömmliche Lösungen.

Bewährte Praktiken für die optimale Nutzung von SIEM

Der bloße Einsatz eines SIEM garantiert nicht, dass Ihr Unternehmen einigermaßen sicher vor Bedrohungen ist. Um den vollen Nutzen aus einem SIEM zu ziehen, müssen Sie sich für eine moderne SIEM-Plattform entscheiden, deren Funktionen über die einer herkömmlichen SIEM-Lösung hinausgehen, und diese Funktionen dann auch voll ausschöpfen.

Maximierung der Datenerfassung

Je mehr Daten Sie zur Analyse in Ihr SIEM einspeisen, desto besser sind Sie in der Lage, Bedrohungen rechtzeitig zu finden und zu verstehen, um sie wirksam einzudämmen. Leider geben sich viele Unternehmen jedoch mit einer begrenzten Datenerfassung zufrieden.

Vermeiden Sie diesen Mangel, indem Sie sich für eine SIEM-Lösung entscheiden, die jegliche Art von Datenquellen und Formaten unterstützt, und stellen Sie sicher, dass diese so konfiguriert ist, dass so viele Daten wie möglich erfasst und analysiert werden. Manchmal kann eine einzige Logdatei die einzige Quelle sein, um eine Bedrohung zu erkennen oder den entscheidenden Kontext zu liefern, der nötig ist, um bei der Risikobewertung echte Signale vom Hintergrundrauschen zu unterscheiden. Moderne SIEM-Lösungen bieten flexible Preismodelle an, die das Wachstum der Datenmenge unterstützen und gleichzeitig die Kosten auf einem Minimum halten.

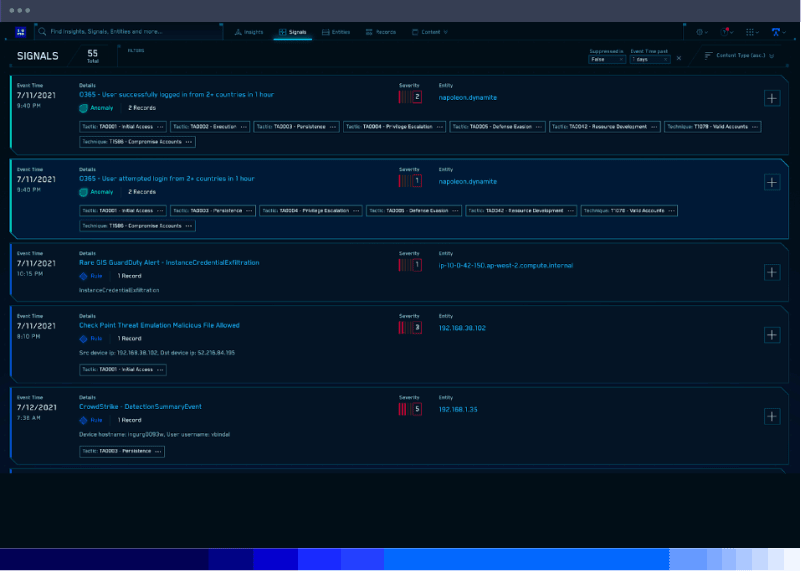

Intelligentes Alert-Management

Die Analyse größerer Datenmengen führt unweigerlich dazu, dass Ihr SIEM mehr Warnmeldungen generiert. Und obwohl die Fähigkeit, alle relevanten Bedrohungen zu erkennen, grundsätzlich positiv ist, stellt ein endloser Strom an unkontextualisierten Alarmen eine gewaltige Herausforderung dar.

Aus diesem Grund ist es ratsam, eine SIEM-Lösung einzusetzen, die eine automatische Triage von Alarmen ermöglicht, damit Ihre Analysten wissen, welche Meldungen Priorität haben. Ebenso wichtig ist die Fähigkeit, Fehlalarme konsequent auszusortieren, um das gesamte Alarmaufkommen zu reduzieren.

Bedrohungskontext erlangen

Je mehr Informationen Ihnen zu jeder potenziellen Sicherheitsbedrohung zur Verfügung stehen, desto besser können Sie beurteilen, welche Alarme Priorität haben und wie auf den jeweiligen Vorfall zu reagieren ist.

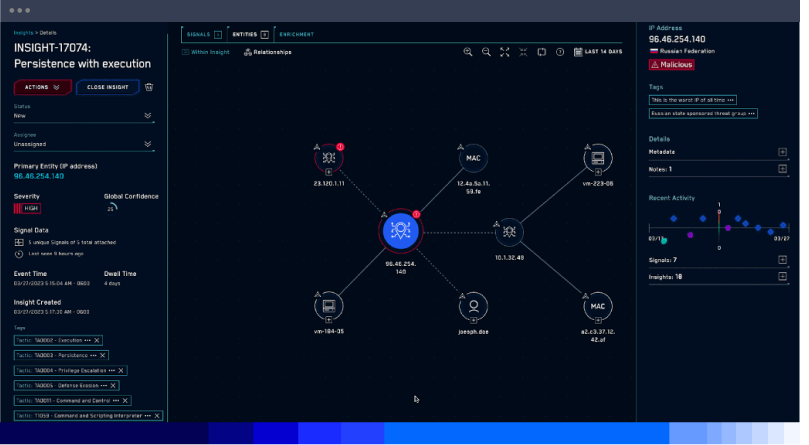

Um diesen Kontext zu gewinnen, sollten Sie SIEM-Funktionen wie den Abgleich von Mustern und Threat Intelligence nutzen – wie etwa in Sumo Logic Cloud-SIEM. Diese unterstützen Sicherheitsanalysten dabei, die Wahrscheinlichkeit einzuschätzen, mit der Angreifer ein erkanntes Risiko oder eine Schwachstelle tatsächlich ausnutzen werden. Dank solcher Techniken leisten moderne SIEMs weit mehr als reine Anomalieerkennung; sie liefern stattdessen verwertbare Erkenntnisse darüber, was eine Anomalie potenziell bedeutet und wie man am besten darauf reagiert.

Teamübergreifend zusammenarbeiten

In den meisten Unternehmen kann Sicherheit heute nicht mehr in der alleinigen Verantwortung des Security Operations Centers (SOC) liegen. Sie erfordert auch die Beteiligung von Entwicklern (die Schwachstellen in der Software beheben können) und IT-Teams (die Risiken durch Updates anfälliger Anwendungen oder die Isolierung kompromittierter Ressourcen mindern). Sogar nicht-technische Anwender müssen unter Umständen über Sicherheitswarnungen und Workflows informiert sein, um fundierte Entscheidungen über Bedrohungen treffen zu können, die jene Systeme betreffen, auf die sie angewiesen sind.

Diese Art der Zusammenarbeit zwischen dem Security-Team und anderen Geschäftsbereichen wird möglich, wenn Unternehmen ihr SIEM als gemeinsame Plattform und Instrument zur Förderung der Kollaboration nutzen. Erreichen lässt sich dies, indem das SIEM dazu verwendet wird, Sicherheitsdaten allen Stakeholdern zugänglich zu machen – sie also nicht in einem Silo zu isolieren. Geht man noch einen Schritt weiter und integriert das Tool mit anderen Monitoring- und Observability-Lösungen, wird eine einheitliche Datensicht im gesamten Unternehmen geschaffen, was die Zusammenarbeit zusätzlich stärkt.

Fazit

Als zentrale Lösung zur Erkennung von Sicherheitsrisiken und Schwachstellen bildet ein SIEM das Fundament für die Security Operations moderner Unternehmen. Es mag zwar nur eine Komponente Ihrer Cybersecurity-Toolchain sein, aber es ist die wichtigste Komponente, um die von Ihren IT-Ressourcen generierten Daten in verwertbare Erkenntnisse über Bedrohungen zu übersetzen.

Die Rolle von SIEM-Systemen wird künftig noch an Bedeutung gewinnen, da Cybersecurity-Herausforderungen in Bezug auf Umfang und Komplexität stetig wachsen. Dies zwingt Unternehmen dazu, mit jenen Funktionen für Zentralisierung, Kollaboration und Datenanreicherung zu reagieren, die nur ein SIEM in dieser Form bieten kann.

Sumo Logic Cloud-SIEM

Sumo Logic Cloud-SIEM wird über eine moderne SaaS-Plattform bereitgestellt, die eine einheitliche Sichtbarkeit über jede Art von Umgebung hinweg ermöglicht – von On-Premise- und Public-Cloud- bis hin zu Hybrid- und Multi-Cloud-Architekturen. Mit integrierter Alarm-Triage und -Verwaltung, Threat-Hunting-Funktionen, automatisierter Threat Intelligence sowie Kollaborations-Features, die Sicherheit zu einer gemeinsamen Verantwortung im gesamten Unternehmen machen,hilft Sumo Logic Cloud-SIEM Unternehmen dabei, Bedrohungen immer einen Schritt voraus zu sein – ungeachtet der Art ihrer IT-Ressourcen oder deren Bereitstellungsort.