Kennen Sie Ihre Cloud-Angriffsfläche

Sumo Logic speichert und bietet vollständige Transparenz und Sicherheitsanalysen für Ihre primären Sicherheits-Data-Lakes und Logdaten an einem Ort für eine effektivere Bedrohungserkennung und -jagd.

Sicherheits-Data-Lake: Sammeln, Speichern, Suchen und Analysieren von Daten

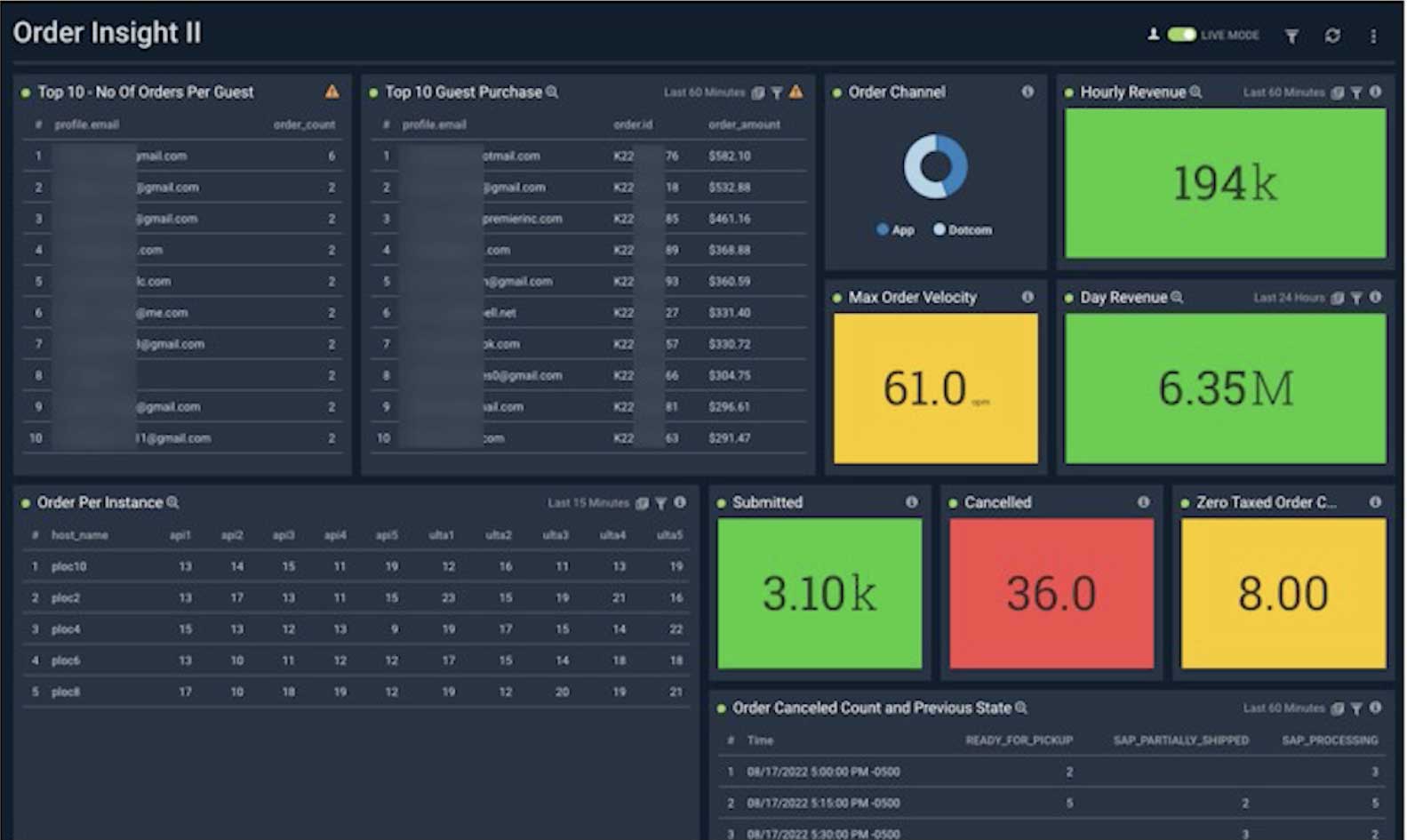

Speichern und nutzen Sie unstrukturierte und strukturierte Daten in einem einzigen Sicherheits-Data-Lake. Demonstrieren Sie kosteneffizient Ihre Compliance sowie die Erkennung und Untersuchung von Bedrohungen von einem zentralen, sicheren Standort aus.

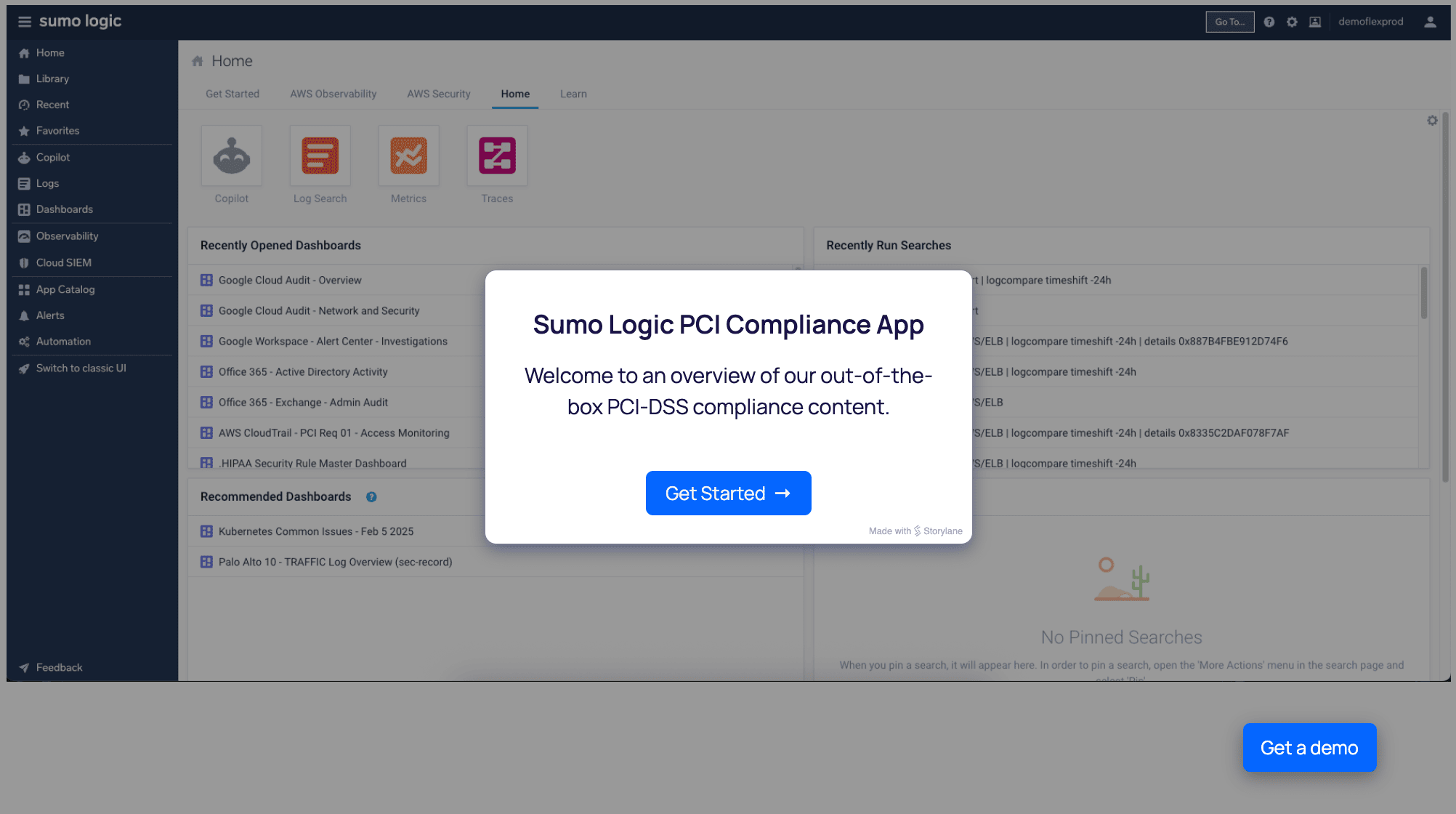

Audit und Compliance

Masters of Data Podcast

Ihre Protokolle explodieren. Ihr Team ertrinkt. Hier ist Ihre Rettungsleine

Ihr SIEM ist defekt. Ihre Angreifer wissen das. Hier erfahren Sie, was über führende Sicherheitsexperten dagegen tun

376 % ROI in drei Jahren. Amortisation nach vier Monaten. IDC hat gerade bewiesen, dass Ihr CFO bei den Sicherheitsausgaben falsch lag

Über 450

leistungsstarke

Integrationen

Sicherheit

durch Konzeption

Zusätzliche Ressourcen

Splunk vs. Sumo Logic

Der isolierte Ansatz von Splunk für Log-Analysen und SIEM verursacht höhere Bereitstellungskosten und mehr Komplexität. Mit Sumo Logic entfallen Überschreitungsgebühren und Sie können nahtlos skalieren.

Datadog vs. Sumo Logic

Datadog kann unstrukturierte Daten nicht bewältigen. Erfahren Sie, warum der einheitliche Ansatz von Sumo Logic für Logs und ein Cloud-natives SIEM den Unterschied machen.

Bringt die Tool-Flut Ihr Budget aus dem Gleichgewicht?

Stoppen Sie das Chaos. Konsolidieren Sie Ihre Tools. Sparen Sie Zeit und Geld.

Fünf Sumo Logic-Hacks, die Sie zu einem Log-Ninja machen

Diese 5 Hacks verwandeln stundenlange Arbeit in sekundenschnelle Klicks. Kein Coding. Keine Komplexität. Nur Ergebnisse.

FAQ

Haben Sie noch Fragen?

Ja, ein Unternehmen kann seinen eigenen Security Data Lake aufbauen. Aber es ist komplex und ressourcenintensiv. Der Aufbau eines Security Data Lake beinhaltet die Einrichtung eines flexiblen und skalierbaren Repositorys, in dem sicherheitsrelevante Rohdaten und unverarbeitete Daten aus verschiedenen Quellen innerhalb des Unternehmens gespeichert werden. Unternehmen sollten die langfristigen Kosten und die Ressourcenverpflichtungen bedenken, die mit dem Aufbau und der Verwaltung eines benutzerdefinierten Security Data Lake verbunden sind, im Vergleich zur Nutzung bestehender Cloud-basierter Data-Lake-Dienste oder spezieller Security-Data-Lake-Lösungen von Anbietern.

Mit Sumo Logic können Sie die Daten, die Sie benötigen, praktisch so lange aufbewahren, wie Sie sie benötigen, während andere, weniger wichtige Daten für einen kürzeren Zeitraum aufbewahrt werden können, was Ihre Gesamtbetriebskosten reduziert. Legen Sie einen Zeitraum für die Datenaufbewahrung fest und bearbeiten Sie ihn jederzeit. Die Mindestaufbewahrungsdauer beträgt einen Tag und die maximale Aufbewahrungsdauer 5.000 Tage, was selbst die längsten Anforderungen an die Datenaufbewahrung in den strengsten Compliance-Rahmenwerken bei weitem übertrifft.

Alle Daten, die in Sumo Logic aufgenommen werden, werden von Anfang an auf sichere und konforme Weise verwaltet. Mehr als 2.400 Unternehmen und Organisationen nutzen und vertrauen unserer Cloud-nativen Plattform, die AES-256-Verschlüsselung zum Schutz von Daten im Ruhezustand und TLS für Daten bei der Übertragung einsetzt, mit Sicherheitskontrollen auf jeder Anwendungsebene und einem Zero-Trust-Segmentierungsmodell.

Sumo Logic verfügt über mehrere Compliance-Zertifizierungen, darunter PCI-DSS- und HIPAA-Zertifizierungen, ISO 27001, FedRAMP Moderate Authorization und SOC 2 Type 2-Zertifizierung. Sumo Logic arbeitet auch direkt mit führenden Prüfern der Sicherheitsbranche zusammen und bietet ein bezahltes Bug Bounty-Programm mit HackerOne an. Außerdem verfügen wir über ein engagiertes Vollzeitteam, das kontinuierlich Softwareprüfungen und Penetrationstests durchführt, um die Daten unserer Kunden zu schützen. Wir geben Jahr für Jahr Millionen aus, um diese Zertifizierungen aufrechtzuerhalten, die wir wiederum unseren Kunden kostenlos zur Verfügung stellen.

Eine externe Prüfung durch einen Compliance-Prüfer (auch als externer Prüfer oder Compliance-Beauftragter bekannt) führt einen Prüfungsprozess zur Bewertung der unternehmenseigenen Richtlinien des Compliance-Programms durch und stellt fest, ob das Unternehmen seinen Compliance-Verpflichtungen nachkommt.

Alle Daten, die im Sumo Logic-System gespeichert sind, werden mit einer starken AES 256-Bit-Verschlüsselung verschlüsselt. Alle rotierenden Festplatten werden auf Betriebssystemebene verschlüsselt und alle langfristigen Datenspeicher werden mit kundenspezifischen Schlüsseln verschlüsselt, die alle vierundzwanzig Stunden rotiert werden.

Wenn ein Audit ansteht, sorgt die Sumo Logic-Plattform für mehr Transparenz, strafft den Audit-Prozess und gewährleistet die fortlaufende Einhaltung verschiedener Sicherheitsvorschriften und -rahmenwerke auf folgende Weise:

- Zentralisierung und Erfassung eines breiten Spektrums von Unternehmensdaten, unabhängig von deren Ursprung, wodurch Unternehmen befähigt werden, diese Daten zu überwachen und zu nutzen.

- Bereitstellung verschiedener Datentypen mit 100-prozentiger Transparenz und Visualisierung in ansprechenden, konfigurierbaren Dashboards für Echtzeitüberwachung und -einsichten.

- Durch die Verwendung von Abfragesprachen zur Erstellung von Filtern und Suchparametern lassen sich beliebige Daten jederzeit finden – unabhängig von der Einhaltung gesetzlicher Vorschriften oder internen Sicherheitskontrollen.

- Nutzung von Analysen durch maschinelles Lernen, um Audit-Prozesse zu verbessern und zu rationalisieren und die Einhaltung von Vorschriften durch Tools wie unser PCI-Dashboard zu beschleunigen.

- Kosteneffiziente Datenspeicherung, die Zertifizierungen wie SOC2 Typ II, HIPAA, PCI Service Level 1 Provider und ein gemäßigt autorisiertes FedRAMP -Angebot aufrechterhält.

- Echtzeitüberwachung eingehender Daten und Sicherheitskontrollen, um Anomalien zu erkennen, die auf Sicherheitsrisiken, Cyberbedrohungen, Schwachstellen, Sicherheitsbedrohungen oder Nichteinhaltung von Vorschriften hindeuten könnten.

Zahlreiche Datenintegrationen und sofort einsatzbereite Anwendungen , die sämtliche Daten ordnungsgemäß erfassen und katalogisieren.